ビジネス用途で活用する際の注意点:Androidセキュリティの今、これから(3)(2/4 ページ)

爆発的な勢いで普及し始めたAndroid端末は、大きなポテンシャルを秘める一方で、セキュリティという課題にも直面しています。この連載では一般ユーザー、ビジネスユーザーと、あらゆるAndroidユーザーを対象に、Androidのセキュリティについて解説していきます。(編集部)

Androidのビジネス利用における脅威

セキュリティ対策を実施するには、まず、脅威を正確に理解することが重要です。

Androidを含むスマートフォンの進化のスピードが速く、急速に普及しているため、Androidを取り巻く脅威も刻々と変化しています(注6)。これに伴い、セキュリティポリシーの策定・改定や、そのために必要となる、企業のリスク対象やリスク値の見直しを迫られているケースも多くみられます。

Androidのビジネス利用におけるセキュリティポリシーやリスクアセスメントに関しては今後の記事で触れることとし、ここでは、具体的にどのような脅威と対策があるのかを概観します。

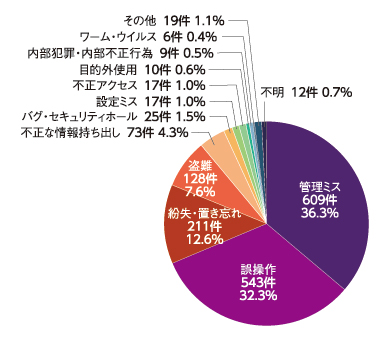

日本における最新の統計データとして、NPO日本ネットワークセキュリティ協会(以下JNSAと記載)「2010年 情報セキュリティインシデントに関する調査報告書」(注7)を見てみましょう。

JNSAの調査はAndroidやスマートフォンに特化したものではありませんが、Androidのビジネス利用においても脅威となる「情報漏えい」の原因と対策を検討する際に有用です。ここでは、この図が示す漏えい原因のカテゴリを基に、Androidで情報漏えいが発生する可能性を以下に考察します。

| 情報漏えいの原因 | Androidでの 漏えいの可能性 |

備考 |

|---|---|---|

| 誤操作 | ○ | |

| 管理ミス | ― | 管理ミスは漏えいの直接的な原因になりません |

| 紛失・置き忘れ | ○ | |

| 盗難 | ○ | |

| 不正な情報持ち出し | ○ | |

| 設定ミス | ― | 画面ロック忘れなどは漏えいの直接的な原因になりません |

| バグ・セキュリティホール | ○ | |

| 目的外使用 | ― | 過失であるため、「情報漏えいにつながる人為的過失」に記載します |

| 不正アクセス | ― | 外部から直接Androidにアクセスすることはありません |

| ワーム/ウイルス | ○ | |

| 内部犯罪 | ○ | |

| その他 | ― | 対象外 |

| 不明 | ― | 対象外 |

| 表1 図3 これまでの主な情報漏えいの原因とAndroidでの情報漏えいの可能性 | ||

注6:現在の攻撃者は愉快犯ではなく、攻撃で情報を得ることを事業として営んでいる点が大きく異なります。防御技術の進歩は攻撃者側から見ると事業存続の危機であり、何としても突破しようとするからです。

注7:http://www.jnsa.org/result/incident/2010.html

情報漏えい(注8)の原因

情報が漏えいしたとしても、対象が特定できる相手だった場合には、回収できるケースもあります。このため、本記事では、「特定できない相手に情報が流出し、回収ができないもの」を「情報漏えい」として定義し、対策や優先順位を検討する便宜上、その原因を、以下の2つにカテゴライズします。

- 直ちに情報が流出する可能性が高いケース

- 直ちに情報が流出せず、人為的過失により、結果として情報が流出する可能性が高いケース

Androidでは、前述のカテゴリ中の管理ミス、設定ミスは情報漏えいの原因には直結するとは考えにくく、情報漏えいにつながるとすれば他のカテゴリと複合するケースです。不正アクセス(注9)は、本記事執筆時点では主な脅威となっていないため割愛します。

Androidにおいて情報漏えいが発生する直接的な原因としては、以下が考えられます。

■紛失・盗難

Androidは携帯性が高い特性上、常に持ち運ぶことになり、情報漏えいの危険性が最も高いでしょう。

■不正な情報持ち出し、内部犯罪

不正な情報持ち出しや内部犯罪は、企業内部に所属する社員またはそれに準ずる作業者が故意または過失に流出させることです。一昔前は、内部犯罪が情報漏えいの65%以上といわれた時期もありましたが、最新のJNSA統計値では「不正な情報持ち出し」と「内部犯罪・内部不正行為」を合わせても4.8%です。

■バグ・セキュリティホール

現実にAndroidにもバグやセキュリティホールは存在しています。これは一般的に脆弱性と呼ばれます。詳しくは、第2回の「Androidを取り巻く脅威―ユーザーにできることは?」をご参照ください。

■ワーム(注10)・ウイルス(注11)

JNSAのカテゴリではワーム・ウイルスとなっていますが、こうした悪意あるプログラムの危険性はAndroidにも存在しています。本記事ではワーム・ウイルスやその他の悪意あるプログラムを総称してマルウェアと記載します。

注8:本記事では「情報漏えい」を不特定の人に対する情報の流出を指すこととして記載しています。

注9:JNSAの分類では、「外部の第三者が、主にネットワークを経由して不正にアクセスを行って情報が漏えいした場合」と定義されています。

注10:ワームは宿主ファイル(アプリ)を必要としない状態で、他システムなどへ増殖するタイプを示します。

注11:ウイルスは宿主ファイル(アプリ)を必要とし、別の宿主ファイル(アプリ)を書き換えて増殖するタイプを示します。

情報漏えいにつながる人為的過失

上記までと異なり、必ずしも人為的過失が情報漏えいに直結するとはいえないでしょう。人為的過失は、社内モラルや教育で抑止することが可能です。しかし、教育だけで対応するには心許ないことが知られています。

ここでは、Androidを利用する上で、人為的過失により情報漏えいに至るケースをいくつか例示します。

■誤操作

Androidはタッチパネルで操作ができる端末がほとんどであり、利用シーンもオフィスではなく、外出先や移動中など、誤操作の発生しやすい場所や環境が想定されます。Androidで取り扱う情報の重要度をリスク評価した後、利用するAndroidやAndroidアプリの選定・開発において、情報漏えいが発生し難い操作性であるかを確認することも重要です。

■悪意のあるアプリのインストール

Android Market上で公開されているアプリは、最低限のセキュリティチェックがなされていますが、100%安全とはいえません。特に、アプリのインストール時に本来必要ないはずの権限を要求するものや、有料アプリを第三者がインターネット上に無料と称して公開しているものは、マルウェアの可能性も考えられます(注12)。マルウェアが仕組まれた悪意あるアプリを社員が誤ってインストールし、情報漏えいやセキュリティ事故を起こさないよう、十分な対策が必要です。

■インターネットサイト利用における人為的過失

【ワンクリック詐欺】

スパムメールや出会い系サイトの詐欺的手法により、金額を騙し取るケースです。情報漏えいとはならないケースが一般的ですが、誤操作(タッチ)で詐欺サイトを閲覧する危険性もありますので注意が必要です。

【フィッシング詐欺】

フィッシング詐欺とは、金融機関サイトや大手プロバイダを似せたサイトへ誘導し、IDとパスワードを盗む行為です。Androidでは誘導サイトのURL表示領域が短いことを逆手に利用し、本物であると勘違いさせるフィッシング詐欺も出現(注13)しているため、注意が必要です。

【短縮URLリンク】

世界には無数に短縮URLサービスサイトが存在します。利便性はありますが、リンク先が不明瞭となり、ワンクリック詐欺サイト、フィッシング詐欺サイトなどへの誘導に用いられることもあります。また、短縮URLを複数利用した多段短縮URLを利用した誘導も行われており、注意が必要です。

【SNS】

SNSでのセキュリティリスクはAndroidに限ったことではありませんが、企業の機密情報をTwitter、FacebookなどのSNSサイトで情報漏えいするケースや、悪意を持ったコメントなどによって、企業イメージを著しく損なうケースが問題視されるようになりました。最近は、Twitterでもスパム配信アカウントがあるため注意が必要です。

■本体のデータとmicroSDのデータ(端末の廃棄)

PCなどの機器を物理的に廃棄する場合、HDDなどから情報漏えいすることが予想されます。Androidの場合も構造は異なりますが、物理的廃棄により同様の問題が生じる可能性もあります。また社会的にもレアメタルを回収する動きがあるため、キャリアへ問い合わせ、専門業者のサービスを利用するなどを検討すると良いでしょう。

注12:2010年1月1日より著作権法が改正され、違法と知ってダウンロードする場合も違法となっています。http://nettv.gov-online.go.jp/prg/prg2824.html

注13:F-Secure「Look Carefully at the Web Address」 http://www.f-secure.com/weblog/archives/00002163.html

Copyright © ITmedia, Inc. All Rights Reserved.