クラウドセキュリティのメカニズムとテスト:クラウドセキュリティを「見える化」する(2)(1/2 ページ)

仮想化はクラウドへの移行を後押しする大きな理由になりますが、それに伴って生じるセキュリティやパフォーマンスへの影響を、慎重に考慮しなければなりません。この記事では、そのリスクを可視化し、うまく制御していく方法を紹介していきます。(編集部)

現在のセキュリティメカニズム

第1回では、クラウド環境が普及しつつある背景と、それを取り巻くリスクについて説明しました。

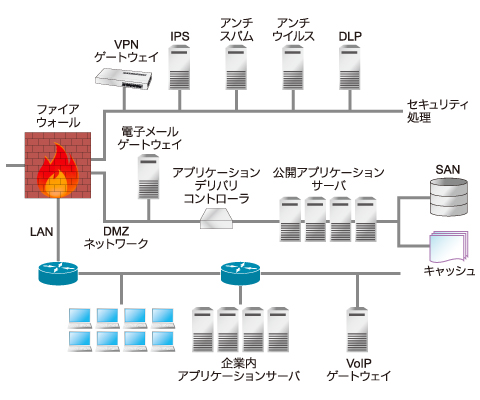

さて、クラウド環境におけるセキュリティ対策を論じる前に、現在、社内のデータセンターでセキュリティがどのように管理されているかを検証してみましょう。図1は、典型的なデータセンターの概要です。

ファイアウォールは、通常はセキュリティの「表玄関」とでもいうべき存在で、特定の種類のトラフィックのみに企業への出入りを許可します。多くのデータセンターでは、ファイアウォールはプライベートLAN上の専用セキュリティアプライアンスでサポートされています。セキュリティアプライアンスが提供する機能には、以下のようなものがあります。

- VPNゲートウェイ:企業内の複数のオフィスを接続するために使用される暗号化デバイスです。仮想プライベートネットワーク(VPN)を構築しますが、それは1つの大規模な企業全体のネットワークとして各ユーザーには認識されます。

- IPS(侵入防止システム):侵入防止システムは、企業に入ってくるすべてのトラフィックを監視し、攻撃を示す使用パターンを監視します。

- アンチスパム:受信した電子メールをスキャンし、不要または不審なメッセージをチェックします。

- アンチウイルス:ウイルスやその他のマルウェアがないか、受信した電子メール、Webページ、FTP転送、その他のダウンロードをスキャンします。

- データ損失防止(DLP):送信した電子メール、Webフォームのデータ、FTP、および他のデータ転送をスキャンし、重要なビジネスデータが外部の宛先に漏えいしないようにします。

ファイアウォールは、“DMZ”ネットワーク(境界ネットワーク)にあって誰もがアクセス可能なサーバ、および社内LANへのアクセスを制御する役割も果たします。最近の大半のネットワークでは、これらの機能は単一のデバイスに組み込まれており、統合脅威管理(UTM)と呼ばれています。コンピュータシステムの進歩により、いまや、単一の仮想ホスト上でこれらすべての機能を実行することも可能になっています。

クラウドデータセンターにおけるセキュリティ

クラウドデータセンターは、一企業にとどまらず多数のクライアントにサービスを提供していますが、その表玄関でも、一企業向けとまったく同じセキュリティ上の予防措置が使用されています。ただ、最新のUTMでは膨大なトラフィック(最大200Gbps)の処理が可能ですが、最新のクラウドデータセンターを保護するには複数のUTMが必要となるでしょう。

クラウドデータセンターを利用する顧客の顔ぶれを見れば、その内部は、インターネット全体の縮図であることが明らかです。

そこでは、従業員は仮想デスクトップインフラストラクチャ(VDI)を使用して日常業務を行い、企業の内部アプリケーションを実行しています。また、あらゆる種類の組織がパブリック向けおよびイントラネットのWebサーバを稼働させており、大規模なSaaSやソーシャルメディアアプリケーションがサポートされています。

これは、クラウドデータセンター内のセキュリティメカニズムにとって何を意味するのでしょうか。それは、企業をインターネットから保護するために使用されるものとまったく同等の措置が必要となることを示しています。

ここで、内部クラウドセキュリティのメカニズムについて解説します。

VLANは、クライアントを互いに分離する主要な手段です。各顧客のアプリケーションに対しては、1つまたは複数のVLAN IDが割り当てられます。データセンター内のスイッチは、1つのVLANのトラフィックが別のVLANからは見えないようにプログラムされています。

この手法はうまくいっていますが、絶対安全な保護手段というわけではありません。手動での設定ミスの可能性がありますし、それ以外にも、仮想化特有の脆弱性に左右され、ハイパーバイザと仮想スイッチの構成が影響を受けることもあります。ハイパーバイザが危険にさらされると、VLAN IDが改ざん、または削除される恐れがあります。つまり、悪意のある第三者が、クライアントからのネットワークトラフィックを閲覧できるようになります。

VLANによる分離を補完するために、先述のセキュリティアプライアンスの仮想バージョンがデータセンターの至るところで使用されています。ファイアウォール、VPN、侵入防止システム、アンチスパム、アンチウイルス各システムの仮想バージョンは、内部インターフェイスを保護すると同時に、顧客のVLAN全体を守るために幅広く使用されています。

例えば、企業の多層アプリケーションは多くの場合、自らのVM(時には完全に別の場所にある)上のバックエンドデータベースを使用します。ここでは、フロントエンドとバックエンドのシステム間のリンクが、保護しなければならない脆弱性が存在するポイントとなります。仮想ファイアウォールは、多くの場合、データベースVMの前面に配置されます。また、このような「内部」リンクを保護するための一般的な手法として暗号化があります。つまり、仮想VPNコンポーネントを多層アーキテクチャの両端で実行することになります。

内部データセンターの保護には、ハイパーバイザ自体によって実施される保護もあります。ハイパーバイザは、物理ホスト上のすべてのVMを調整する重要な要素であり、セキュリティ強化には最適の場所となります。ハイパーバイザの「フック」により、VLANの分離とユーザー認証に対して一定のセキュリティ強化を追加できます。

テスト、テスト、テスト——その重要性

さて、ここで次の2つの重要な質問にお答えしなければなりません。

1つは、クラウドで実行されるアプリケーションのセキュリティをどのように確保するか、もう1つはクラウドで実行されるアプリケーションのパフォーマンスをどのように確保するかです。

セキュリティとパフォーマンスのいずれも、このセクションのタイトルが示すように、広範なテストを何度も行うことで確保されます。

セキュリティテストの要素とタイミング

クラウドデータセンターのインフラのセキュリティから説明します。データセンター事業者は、顧客に安全な環境を提供しなければなりません。そこで考慮しなければならないセキュリティ要素は、次の通りです。

- セキュリティアプライアンス:これには、内部の「障壁」だけではなく、データセンター外部の接続におけるUTMも含まれています。

- ハイパーバイザ:多くの場合、ハイパーバイザのフックによってセキュリティのレベルがいくつか強化されます。

- 仮想管理:仮想化の管理と制御に使用されるソフトウェアやシステムは常に最新の状態を保ち、適切なアクセス制御を備える必要があります。

- ネットワーク要素:ルータ、スイッチ、ロードバランサ、DPI(ディープパケットインスペクション)、およびその他のネットワークデバイスは、すべてデータセンター内の脆弱な要素となり得ます。

これらのコンポーネントについては、4つの重要な局面でテストを行うべきです。

- コンポーネントの選択時:クラウド事業者は、自社のデータセンターを構築するハードウェアとソフトウェアを選択しなければなりません。その際、各コンポーネントのセキュリティを強化する能力を徹底的にテストする必要があります。

- 導入前:クラウドサービス事業者はほぼ必ず、事前検証用のラボを保有しており、ここに複製された小型データセンターで構築や設定を行うことができます。導入前のラボでコンポーネントが1つにまとめられ、データセンターのモデルが形成されます。

- システム稼働時:ラックや列の数に関係なく、データセンターコンポーネントを組み立てたら、さらなるテストが必要となります。

- アップデート時:ファームウェアを含むあらゆるレベルのソフトウェアは、バグを修正し、セキュリティを向上させ、新しい機能を実装するために、常にアップデートが必要です。アップデートの実行後は、継続的なセキュリティを確保するために、コンポーネントレベルと事前検証レベルでの再テストが必要になります。

セキュリティは、少なくとも稼働中のネットワーク運用で予想されるものと同じ攻撃を使用してテストする必要があります。すなわち、既知の脆弱性を利用しようとする既知の攻撃を使用して行います。

脆弱性とは、望ましくない動作を引き起こし、それゆえに悪用される可能性のある、ソフトウェア、ファームウェア、またはハードウェアの欠陥です。このような動作の結果、部分的または完全な機能の損失、データの損失、または資産の盗難が生じることがあります。

Copyright © ITmedia, Inc. All Rights Reserved.