進化論をたどるマルウェア作成ツール:マカフィーが「Shark」用いたワークショップ

マカフィーは11月14日、プライベートカンファレンス「FOCUS JAPAN 2012」を開催。マルウェア作成用ツールキットの報道関係者向けハンズオンも実施した。

マカフィーは11月14日、プライベートカンファレンス「FOCUS JAPAN 2012」を開催した。イベントに合わせて同社は、マルウェア作成用ツールキットの報道関係者向けハンズオンを実施。非エンジニアのメディア関係者でも、GUI上で何回かクリックし、必要事項を入力するだけで、遠隔操作可能なトロイの木馬を簡単に作成できることを体験するという内容だ。

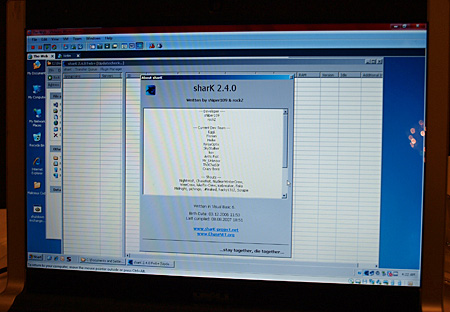

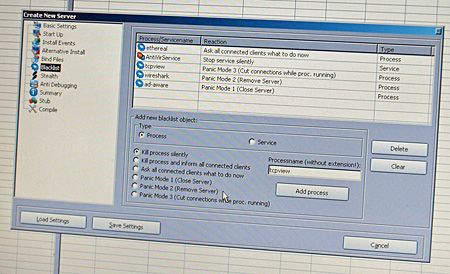

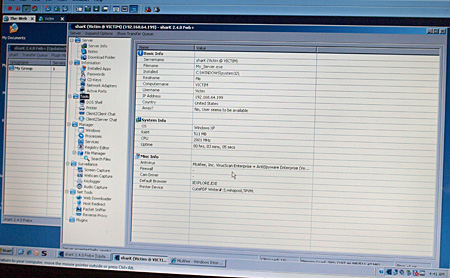

ワークショップは、VMware上に攻撃者と被害者の仮想マシンを構築して行われた。マルウェア作成に利用したのは、「Shark」というトロイの木馬作成ツールだ。いくつか項目を入力するだけで、C&Cサーバからコントロール可能なトロイの木馬ができあがる。ワークショップでは省略していたが、マルウェアが自身の痕跡を消し、対策ソフトによる検出を逃れるためのオプションも用意されている。

このシナリオでは、できあがったトロイの木馬を、マカフィーに見せかけた偽のWebサイト(「MacFee」という紛らわしいドメイン名で用意)に仕込み、「無料のウイルス対策ソフトを提供」といった電子メールで被害者を誘導し感染させる。ウイルス対策ソフトと信じてこのトロイの木馬を実行してしまうと、被害者のPCは乗っ取られてしまう。攻撃者側マシンの管理コンソールからは、対象PCのリソースやインストールされたアプリケーション一覧の確認にはじまり、レジストリの編集やコマンドの実行など、あらゆる操作がリモートから行える。キーロガーを通じて、パスワードを盗み見ることも可能だ。

こうしたマルウェア作成ツールは、ペネトレーションテストによるセキュリティチェックのために使われている。だが一方で、マルウェア作成に使われていることも事実だ。「無償で提供されているオープンソースのツールもあり、容易に入手できる。誰でもマルウェアを手軽に作成できるという意味で危険だ」と、米マカフィー テクニカル・ソリューションズ ディレクター ブルース・スネル氏は説明した。

スネル氏によるとこれらツールキットは、主にロシアなど、エンジニアが豊富にいる地域で開発され、ブラックマーケットで高値で取引されている。「Operation High Roller」をはじめ、金融機関を狙ったオンライン詐欺で利用されている「SpyEye」の場合、基本キットは2000ドル。加えて「FirefoxのWebインジェクションが2000ドル」「Socks5での接続が1000ドル」といった具合に、商用ソフトウェア顔負けのオプションが用意されている。なお、無償版のSpyEyeも流通しているそうだが、「こうしたツールにはマルウェアが仕込まれており、かえって攻撃される」(スネル氏)。

スネル氏によると、このSpyEyeやワークショップで用意したSharkのほか、「Zeus」、あるいは「BackTrack」など、数十種類のマルウェア作成ツールキットが確認できている。「ツールキットの世界も進化論と同じ。使いにくいものは廃れ、使いやすいものが登場するとそれが広く使われる」(同氏)。

ツールで作成されたマルウェアは、さまざまな手段で被害者のPCに感染を試みる。中でも最も頻繁に用いられるのがソーシャルエンジニアリングで、メールのほか、TwitterやFacebookなどのソーシャルネットワークもたびたび使われる。「Facebookはマルウェアや悪意あるリンクが最も多く仕込まれているサイトではないかと思う。知っている人から送られてきたリンクは、思わずクリックしてしまうものだからだ」(同氏)。また中には、C&Cサーバから直接命令を下す代わりに、Twitterのつぶやきをコマンドとして利用するマルウェアも現れているという。

ますます巧妙化するマルウェアに対し、企業ならばある程度の対策は可能だが、個人ユーザーの場合は難しいと同氏。ウイルス対策ソフトを導入してアップデートし、Windows Updateを実行してパッチを適用するといった基本を必ず徹底するとともに、「リンクをクリックする前に、一呼吸置いて考えてほしい。怪しいと思ったら確認する習慣を」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.