VPN機器が「ランサムウェア侵入口」になって当然? 約半数がバージョンさえ把握せず:狙われるVPN脆弱性の実態、アシュアードが調査

アシュアードが実施した調査で、ランサムウェア侵入口となるVPN機器の脆弱性を多くの企業が即時に把握できておらず、侵入口となり得る場所で深刻なボトルネックが発生していることが分かった。

ランサムウェア(身代金要求型マルウェア)による被害が相次ぐ中、主な感染経路になっていると指摘されているのが「VPN」(仮想プライベートネットワーク)機器だ。

脆弱(ぜいじゃく)性管理サービスを提供するアシュアードの「yamory」事業部の調査によると、ランサムウェア被害の増加を受け、調査対象者の約8割がVPN機器対策の強化を決定したか、検討している。その一方で、約半数の企業がVPN機器のバージョンを正しく把握しておらず、攻撃のスピードに適切に対処できていないことも浮き彫りになっている。

VPN機器が組織のネットワークへの主な侵入口となっていることは、警察庁の報告「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」でも指摘されている通り。

そうした状況を受け、yamoryは従業員数1000人以上の企業に勤務する情報システム・セキュリティ担当者300人を対象に、VPN機器のセキュリティ対策に関する調査を実施した。浮かび上がったのは、ランサムウェアの主要な侵入経路となり得る場所で、深刻なボトルネックが発生していることだ。

VPN機器のバージョン管理、脆弱性特定の遅れ

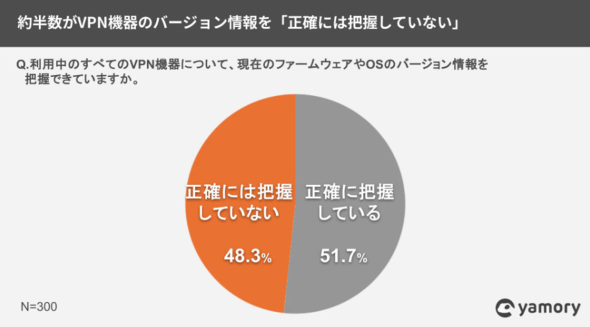

利用しているVPN機器のファームウェアやOSのバージョン情報の把握状況については、回答者の48.3%が「正確には把握できていない」と回答した。

アシュアードは、この結果について、VPN機器を含むIT資産のインベントリ管理(自社の機器のバージョンを把握すること)が十分に行われておらず、脆弱性が公表された際に、どの機器が影響を受けるのかを迅速に特定しにくい状況を示しているとみている。資産情報が不十分なままだと、パッチ(修正プログラム)適用やバージョンアップの優先順位付けが難しくなり、攻撃者に狙われやすい状態が長引く恐れがある。

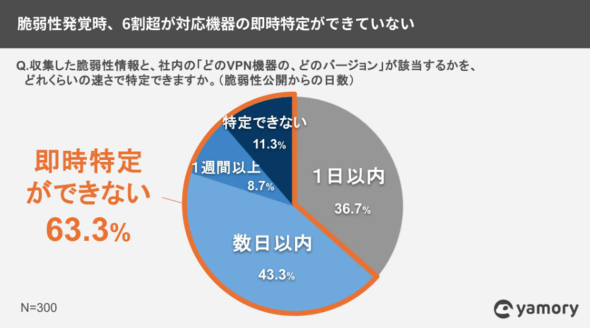

既知の脆弱性情報と、社内で稼働するVPN機器のどのバージョンが該当するかを特定するまでのスピードを聞いた設問では、「数日以内」と回答した企業が43.3%、「1週間以上かかる」が8.7%、「特定するための仕組みがない、またはできていない」が11.3%だった。合計すると63.3%が、対応機器の特定に時間を要しているか、そもそも特定できていないことになる。

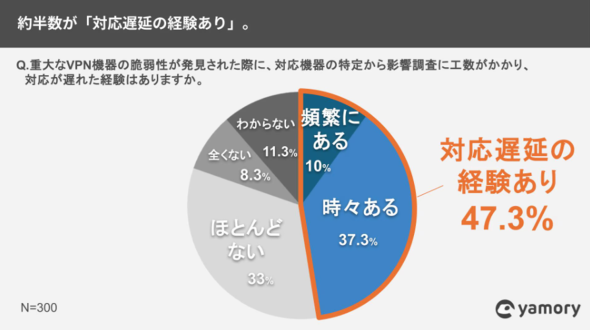

重大なVPN機器の脆弱性が発見された際、対応機器の特定から影響調査に工数がかかり、対応が遅れた経験については、「頻繁にある」が10.0%、「時々ある」が37.3%で、約半数の47.3%が対応遅延を経験している。

人手・リソース不足と情報過多がボトルネックに

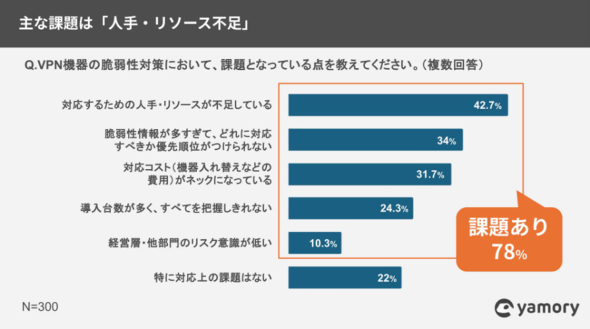

VPN機器の脆弱性対策に関する課題に関しては、「対応するための人手・リソース不足」が42.7%で最も多く、「脆弱性情報が多過ぎて優先順位がつけられない」が34.0%で続いた。限られた担当者で多数の機器と膨大な脆弱性情報を扱わざるを得ない状況が、対応の遅れに直結している構図がうかがえる。

昨今のランサムウェア被害の増加や報道を受け、VPN機器の脆弱性対策を見直す予定があるかどうかを尋ねた設問では、「既に具体的な対策強化を決定した」が29.3%、「対策強化を検討している」が49.0%で、合わせて78.3%が対策強化に前向きな姿勢を示した。

yamory事業部のプロダクトオーナー(開発責任者)である鈴木康弘氏は、今回の調査結果について、VPN機器のセキュリティ対策では「資産情報の不備による対応機器の特定遅延」と「人手不足による対策工数確保の難しさ」という二重の課題が明らかになったと分析。その上で同氏は、VPN機器は外部からのアクセス経路として標的になりやすく、多くの企業が対策強化の必要性を認識している一方で、現場の運用が追い付いていない状況だとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

大阪急性期・総合医療センターのランサムウェア被害、当事者が語る復旧の道のりと教訓

大阪急性期・総合医療センターのランサムウェア被害、当事者が語る復旧の道のりと教訓

ランサムウェア被害を起こさないためには、どのような取り組みが重要なのか。ランサムウェア被害を受けたとき、いち早く復旧するためのポイントとは何か。2023年6月に開催されたInterop Tokyo Conference 2023で、大阪急性期・総合医療センターのランサムウェア感染対応に当たった2人が講演した。 VPN機器「乗っ取り」の危険も IPAが警鐘、社内ネットワークへの侵入だけじゃない

VPN機器「乗っ取り」の危険も IPAが警鐘、社内ネットワークへの侵入だけじゃない

IPAは、VPN機器が組織内部への侵入の入り口になるばかりでなく、攻撃の中継拠点として悪用される恐れがあるとして注意を促した。 リモートアクセスに「オンプレミスVPN」を使う企業は“約5〜7倍”ランサムウェア被害に遭いやすい

リモートアクセスに「オンプレミスVPN」を使う企業は“約5〜7倍”ランサムウェア被害に遭いやすい

サイバー保険会社At-Bayによると、オンプレミスVPNを利用する企業のランサムウェア被害リスクが突出して高くなっている。同社はレポートで、CiscoやCitrixといったベンダー製品のリスクを分析した。