おさまらぬWeb改ざん被害、Apacheモジュールの確認を:「ゆかしメディア」や「琴浦さん」などでも被害

3月中旬以降、複数のWebサイトで、Webサーバ「Apache」に不正なモジュール「Darkleech Apache Module」が仕込まれ、アクセスしてきたユーザーのPCをマルウェアに感染させる被害が相次いで報告されている。

2013年3月中旬以降、複数のWebサイトで、Webサーバ「Apache」に不正なモジュール「Darkleech Apache Module」が仕込まれ、アクセスしてきたユーザーのPCをマルウェアに感染させる被害が相次いで報告されている。

環境省のWebサイト「CO2みえ〜るツール」での改ざんが端緒となり、セキュリティベンダなどが国内向けに警告を発してから1週間ほど経つが、被害は引き続き発生している。3月22日にはアブラハム・グループ・ホールディングスが運営する「ゆかしメディア」「海外投資新聞」が、また3月23日には「琴浦さん」などを運営するマイクロマガジンがそれぞれ、不正アクセスを受け、Webサーバが改ざんされたことを発表。この結果、アクセスしてきたユーザーが外部の悪意あるWebサイトに誘導され、マルウェアに感染した可能性がある。

一連の改ざんは3月中旬から増加し始めた。トレンドマイクロの分析によると、攻撃者はApacheに不正なモジュールを埋め込み、ユーザーにレスポンスを返す際、マルウェアに感染させる悪意あるサイトにリダイレクトする不正なスクリプトを注入して送信するような仕掛けを施していた。

この結果、ユーザーは「Blackhole Exploit Kit Version 2」(BHEK2)が仕掛けられた悪意あるサイトに知らず知らずのうちに誘導される。もし、手元のPCにインストールされているJavaやAdobe Flash、Adobe Readerといったブラウザプラグインが古いバージョンだった場合、マルウェアに感染してしまう。

トレンドマイクロによれば、誘導先の不正なURLは、いくつかの英数字をランダムに組み合わせたもので、末尾は「/q.php」という文字列になっている。同社は3月18日までの間に、この種のURLを約4000件確認。18日までの1週間だけで、国内の利用者からこれらURLへのアクセスを4万件以上ブロックしたという。

日本国内も対象の1つ

Darkleech Apache Moduleはレスポンスに不正なスクリプトを埋め込むもので、Webサーバに保存されているファイルそのものを改ざんするわけではない。つまり、静的コンテンツに対して不正なコンテンツを挿入するわけではないため、「システム管理者が静的コンテンツの改ざんを監視していたとしても異常に気づくことは困難」(トレンドマイクロ)という。

またIIJ group Security Coordination Team(IIJ-SECT)の報告によれば、改ざんされたWebサーバ(入り口サイト)の多くには、「Plesk Panel」というサーバ管理ソフトウェアが導入されていたという情報がある。ただ、被害に遭ったすべてのWebサーバに、Plesk Panelがインストールされていたわけではない。

しかも、Darkleech Apache ModuleをインストールするにはApacheの設定ファイルを書き換える必要がある。つまりサーバの管理者権限が必要だ。こうした状況を踏まえてIIJは、「攻撃者は、例えばftpやsshに対する辞書攻撃を行う、もしくは一般アカウント権限を奪取し、侵入した後に特権昇格の脆弱性を使うなど、別の手段で管理者権限を奪取した可能性が高い」と指摘している。

なお、悪意あるサイトへの誘導を図るモジュールは比較的短時間で切り替わっており、転送先URLも転々と変わっていると見られる。IIJによれば、同じIPアドレスから繰り返し入り口サイトにアクセスすると、悪意あるコンテンツが返されないこともあった。このことから攻撃者は、入り口サイトでアクセス元の状態管理を行い、動的にコンテンツを制御していると推測している。

IIJはさらに、悪意あるサイトでインストールされるマルウェアの検体「Pony」を入手して解析を行った。

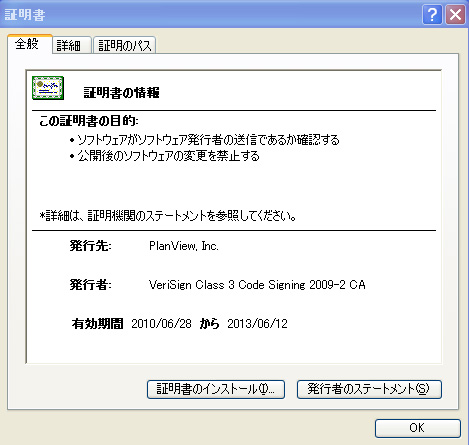

この結果、Ponyは、ほかのマルウェアをインストールさせるダウンローダとして動作するとともに、「WinFTP」「FFFTP」といったFTPクライアントソフトウェアを中心に、「Internet Explorer」「Chorme」といった主要なWebブラウザ、メーラー、さらには「PuTTY」などのsshクライアントを対象に、アカウント情報や証明書、その秘密鍵を窃取する機能を備えていた。中には、FFFTPや「Becky!」といった国産のソフトウェアも含まれていることから、「このマルウェアは日本国内を対象の1つとしている」と指摘している。実在する会社の正規のコード署名が付与されていることにも注意が必要だ。

被害に遭った場合は「管理者権限の奪取」を前提に対処を

こうした分析を踏まえ、トレンドマイクロではまずエンドユーザーに対し、Windows OSをはじめ、その上で動作するアプリケーション、プラグインも含め、利用しているソフトウェアを最新の状態にアップレートし、かつセキュリティソフトを最新のバージョンで使用することを推奨している。

さらに、PCに送り込まれるマルウェア、Ponyがアカウント情報や証明書などの認証に使われる情報を盗み出すことから、IIJでは「感染中に入力したすべてのパスワードや、端末上に保存しておいたパスワードはすべて変更することを推奨」している。同様に、クライアント上に証明書を保存していた場合には、発行元認証局に対して失効処理を申請すべきという。

一方Webサーバ管理者側はまず、不審な拡張モジュールが追加されていないかどうか確認すべきという。もし、悪性モジュールがインストールされていたことが判明した場合は、「管理者権限が奪取されていることを考慮して対処を」とIIJは推奨している。

Copyright © ITmedia, Inc. All Rights Reserved.