モバイルからMetasploitまで〜セキュリティ、次の一手は?:第10回情報セキュリティEXPOレポート(1/2 ページ)

モバイルデバイスのセキュリティ対策やクラウドを活用したインテリジェントな対策に始まり、エンジニアには興味深いマルウェア解析ツールや商用版Metasploitに至るまで、「第10回情報セキュリティEXPO 春」で紹介された製品群をレポートする。

5月9日〜11日に開催された「第10回情報セキュリティEXPO 春」では、モバイルデバイスのセキュリティ対策やクラウドを活用したインテリジェントな対策に始まり、エンジニアには興味深いマルウェア解析ツールや商用版Metasploitに至るまで、幅広いセキュリティ製品を見ることができた。このレポートではそのいくつかを抜粋して紹介する。

モバイル端末を取り囲む脅威に対抗

会場では、多くの来場者がスマートフォンやタブレット端末を手にしていた。これほど普及が進んでいるモバイル端末を業務に活用しない手はない。だが一方で、モバイル端末、中でも特にAndroid端末をターゲットとしたマルウェアは激増する傾向にあるうえ、紛失や盗難といったリスクも少なくない。モバイル端末を活用しながら、そこに保存された重要なデータをどのように保護していけばいいのか。

ウイルス対策ソフトだけでは……

情報処理推進機構(IPA)のブースでは、セキュリティセンター 調査役の加賀谷伸一郎氏が、スマートフォンをターゲットにした悪質なアプリの現状と対策についてプレゼンテーションを行った。

最近、動画ビューワなどを装ったスマートフォン利用者を狙ったワンクリック詐欺が目立つという。こうしたアプリは、課金を要求するメッセージを画面にしつこく表示したり、場合によっては盗み取った電話番号を元にSMSを送りつけてきたりする。また、アプリ自体には問題がなくとも、広告収入を目的に組み込まれる「広告配信モジュール」を通じてバナーを配信し、表示された広告から悪質サイトに誘導するケースも報告されているという。

こうした状況を踏まえ、あらためて、アプリをインストールする際にはパーミッションを確認し、身元不明のアプリではないかチェックするなど、細心の注意を払う必要があると加賀谷氏は述べた。さらに、「ウイルス対策製品の導入はもちろんだが、それだけでは防げない。URLフィルタリングツールなども併用し、悪質サイトにアクセスして重要な情報が取られるのを水際で防ぐことも検討すべき」という。

普及に伴い狙われるAndroid端末

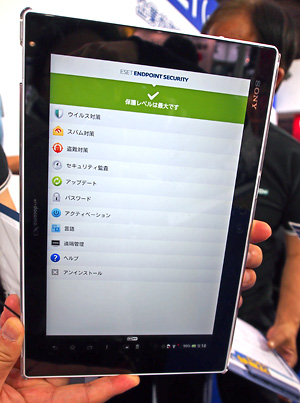

スロバキアのESETとその販売代理店であるキヤノンITソリューションズは、5月7日からモニター版の提供を開始した、法人向けAndroid用セキュリティ製品「ESET Endpoint Security for Android」を紹介した。

ESET アジア地域担当マーケティングディレクター、パーヴィンダ・ワリア氏は、Android端末の急速な普及に伴い、リスクもまた高まっていると述べた。「ユーザーが増えれば攻撃者もそれを狙う。Android端末に保存された個人情報やクレジットカード情報などを狙う脅威が、この1年ほどで急速に増加している」(ワリア氏)。Android OSの脆弱性を突いてルート権限を奪取するトロイの木馬に加え、PCの世界ではおなじみのアドウェア、さらにはIDやパスワード情報を盗み取る偽の銀行アプリまで発見されたという。

しかも、Android端末をイントラネットに接続し、業務に活用するケースも増えている。生産性の観点からは有用だが、そこからマルウェアが侵入し、社内ネットワークに影響を及ぼしたり、機密情報を盗み出されたりするリスクもある。

こうした状況を踏まえてESETでは、これまで提供してきた個人向けAndroidセキュリティ製品に加え、ESET Endpoint Security for Androidを提供することにした。個人向け製品と同様、ヒューリスティック技術に基づくウイルス検出を行うほか、セキュリティポリシーの適用、紛失/盗難に備えたリモートロック/リモートワイプ、アンインストール防止などの機能も備えている。さらに、端末のバッテリー消費量やストレージ容量に加え、稼働中のプロセスやタスク一覧を確認できる「セキュリティ監査」機能(PCでいう「タスクマネージャ」に該当するといえる)も備える。

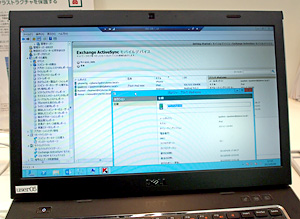

ESET Endpoint Security for Androidは、ほかの法人向けESET製品と同様、管理ツールの「ESET Remote Administrator」を通じて一元管理を行える。WindowsやMacintosh、Linuxといった端末とともにAndroid端末も一括管理できるのも特徴という。

モバイルマルウェアは「標的型攻撃」にも

カスペルスキーのブースでは、同社チーフセキュリティエヴァンゲリストの前田典彦氏が、モバイルマルウェアの変遷をまとめたプレゼンテーションを行った。

初めてモバイル端末に感染するマルウェアが登場したのは2004年6月のこと。ターゲットはSymbian端末だった。その後しばらく、SymbianやJ2MEを狙うマルウェアが大半を占める状況が続いたが、2010年以降、それが大きく様変わりしたという。「この3年間で、Androidマルウェアは爆発的に増えた。モバイルマルウェアのうち、Androidを狙うものが98.96%を占めるに至っている」(前田氏)。

問題は、量だけでなく質にも変化が見られることだ。動画プレイヤーや海賊版ゲームアプリを装って個人のアドレス情報を盗み出すマルウェアも依然として多いが、一方で、標的型攻撃に使われるモバイルマルウェアも登場している。

例えば、政府機関や重要インフラ、軍需産業関連を狙った大規模攻撃「Red October」は、主にOfficeの脆弱性などPCをターゲットにしたものだが、中にはAndroidを狙うモジュールが使われていた。また、「Chuli」というマルウェアは、関係者向けに送られた電子メールに、「カンファレンス専用アプリ」として添付されるという、ソーシャルエンジニアリングを使ってばらまかれた。アプリ(apkファイル)に見せかけたファイルは、実は情報を詐取し、バックエンドでボットとして活動するマルウェアだった。

前田氏はこうした事例を踏まえ、「高度にプロファイリングした攻撃に、Androidが含まれるようになっている」と述べる。「不特定多数を狙う攻撃はこれまでもたくさんあったが、これからも減らないだろう。そして、特定の意図を持って特定の標的を狙う攻撃は増加するだろう。これまではWindowsの端末だけを気にしていればよかったが、Androidでも留意しなくてはならない」とし、モバイル端末における対策の必要性をあらためて訴えた。

カスペルスキーも2013年後半に、モバイルセキュリティやMDMを統合したエンドポイントセキュリティ製品の新バージョンをリリースする予定だ。これまでAndroid版のみで提供してきたセーフブラウジング機能をiOS版でも実装するほか、MDM機能を強化し、スレート型端末も管理できるようにする計画という。こうした機能強化によって、モバイル端末でフィッシングサイトや悪意あるWebサイトに誘導された場合でも、水際でブロックできるようにする。

アプリのクラッキング耐久性を検査

サイファー・テックでは、アプリケーションのクラッキング耐性を調べる「クラッキング耐性評価サービス」を紹介していた。同サービスは、Windows/iOS/Androidアプリケーションの脆弱性を検査し、プログラム解析による海賊版の製作、著作権侵害対策、悪質なアプリへの改ざん・配布リスクなどを軽減する。

検査は、逆アセンブル対策が有効か、Jailbreak/root化端末の動作を制御できるか、デバッガによる解析を制限できるか、メモリダンプの改ざん対策ができているか、エミュレータ上での動作を制限できるかなど、代表的なクラッキング手法に絞り込んで実施される。レポート作成に要する期間は約2週間で、5段階の評価レベルとともに詳細な解説が提供される。

同サービスは、Windowsアプリケーション向けに2年前から提供開始されており、iOSとAndroidへの対応は2013年5月から始まった。特にスマートフォンでは、正規アプリを改ざんしてマルウェアを仕込むなどの悪質な手口が急増している。アプリ配信前に設計面から見直すことで、セキュリティ侵害や事故を未然に防げる。

これからの対策に欠かせない「インテリジェンス」

会場では、トレンドマイクロの代表取締役社長兼CEO、エバ・チェン氏自身がブースに立ってプレゼンテーションを行うシーンも見られた。チェン氏は、高度化する標的型攻撃に対策するには、製品だけに頼るのではなく、知識や専門性が重要であると強調した。

同氏は、「シグネチャベースの対策では、知り合いや『元カレ』を装うなど、手の込んだ手口で侵入を試みる標的型攻撃を見つけ出すのは困難」と指摘する。もしこうした攻撃を受け手端末に侵入され、乗っ取られてしまうと、そこを踏み台にしたファイルサーバなどへのアクセスが攻撃者によるものかどうか、なりすましを区別するのは非常に困難だ。

チェン氏は「こうした手口は、たとえファイアウォールでも電子メールゲートウェイでも止められない。対策には『カスタムディフェンス』に加え、組織のために尽力してくれる『人』、それも常に脅威に関する情報を把握し知見を備えたエキスパートが必要だ」と述べ、標的型攻撃に必要なのは「製品」ではなく、知見を持った専門家であると強調した。

実際、これからのセキュリティ対策にはインテリジェンスが欠かせない、というのは業界全体の共通認識でもあるようだ。

「経験豊富な店員の目」をオンラインにも

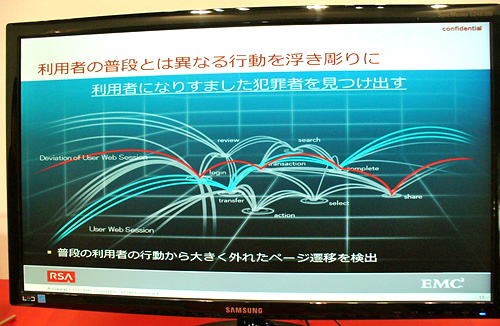

EMCジャパン RSA事業本部が参考出展していたのは「RSA Silver Tail」だ。2012年10月に米EMCが買収した米Silver Tail Systemsの製品で、オンラインバンキングやeコマースサイトを運営する事業者向けの不正活動検出システムだ。

Man in the MiddleやMan in the Browserなどで正規のID/パスワードが奪取され、それを使って悪意のある人物がなりすましログインした場合、サイト側がそれを判別することは非常に難しい。「例えば実店舗の場合ならば、経験豊富な販売員は通常の振る舞いをする来客と異常な行動をとる不審者とを見分けることができる。それと同様に、RSA Silver Tailは不審な振る舞いを見分けてアラートで通知する」(EMCジャパン)。

RSA Silver TailはポートミラーリングでWebセッションをリアルタイム監視し、ユーザーの一般的な行動を自己学習して比較し、異常な振る舞いを検知する。「例えばeコマースサイトであれば、普通のユーザーは商品を閲覧、比較し、カートに入れて決済ページへ移動する。だが、不正なユーザーの場合、通常は行かないようなリンク先に飛んだり、異常なスピードでWebページ間を移動したりするなど、その動きは通常と明らかに異なる」(EMSジャパン)。

米国ではすでに大手eコマースサイトや銀行などで導入実績がある。日本での展開は今後検討予定だ。

今何が起きているか、何が起こったかを可視化

マカフィーは、セキュリティ情報・イベント管理(SIEM)製品の「McAfee Enterprise Security Manager」を紹介した(5月29日に正式に発表した)。一見ばらばらに見えるさまざまなログの中から相関関係を分析し、いま何が起こっているかをリアルタイムに把握できるようにする。

例えば、標的型攻撃を受けた時が典型例だが、何らかのセキュリティインシデントが発生してしまったら、速やかにあちこちのログを突き合わせ、分析し、何が起こったかを把握する必要がある。しかし多くの場合、これは煩雑で管理者にとって負担の大きい作業だ。SIEMにログをすべて格納することでそうした作業の負荷を軽減できる上に、「何だかいつもと違う」という兆候をとらえやすくなるという。McAfee Enterprise Security Managerは、こうした情報を経営層向けのレポートとしてまとめる機能もあり、迅速な意志決定を支援するという。

専用データベースを搭載しており、大量のデータを高速に処理できること、同社のクラウドベースの脅威情報データベース「Global Threat Intelligence(GTI)」と連携できることなども特徴だ。これまで別々に運用してきたセキュリティ製品のナレッジを蓄積し、共有することで、「セキュリティ担当者の筋力アップにつながる」(マカフィー)としている。

Copyright © ITmedia, Inc. All Rights Reserved.