MetasploitがIEのゼロデイ脆弱性を付くモジュール追加:NTTデータ先端技術、Windows 7 SP1+IE 9で権限奪取を検証

Internet Explorer(IE)のすべてのバージョンに、任意のコード実行が可能なゼロデイ脆弱性(CVE-2013-3893)が発見された問題に関連し、脆弱性検証ツール「Metasploit」を提供している米Rapid7は2013年9月30日、この脆弱性を付くモジュールを公開した。

Internet Explorer(IE)のすべてのバージョンに、任意のコード実行が可能なゼロデイ脆弱性(CVE-2013-3893)が発見された問題に関連し、脆弱性検証ツール「Metasploit」を提供している米Rapid7は2013年9月30日、この脆弱性を付くモジュールを公開した。

NTTデータ先端技術が10月2日に公開した検証レポートによると、IEのmshtml.dllには、オブジェクトが解放される際にオブジェクトへのポインタを削除しない問題があり、これが原因となってIEが不正なメモリアドレスを呼び出すよう強制される。結果として、細工を施したWebページにアクセスさせるといった手段で任意のコードを実行させ、ターゲットのシステムを乗っ取ることが可能という。

この脆弱性はIE 6〜11の全バージョンに存在するが、Rapid7が公開したMetasploitモジュールは、Windows 7 SP1上のIE 9(Office 2007かOffice 2010がインストールされている必要がある)をターゲットとしている。

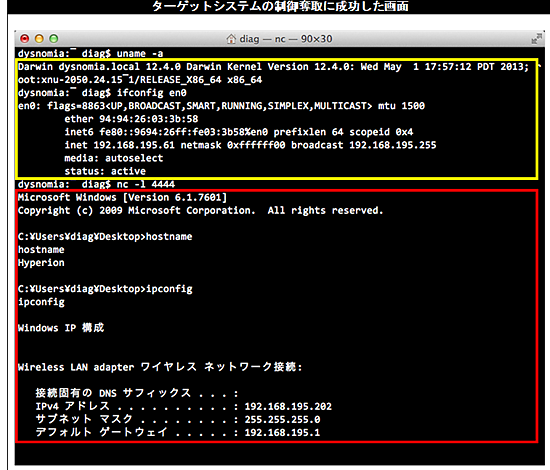

NTTデータ先端技術でも、Windows 7 SP1上のIE 9およびOffice 2007という環境で検証を実施。細工したWebサイトに誘導し、アクセスさせることで任意のコードを実行させ、攻撃者のマシン(Mac OS X)にシステム制御を誘導、奪取できることが確認できたという。

なおRapid7によると、現在ネットワーク上に流通している攻撃コード(Exploit)は、「Windows XP+IE 8」「Windows 7+IE 8/9」をターゲットにしている。特に、アジア諸国でWindows XPがまだ広く使われていることを背景に、Windows XP+IE 8をターゲットにした英語版、中国語版、韓国語版、それに日本語版の攻撃コードが多く流通しているという。

10月2日時点ではまだ、この脆弱性を修正するパッチは公表されていない。マイクロソフトでは回避策として、「Fix it」ツールの適用や「EMET」の導入を強く推奨している。またNTTデータ先端技術は、修正プログラムがリリースされるまでの間、一時的に使用するブラウザを変更することで、影響を低減できるとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

IEのゼロデイ攻撃、日本の組織や企業が標的に

IEのゼロデイ攻撃、日本の組織や企業が標的に

米SANSや米FireEyeなど複数のセキュリティ組織や企業が、Internet Explorerに存在するゼロデイ脆弱性(CVE-2031-3893)を突いて日本企業をターゲットとした標的型攻撃が展開されているとし、注意を呼び掛けている。- IEのゼロデイ脆弱性を狙う攻撃を国内でも確認、早急な回避策適用を推奨