Web改ざんへの備えは「カイゼン」「5S」から:こうしてWebは改ざんされた(3)(1/2 ページ)

Web改ざんへの対策を講じようにも、どこから手をつけたらいいか見当がつかない――そんな悩みを抱える方に、一見アナログに見えて本質的な解決のヒントを紹介します。

第2回「GumblarからDarkleech Apache Moduleまで、巧妙化の足跡」の掲載後、我々セキュリティ関係者がサイバー攻撃への警戒を強めた時期がありました。それは、9月18日です。

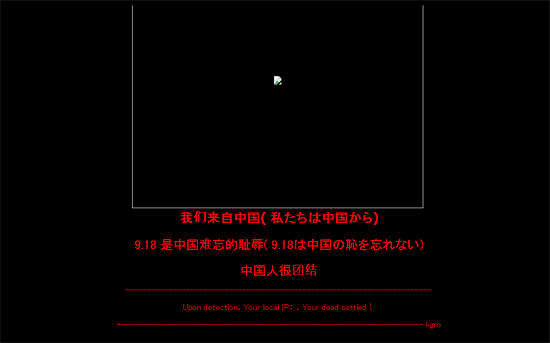

9月18日は、満州事変のきっかけとなった柳条湖事件が発生した日です。例年この時期になると、自らの社会的・政治的な主張のためにハッキング技術を駆使する「ハクティビスト(Hacktivist)」の活動が活発化することが知られています。

幸いなことに、2013年は深刻なレベルの攻撃は見られませんでした。しかしながら、小規模な攻撃が確認されています。特に目立ったのが、「痕跡の残るWeb改ざん」でした。例えば、Webサーバに主義主張を記載したHTMLファイルを蔵置したり、Webページを直接書き換えたりする行為が確認されています。

あまり大きく取り上げられていませんが、こうしたハクティビストによるWeb改ざんは9月18日以降も発生しています。また、過去には「歴史上の記念日」や警戒すべき日(国内外の情勢や国際的なイベントに触発され攻撃が予見される日)には当たらないにも関わらず、政治的な主義・主張を記載したWeb改ざんも観測されています。サービス停止やブランドイメージの毀損につながるWeb改ざんには、常に警戒すべきといえそうです。

【関連情報】

2013年5月にも、日本を標的とするハクティビストによる攻撃が観測されました。このように警戒日とされていない日時においても、攻撃を仕掛けてくるハクティビストの存在を知っておく必要があります。

日本を標的とするハクティビズム的 Web 改ざん攻撃を確認:今後の攻撃拡大に注意

http://blog.trendmicro.co.jp/archives/7318

犯罪者の意図を知る

連載第1、2回を通じて、改ざんされたWebサイトを見ただけで感染する「ドライブ・バイ・ダウンロード攻撃」(Drive-by-Download Attack:DBD攻撃)を中心に、犯罪者が持つWeb改ざんの「能力」に注目し解説しました。

では、犯罪者はどのような「意図」をもってその能力を発揮し、Webサイトの改ざんを行っているのでしょうか。

ここでは、次のようにまとめてみました。

現実のシナリオでは、これらの要素が複雑に交錯している場合があります。

例えば、「水飲み場型(Watering Hole)攻撃」と呼ばれる手口では、犯罪者は標的ユーザーが利用する可能性の高いサイトを事前に調査し、そこに侵入します。侵入先のサイトでは、改ざんを行って悪質なコードを仕掛けます。特定の獲物(標的ユーザー)がやってきた場合のみにDBD攻撃を引き起こし、バックドアをロードさせるという攻撃が確認されています。

こうした高度な攻撃に対する防御のみならず、いずれの意図をもった攻撃においても、自身の管理するWebサイトに対して、どのような「犯罪者グループ」が「どのような意図」をもって改ざんを狙っているのか、または実際に改ざんされたのかを考え、予防/事後対応を構築していくことが、改ざんに対する効果的な一手を考える秘訣といえそうです。

己の環境を知る

いまだWebサイト改ざんが相次ぐ原因の1つは、企業がその被害の影響範囲や度合いを正確に把握しきれていない、また、対策を講じるにもどこから手をつけたらいいか見当がつかない状況に陥っているためかもしれません。

組織規模が大きくなると、コンテンツオーナー、システムオーナーは細分化され、責任の所在が曖昧になることがあります。曖昧な状態でサイトを運営し続けた結果、ただ過去からのデータをため込んだだけの「放置コンテンツ」が乱立することさえあります。

こうした状況のまま運用することは、攻撃を想定した監視すべき対象を不明確にします。また、いざ異常が発生した際の検知を長期化させ、想定される被害範囲の算出作業を遅らせ、講じるべき対策や緊急度を明らかにする際の障壁となります。

そして何より、こうした状態のサイトは、訪問者が本来の目的をもって訪れた場合においても、使い勝手の悪い状態となっていることがほとんどです。

サイトを健全な状態にするための根本的な対処に向けて、まず何を考えるべきなのでしょうか。ここでは、モノ作りの現場で広く使われている「Kaizen(カイゼン)」、特に「5S活動」の実施を推奨します。

■健全なWebサイトを保つための対処法

| 活動 | 内容 |

|---|---|

| 整理(Sort) | 要るものと要らないものに区別し、不要・不急なものは取り除く |

| 整頓(Stabilize) | 決められた場所に、決められたものを、いつでも使える状態にしておく |

| 清掃(Shine) | きれいに清掃し、即欠陥が分かるようにする |

| 清潔(Standardize) | 整理・整頓・清掃を維持し、管理を継続する |

| しつけ(Sustain) | 決められたことを、決められたとおりに誰もが自主的に直していく |

5S活動を続けていくためには、「現状分析」をしっかり行うことが重要といえます。高度な攻撃を仕掛ける犯罪者は、「下調べ」(現状を知る作業)に最も多くの時間を費やすといわれています。防御側もそれに習うべきです。

犯罪者がWebサイト改ざんにおける下調べ方法として知られているのが、「DNS情報の列挙」とサイトの階層構造を明らかにする「サイトマップ」の作成です。正当な目的をもって倫理的に行えば、こうした方法も現状分析の一環として利用できます。

【関連情報】

DNS情報を列挙するには、「hostコマンド」や「digコマンド」の他に、「DNSenum.pl」や「Fierce.pl」といった専用ツールの活用も有効です。

DNSenum is a pentesting cool created to enumerate DNS info about domains

https://code.google.com/p/dnsenum/

Fierce Domain Scan

【関連情報】

Webサイトのサイトマップを作成するツールとして「Website Explorer」があります。このほかに、Webサイトを複製するツールを用いて調査することも可能です。この分野に関するツールには、無償/有償ツールが多数あるため、自身にとって使い勝手の良いツールを見つけることが重要です。

Website Explorer

http://www.umechando.com/webex/

Sitemap generators create a Sitemap compliant with the Sitemap Protocol of sitemaps.org.

https://code.google.com/p/sitemap-generators/

また、システム単位での下調べ方法として、バナー情報の取得が挙げられます。オンラインツールの「Netcraft Search Web by Domain」を使用すればドメインにおけるホストの稼働状況と各ホストの詳細情報[Site Report]を1つのツールで確認可能です。

【関連情報】

バナー情報を取得のする最もシンプルな方法は、「Telnetコマンド」です。このほかに「httprecon」のような専用ツールもあります。また、「Netcraft」や「Sucuri SiteCheck」などのオンラインツールは外部からどのような情報が公開されているのか知る上で有効といえます。

httprecon

http://www.computec.ch/projekte/httprecon/

Netcraft Search Web by Domain

Sucuri SiteCheck

http://sitecheck.sucuri.net/scanner/

現状分析を行うと、放置コンテンツやサイト構造に関する疑問、場合によっては脆弱性の発見につながります。これら問題点と理想像を比較し、差を埋めていく「整理(Sort)」「整頓(Stabilize)」「清掃(Shine)」の活動が重要といえます。

このとき、WebサーバのOSやWebサーバソフト、Web管理用のミドルウェアを含むWebサーバ全体の脆弱性管理、またWebサーバへの不正な通信の監視やコンテンツ・システムの改変の監視など「清潔(Standardize)」を維持するための活動計画を併せて策定すべきです。

Copyright © ITmedia, Inc. All Rights Reserved.