東陽テクニカ、脆弱性スキャナ「Nessus」の国内販売を開始:一元管理ツールやパッシブスキャナなども展開

東陽テクニカは2014年2月14日、脆弱性スキャンツール「Nessus」の開発元である米テナブルネットワークセキュリティ(Tenable Network Security)と国内総販売代理店契約を結んだ。

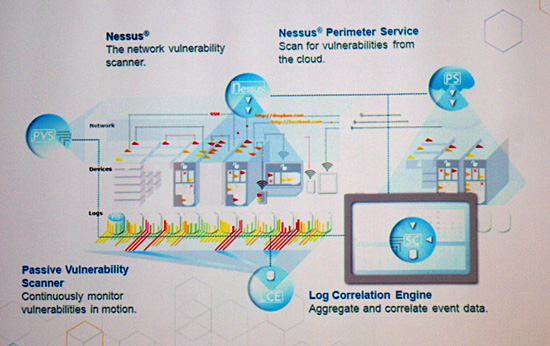

東陽テクニカは2014年2月14日、脆弱性スキャンツール「Nessus」の開発元である米テナブルネットワークセキュリティ(Tenable Network Security)と国内総販売代理店契約を結んだ。Nessusの他、複数のNessusを一元管理できる「SecurityCenter」、ネットワークトラフィックを監視して脆弱性の有無やマルウェア感染などを検出する「Passive Vulnerabilty Scanner」などの製品を販売していく。

Nessusは、サーバーやネットワーク機器のポートが空いているかどうかにはじまり、脆弱性の有無、パッチの適用状況などを検査するツールだ。ネットワークレベルの脆弱性だけでなく、Webアプリケーションの脆弱性、さらにはSCADAなど制御システムについても検査が可能となっている。

かつてはオープンソースソフトウェアとして公開されていたが、バージョン3.0以降はテナブルネットワークセキュリティから商用ソフトウェアとして販売されている。これまで、米国防総省や国土安全保障省などの政府機関の他、大手企業など2万を超える顧客が利用しており、国内でも400以上のサブスクライブがあるという。

Nessusでは少なくとも1日に1回、多いときは1日に4回の頻度で脆弱性データベースを更新し、新たに発見される脆弱性に対応している。「最近ではOSの脆弱性よりも、JavaやAdobe製品など、アプリケーションの脆弱性が多い」と、テナブルネットワークセキュリティ アジア太平洋地域担当プリンシパルアーキテクト、ディック・ブジエ氏は述べた。

日本での販売に当たっては、Nessus以外の製品も展開する。1つは、複数の異なる拠点に置いたNessusスキャナを一元管理できるSecurityCenterだ。スキャンの自動化や脆弱性トレンドの検出、リアルタイムアラートなどの機能を備えており、システムの脆弱性アセスメントプロセス全体の自動化を支援するという。

また、Passive Vulnerabilty Scanner(PVS)はIDSに近い性質を持つ製品だ。ネットワークトラフィックを継続的にモニタリングすることで、定期スキャンの間に生じた脆弱性を検出し、Nessusを補完する。PVSではまた、脆弱なホストの他、ネットワーク設定の誤りやポリシー違反なども検出できるという。

さらに、syslogなどの情報を突き合わせて相関分析を加える「Log Correlation Engine」も提供する。

ブジエ氏は「この3つを組み合わせることによって、組織のセキュリティに可視性を提供する。継続的な脆弱性モニタリングを実現し、脆弱性が公開されてから緩和策を採るまでの時間を短縮できる」と述べた。

東陽テクニカではこれら製品の販売に当たって、ユーザーインターフェイスの日本語化を進めるほか、サポート/トレーニングなどプロフェッショナルサービスを組み合わせて提供していくという。東陽テクニカ 情報システム営業部 執行役員 部長の小野寺充氏は、「これまで東陽テクニカが提供してきたテスト、運用管理に加え、セキュリティを3本目の柱にしたい」と述べ、Nessusをはじめとするテナブルネットワークセキュリティの製品はその中核になるとした。

Nessusの1年サブスクリプション価格は18万5000円から。東陽テクニカでは、サービスプロバイダーや製造業、金融機関や官公庁向けに、2014年は2億円、2016年には10億円の売り上げを目指すという。

Copyright © ITmedia, Inc. All Rights Reserved.