2025年、最多のランサムウェア侵入経路は?:「窃取された認証情報」「エンドポイント侵害」は2位

Hornetsecurityが2025年版年次調査を公開。世界のCISOの61%が「AIがランサムウェアリスクを直接的に高めた」と認識しているという。

サイバーセキュリティ企業Hornetsecurityは2025年11月20日、年次調査「サイバーセキュリティレポート」2025年版の結果を発表した。同調査は2024年10月15日から2025年10月15日までの1年間に、自社サービスで処理した720億通以上のメールを分析した結果に基づいている。

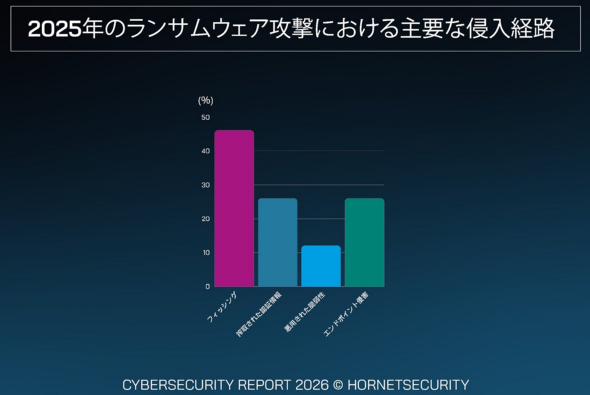

ランサムウェアの主要な侵入経路1〜4位

調査によると、2025年のランサムウェア(身代金要求型マルウェア)攻撃における主要な侵入経路としては、1位が「フィッシング」で約45%だった。ほぼ同率の約25%で「窃取された認証情報」「エンドポイント侵害」が続き、「悪用された脆弱(ぜいじゃく)性」は10%超にとどまったという。

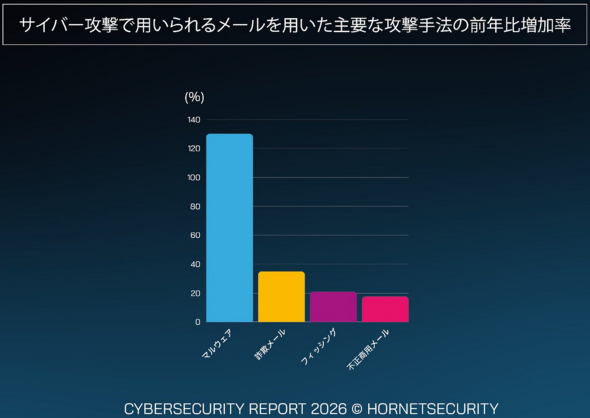

マルウェアメール131%増、詐欺・フィッシングも2桁増加

メールを用いた主要なサイバー攻撃手法については、マルウェアを含むメールが前年比131%増と大きく伸びた。詐欺メールが34.7%増、フィッシングが21%増と続く。メールが依然としてサイバー攻撃の主要な侵入経路であることを示している。

合成ID詐欺やディープフェイクなど、AI悪用リスクが顕在化

AI(人工知能)を悪用した攻撃は、2025年の脅威環境を象徴する存在になりつつある。CISO(最高情報セキュリティ責任者)の77%が「AI生成フィッシングは深刻な新興脅威」とし、61%は「AIがランサムウェアリスクを直接的に高めた」と認識。合成ID詐欺やディープフェイクなど新たな手口への警戒を強めている。

CISOが特に懸念する領域として、次の項目が挙げられた。

- 合成ID詐欺:AIで生成した身分証明書や書類の悪用

- なりすまし:音声クローンやディープフェイク動画によるなりすまし

- モデル汚染:社内AIシステムへの悪意あるデータの流し込み

- 誤用:従業員による公開AIツールの誤用

合成ID詐欺やなりすましといった技術は「正規ユーザーによる正当な活動」と「攻撃者による悪意ある活動」の境界を曖昧にし、従来型のセキュリティ管理では判別しにくい。サイバー犯罪者は強引な侵入よりも、経営層や従業員になりすまして信頼関係に入り込む手法を重視している。

同社は、「攻撃者がAIと自動化を悪用し、攻撃の速度と巧妙さを高めている。生成AIの普及により、攻撃者は高度な攻撃コンテンツを容易に作成できるようになった」と分析する。

攻撃者と企業による機械学習を武器にした「軍備拡張競争」

防御側の企業もガバナンス(管理体制)やレジリエンス(復旧力)、セキュリティ意識の向上に取り組み、対抗すべく強化を進めている。調査では、CISOの68%が「AIを活用した検知・防御技術に投資した」と回答した。

経営層のAIリスクに対する理解度には大きなばらつきが見られた。「経営陣は深い理解を持つ」とするCISOがいる一方、「ほとんど理解していない」との回答も多く、全体としては「一定の理解はあるが企業間の格差が大きい」状態だった。

Hornetsecurityのダニエル・ホフマンCEOは、AIが攻撃・防御双方の「ツール」であり「標的」にもなっていることを指摘。「攻撃者と企業による機械学習を武器にした『軍備拡張競争』の様相を呈しており、攻撃者は生成AIと自動化で脆弱性の特定や多段階攻撃を効率化している」とした。

攻撃者の標的は、企業の経営層や従業員が培ってきた「信頼感」に移行

ホフマンCEOは2026年に向けて、単なる「予防」にとどまらず、攻撃を前提としたレジリエンス強化が今後の鍵になる」とみている。

多くの組織が「攻撃者の交渉に応じることなく復旧する」能力を高める中、攻撃者の標的は技術的な防御から、企業の経営層や従業員が培ってきた「信頼感」に移行しつつある。模倣やなりすましによる攻撃が増える一方、サイバークライシスシミュレーションを取締役会レベルで実施する企業や、部門横断でプレイブック(対応手順)を整備している企業は少数にとどまるという。

「AIによる偽情報やディープフェイクを悪用した恐喝などが一般化する中、AIの可能性とリスクを正しく理解し、『備える文化』を醸成することが2026年に向けた焦点になる」(ホフマンCEO)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェア、失敗対応に学ぶ「4つの教訓」

ランサムウェア、失敗対応に学ぶ「4つの教訓」

数々のランサムウェアグループが攻撃を激化する中、インシデント対応で失敗して経営的な打撃を被る事例が後を絶たない。セキュリティベンダーが提供する“事後”対応サービスの契約方法に、ある変化が表れている。 アサヒを襲ったQilinが首位、日本企業を狙う「変貌するランサムウェア」の実態

アサヒを襲ったQilinが首位、日本企業を狙う「変貌するランサムウェア」の実態

チェック・ポイントのランサムウェアレポートによれば、日本企業も標的とするQilinが最も活発な攻撃グループとなった。 ランサムウェア被害企業の85.4%が復旧失敗 Gartnerが「バックアップの見直し」を提言

ランサムウェア被害企業の85.4%が復旧失敗 Gartnerが「バックアップの見直し」を提言

ランサムウェア被害に遭う企業が相次ぐ中、Gartnerは「ランサムウェアに備えたバックアップの見直しが急務」と提言した。インフラストラクチャ/オペレーションとセキュリティの連携強化など具体策を示している。