Active Directoryドメインの再編とオブジェクトの移行:今から始めるWindows Server 2003移行のススメ(3)

前回はActive Directoryドメインの移行方法として、「ドメインをアップグレードする」場合の手順を解説した。今回は「ドメインを再編して、オブジェクトを移行する」場合の手順を解説する。

Active Directoryドメインの再編とオブジェクトの移行

Active Directoryドメインの再編とオブジェクトの移行は、ドメインを新たに作成し、ツールを使って段階的にオブジェクトを移行する方法である。オブジェクトの移行に使用するのは、次の2つのツールになる。

- オブジェクトの移行:Active Directory Migration Tool(Active Directory移行ツール:ADMT)

- パスワードの移行:Password Export Server(PES)

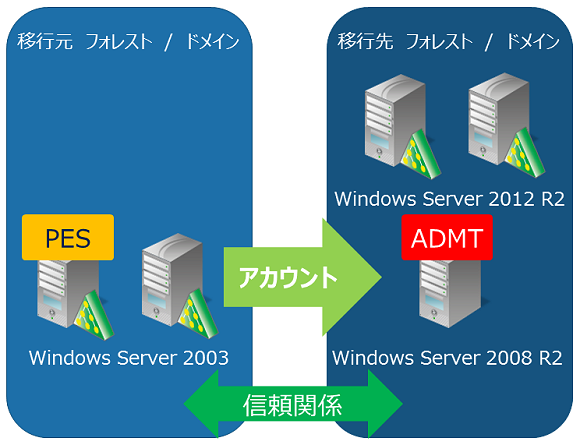

今回は、Windows Server 2012 R2で構成したドメインに、オブジェクトとパスワードを移行する。オブジェクトの移行ツールとして「ADMT 3.2」を使用するのだが、現状ではADMT 3.2はWindows Server 2012 R2に対応していない。そのため、いったんWindows Server 2008 R2を移行先のドメインに参加させ、「ADMT用サーバー」として使用し、オブジェクトを移行する。具体的な移行の流れは次のようになる(図1)。

図1 ADMTを使用してオブジェクトを移行する。ただし、ADMT 3.2はWindows Server 2012 R2に対応していないため、いったんWindows Server 2008 R2を移行先のドメインに参加させて作業を進める

(1)移行元サーバーの機能レベルを「Windows Server 2003」にする。

(2)Windows Server 2012 R2ドメインコントローラーで移行先となるフォレスト/ドメインを構築し、双方向の信頼関係を結ぶ。

(3)Windows Server 2008 R2を「ADMT用サーバー」として移行先ドメインに参加させる。

(4)ADMTとPESをインストールして、設定を行う。

(5)各種アカウント/オブジェクトの移行を行う。

(6)各種終了処理を行う

今回は、異なるフォレスト間でオブジェクトを移行するための方法を解説する。なお、本稿では、移行元ドメインを「Adatum.com」、移行先ドメインを「Nwtraders.com」として説明を進めていく。

機能レベルの昇格

既存環境にWindows 2000 Serverドメインコントローラーが存在する場合は、降格か廃止の方向で検討する。その理由は、フォレスト機能レベルを「Windows Server 2003」とすることで「フォレスト信頼」がサポートされるからだ。厳密には「外部信頼」でも可能だが、なるべく複雑な設定を排除して移行を進めるには、フォレスト信頼を利用するのが望ましい。従って、全てのドメインコントローラーはWindows Server 2003以上にする。機能レベルは、管理ツールの「Active Directoryドメインと信頼関係」で昇格する。

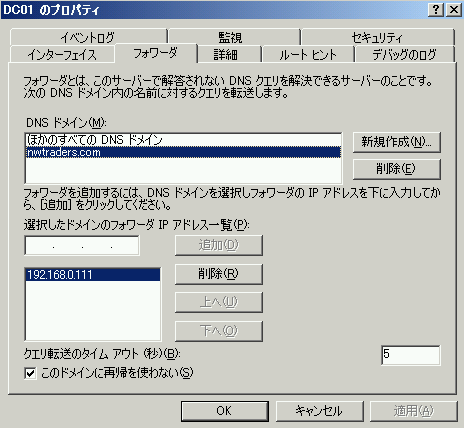

DNSの構成

お互いのドメインにアクセスできるようにDNS(Domain Name System)の設定を行う。そのためには、お互いのDNSで「条件付きフォワーダー」を設定するのがよいだろう。今回は「Adatum.com」と「Nwtraders.com」間で確実な通信を行うため、「Adatum.com」のDNSには条件付きフォワーダーで「Nwtraders.com」を構成する。同様に、「Nwtraders.com」のDNSには条件付きフォワーダーで「Adatum.com」を構成する(画面1)。

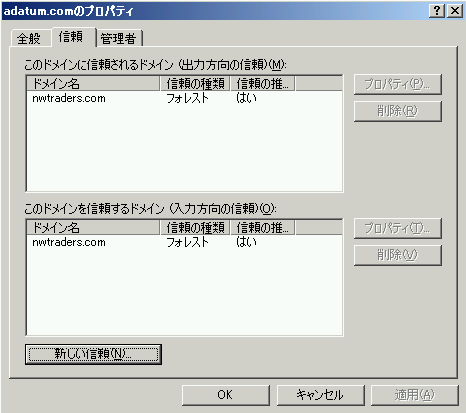

双方向の信頼関係を結ぶ

移行元と移行先のドメインで信頼関係を結ぶ。管理ツールの「Active Directoryドメインと信頼関係」でドメインを選択してプロパティを開き、「新しい信頼」をクリックする。すると、ウィザードが起動するので、指示に従ってサーバーを構成していく(画面2)。

(1)「信頼の名前」では信頼先のドメイン名を入力する。

(2)「信頼の種類」では「フォレストの信頼」を選択する。

(3)「信頼の方向」では「双方向」を選択し、「このドメインと指定されたドメインの両方」を選択する。

(4)「ユーザー名とパスワード」では信頼先のドメイン管理者を指定する。

(5)「出力方向の信頼認証レベル-ローカルフォレスト」では「フォレスト全体の認証」を選択する。

(6)「出力方向の信頼認証レベル-指定されたフォレスト」では「フォレスト全体の認証」を選択する。

ファイアウォールの設定

コンピューターやメンバーサーバーでセキュリティ設定を移行したり、セキュリティ変換を行ったりする際には、ファイアウォールの設定で「ファイルとプリンターの共有」の例外を有効にしておく。

監査設定

移行元ドメインと移行先ドメインで、「アカウント管理の監査」の「成功と失敗」を有効にする。さらに、移行先ドメインで「ディレクトリサービスのアクセスの監査」の「成功」を有効にする。

管理者グループの設定

ドメイン管理者グループに、信頼する相手ドメインの管理者を追加する。この設定を行わないと、移行時に権限が足りないため移行ツールを実行できなくなる。今回の設定は下記の通り。

- adatum\administratorsグループにnwtraders\administratorを追加

- nwtraders\administratorsグループにadatum\administratorを追加

移行先ドメインに追加したWindows Server 2008 R2の「Administrators」グループのメンバーに、移行元の管理者アカウントを追加する。今回の場合は「adatum\administrator」を追加する。

移行先ドメインでの作業

ADMTのインストール

移行先ドメインに追加したWindows Server 2008 R2サーバーにADMTをインストールする。ADMT 3.1まではSQL Serverも同梱されていたが、ADMT 3.2より個別に配布されるようになった。「SQL Server 2008 Express Edition Service Pack(SP)1」もサポートされているが、条件によってはインストール時のトラブルが確認されているので、今回はあえて古いバージョンである「SQL Express 2005 Express Edition SP3」を使用する。

参考情報

- ADMT 3.2 installation incomplete, MMC console error "cannot open database 'ADMT' requested by the login"(マイクロソフト サポート:英語)

- Microsoft SQL Server 2005 Express Edition Service Pack 3(マイクロソフト Download Center)

- Active Directory移行ツールVersion 3.2(マイクロソフト Download Center)

パスワード移行キーの作成

コマンドプロンプトからADMTのインストール先フォルダー(C:\Windows\ADMT)に移動して、以下のコマンドを実行する。

admt key /option:create /sourcedomain:「ドメイン」/keyfile:「ファイル名」/keypassword:パスワード

【以下はコマンドの実行例】

admt key /option:create /sourcedomain:adatum.com /keyfile:pes-key /keypassword:Pa$$w0rd

移行元ドメインでの作業

レジストリの追加および変更

「レジストリエディター」(regedit.exe)を起動して、以下のレジストリを変更する。

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA

TcpipClientSupport:1(新規作成でREG_DWORD)

AllowPasswordExport:1

ドメインローカルグループの作成

SID(Security ID:セキュリティ識別子)の履歴を移行するためのドメインローカルグループを作成する。ドメインローカルグループ名は「<ドメイン名>$$$」になる。このグループが存在しない場合には移行時にエラーメッセージが表示されるが、ツールからグループを作成することが可能だ。今回はあらかじめ「ADATUM$$$」を作成しておく。

Password Export Server(PES)のインストール

適切なPESをダウンロードし、ウィザードに従ってインストールする。移行先ドメインで作成した「パスワード移行キー」はコピーして保存しておく。インストール時に要求されるサービスアカウントは「Local System Account」を選択する。インストール終了後、コンピューターを再起動する。

PESには専用管理ツールがないので、再起動後にログオンしたら「管理ツール」の「サービス」から「Password Export Server Service」を開始する。ここまでの作業で移行環境の構築は完了だ。続いて、オブジェクトの移行作業を進めよう。

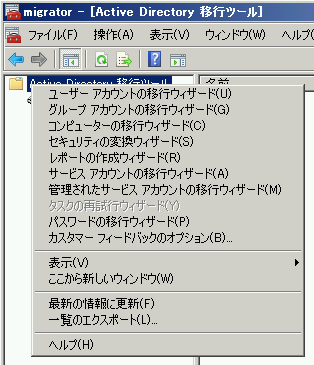

ADMTツールによるオブジェクトの移行

移行元のWindows Server 2003サーバーに管理者アカウントでログインし、ADMTツールを起動する。右ペインの「Active Directory移行ツール」を選択して右クリックすると、オブジェクトの移行メニューが表示される(画面3)。

アカウントオブジェクトの移行

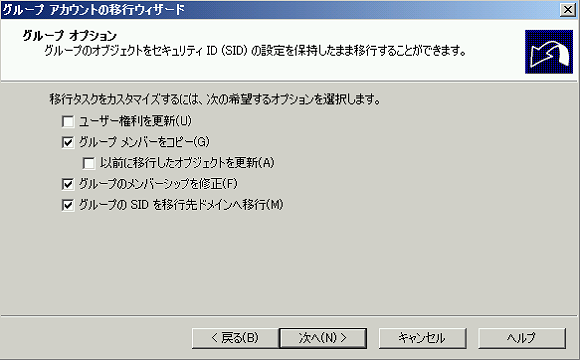

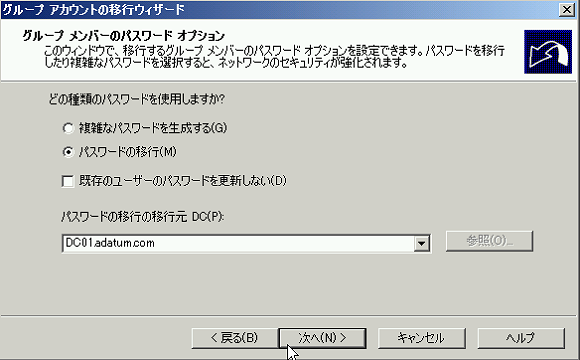

ADMTで「グループアカウントの移行ウィザード」を選択して、グローバルグループやドメインローカルグループなどのオブジェクトを移行する。このウィザードを使用すれば、グループのメンバーを同時にコピーすることができる。

多くの組織では、ユーザーはグループに所属しているので、ユーザーごとの移行ではなく、グループアカウントの移行でユーザーも同時に移行することをお勧めする。これはユーザーアカウントだけを移行した際、移行先にユーザーアカウントが所属するグループが存在しないといった不整合が発生することを防ぐ意味もある。移行手順は次のようになる。

(1)「ドメインの選択」画面で、移行元および移行先のドメインを指定する。

(2)「グループの選択オプション」画面で、「グループをドメインから選択」から適切なグループを指定する。

(3)「組織単位の選択」画面で、移行先のOUを選択する。この際、あらかじめ移行先ドメインには適切なOUを作成しておく。

(4)「グループオプション」画面で、必要に応じて移行タスクを選択する。ここで「グループメンバーをコピー」にチェックを入れておくと、ユーザーアカウントの移行も同時に行われる(画面4)。

(5)「ユーザーアカウント」画面で、移行元サーバーの管理者アカウントの情報を入力する。

(6)「グループメンバーのパスワードオプション」画面までは、基本デフォルトのままでウィザードを進めるが、必要に応じて設定を変更してほしい。PESサーバーを構成してサービスを開始すれば、「パスワードの移行」を行うことができる。「既存のユーザーのパスワードを更新しない」にチェックを入れないと、初回ログオン時にパスワードの変更を促されることになるので注意してほしい。

(7)「グループメンバーの変換オプション」画面も基本デフォルトのままでウィザードを進めるが、こちらも必要に応じて設定を変更してほしい。

コンピューターの移行

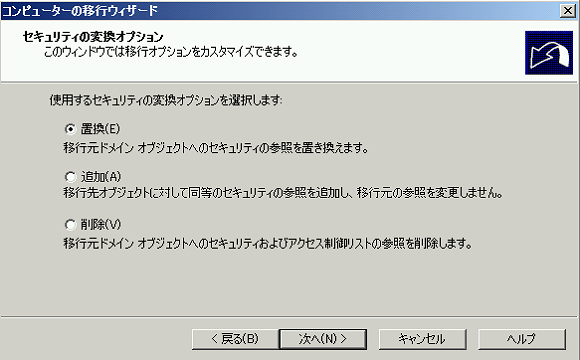

ADMTで「コンピューターの移行ウィザード」を選択することにより、サーバーやクライアントオブジェクトを移行できる。

この移行により、ファイルサーバーなどで既に設定済みのセキュリティ設定は、移行先ドメインのオブジェクトに変換されるので、移行後も以前と同様に使用できるようになる。また、クライアントに関しても移行先のドメインに変換され、以前と同様のアカウント情報(移行先ドメイン用に変換された)を使ってログオンできるようになる。

(1)「ドメインの選択」画面で、移行元および移行先のドメインを指定する。

(2)「コンピューターの選択オプション」画面で、「コンピューターをドメインから選択」から適切なコンピューターを指定する。

(3)「組織単位の選択」画面で、移行先のOUを選択する。この際、あらかじめ移行先に適切なOUを作成しておく。

(4)「オブジェクトの変換」画面で、適切な変更項目を選択する。

(5)「セキュリティの変換オプション」画面で、変換オプションを選択する。今回は「置換」で行った(画面6)。

(6)「コンピューターオプション」画面で、ウィザードが完了してからコンピューターを再起動するまでの待ち時間を指定する。

(7)コンピューターの移行ウィザードの完了まで、基本デフォルトのまま進めるが必要に応じて設定を変更する。

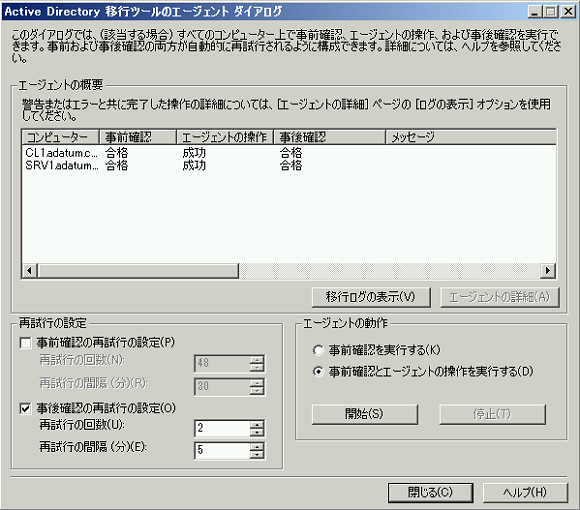

(8)「Active Directory移行ツールのエージェントダイアログ」で「事前確認とエージェントの操作を実行する」にチェックを入れて「開始」をクリックし、「エージェントの操作」が「成功」になるのを確認する(画面7)。

(9)移行したコンピューターで、移行先ドメインにログオンする。

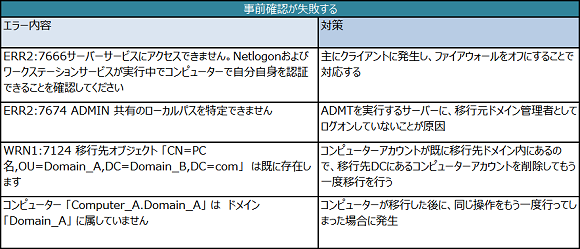

移行に関するヒント

実際の移行では、トライ&エラーを繰り返すことになると思う。筆者が移行を行ったところ、特にコンピューターの移行エージェントでは表1のようなエラーが発生したので対策を記載しておく。

まとめ

ADMTを使用すれば、異なるドメインへの移行も行えることがお分かりいただけたと思う。これで、ドメインを移行する2つの移行方法である、「Active Directoryドメインをアップグレード」と「Active Directoryドメインの再編とオブジェクトの移行」を紹介した。

まずは「Active Directoryドメインをアップグレード」による移行が可能かどうかを検討し、要件が伴わない場合は「Active Directoryドメインの再編とオブジェクトの移行」を実施することになるだろう。

今回は一例として、グループオブジェクトを使用したユーザーを含めた移行と、コンピューターの移行を紹介した。実際にはさらにさまざまなビジネス要件があり、複雑な課題が山積みになることと思う。今回紹介した移行方法は段階的に行うことが可能なので、トライ&エラーを繰り返し、一つ一つ課題をクリアしていきながらアップグレードを完遂させることができるのではないだろうか。

マイクロソフトが期間限定公開中 Active Directoryのスキルをブラッシュアップしよう!

クラウドの登場により、Active Directoryに求められる役割も変化しつつあります。

クラウドに対応させるためのActive Directoryの設計ポイントとはどにあるのか? iOSやAndroidは、Active Directoryにどう絡むのか? Azure Active Directoryとは何者か? 生産性を高めるためのセキュリティを実現するには、どのようなインフラが必要か?

今こそ、Active Directoryの役割を再学習し、古い知識をリセットしましょう!

- 第1回 Active Directoryの位置づけ

- 第2回 Active Directory ドメイン サービスの新しい役割

- 第3回 Active Directory フェデレーション サービスの役割 解説編

- 第4回 Active Directory フェデレーション サービスの役割 構築編

- 第5回 認証のためのプロキシ Web Application Proxy

- 第6回 Microsoft Azure Active Directoryとは

筆者紹介

阿部 直樹(あべ なおき)

エディフィストラーニング株式会社所属のマイクロソフト認定トレーナー。Active Directory、Network、Security、Hyper-V、Clusterなどを担当。マイクロソフト トレーナー アワード(2010年)およびMicrosoft MVP for Hyper-V(Apr 2010 - Mar 2014)を受賞。個人ブログ『MCTの憂鬱』でマイクロソフト関連情報を発信中。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

基礎から分かるActive Directory再入門(1):Active Directoryはなぜ必要なのか

基礎から分かるActive Directory再入門(1):Active Directoryはなぜ必要なのか

本連載では「Active Directoryとは?」「なぜ、Active Directoryを使う必要があるのか?」などをあらためて考察し、より効果的に運用するための方法を探っていく。 Windows Server 2003からの乗り換え案内:Windows Server 2012 R2で行こう!

Windows Server 2003からの乗り換え案内:Windows Server 2012 R2で行こう!

Windows Server 2003のサポート終了日「2015年7月」が迫ってきた。本稿では、Windows Server 2003から最新のWindows Server 2012 R2へ移行する理由やメリットについて取り上げる。 Windows Server 2012 R2とSystem Center 2012 R2が企業のクラウド導入を強力に後押しする

Windows Server 2012 R2とSystem Center 2012 R2が企業のクラウド導入を強力に後押しする

マイクロソフトがビジョンとして掲げる「クラウドOS」。そのクラウドOSを具現化したサーバーOSが、Windows Server 2012 R2だ。では、クラウドOSとは何なのか。クラウドOSによってどのようなビジネスメリットがもたらされるのか。 Windows Server 2012 R2登場(1):企業のIT基盤を変革する“クラウドOS”とは何か

Windows Server 2012 R2登場(1):企業のIT基盤を変革する“クラウドOS”とは何か

本連載では、Windows Server 2012 R2とSystem Center 2012 R2の導入で、企業のIT環境やエンドユーザーの現場はどう変化するのか、新バージョンに実装された新機能を中心に探ってみる。