5分で絶対に分かる標的型攻撃(2/5 ページ)

なりすましメールやドライブバイダウンロード、ゼロデイ攻撃や脆弱性……企業の情報を得るために、ありとあらゆる手法を利用する「標的型攻撃」を解説します。

2分:過去に発生した主な標的型攻撃

標的型攻撃というものが国内で大きく注目を集めることになったきっかけは、2011年夏に発生した、国内の複数の防衛関連民間企業を狙った攻撃でした。

このケースでは、とある官庁に実在する人物をかたったメールが複数の企業の担当者に送り付けられました。本人からの重要な連絡だと思って添付ファイルを開いてしまったユーザーのPCがマルウェアに感染し、システムに関連する情報だけでなく、ヘリコプターなど装備品に関する情報が流出してしまいました。

この事件と相前後して、衆議院も標的型攻撃を受けていたことが明らかになりました。週刊誌の記者をかたったメールに、圧縮ファイルを悪用したマルウェアが添付されており、これを開いた議員の端末が感染。IDやパスワード情報が盗み出され、管理サーバーまで不正侵入されていたというものです。

海外では「Stuxnet」による攻撃を機に、標的型攻撃の危険性が認識されていました。Stuxnetとは、2010年に明るみに出た核濃縮施設の制御システムを狙ったマルウェアです。USBメモリを介して、イランの核施設の端末に感染したと報じられています。複数のWindowsのゼロデイ脆弱性を突くコードを含むなど、緻密で巧妙な作りだったことから、明確な意志の下、相応の技術力と資金力がある組織によって行われた攻撃だと推測されています。

しかし、この攻撃が明るみに出たあとでも、国内では標的型攻撃といってもどこか対岸の火事といった雰囲気もありました。それが、日本の安全保障に関わる企業、さらには政治の中枢がターゲットにされ、実際に被害を受けていたという事実によって大きく変わり、対策に本腰を入れるきっかけとなりました。

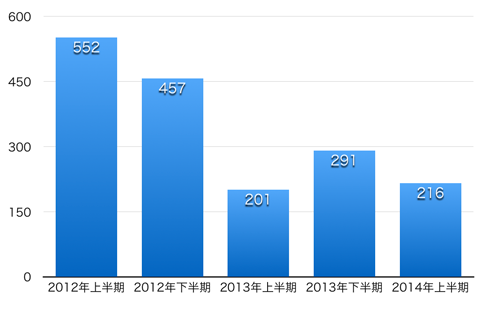

最近では内部犯行による情報漏えいなどの事件に埋もれがちですが、今もなお、標的型攻撃は発生しています。例えば警察庁が2014年9月11日に発表した資料では、2014年上半期に全国の警察が確認した標的型攻撃メールは、前年同期比で7.5%増加し、216件あったそうです。その多くが、業務連絡などを装って、添付ファイルに見せかけた圧縮ファイルやショートカットファイルを開かせ、マルウェアに感染させる手口だったということです。

関連リンク

平成26年上半期のサイバー空間をめぐる脅威の情勢について(警察庁)

http://www.npa.go.jp/kanbou/cybersecurity/H26_kami_jousei.pdf

Copyright © ITmedia, Inc. All Rights Reserved.