5分で絶対に分かる標的型攻撃(3/5 ページ)

なりすましメールやドライブバイダウンロード、ゼロデイ攻撃や脆弱性……企業の情報を得るために、ありとあらゆる手法を利用する「標的型攻撃」を解説します。

3分:標的型攻撃=○○、と理解すると誤解する

標的型攻撃は、狙いの企業や組織のシステム内に少しずつ近付いて内部のPCに感染、潜伏し、次々異なるマルウェア(バックドアなど)を用いてシステム情報を調査しつつ、重要な情報を収集して外部に送信するという一連の流れで構成されています。これまでに全くなかった新しい攻撃手法のように思われがちですが、実際には、「なりすましメール」や「ドライブバイダウンロード」「ゼロデイ攻撃」や「既知の脆弱性を狙うマルウェア」「ファイルの偽装」「バックドア」「ボット」など、既存のさまざまな攻撃手法を組み合わせています。

標的型攻撃の最初のステップにおける典型的な手法は、実在する人物をかたって、いかにも業務に関連するかのようなメールを送りつけ、添付ファイルを開かせるというものです。これは、古典的な「ソーシャルエンジニアリング」の手法でもあります。

関連記事

JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ(@IT)

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/034.html

情報処理推進機構(IPA)によると、まず相手を信用させるために何通か何気ないやり取りを行い、ターゲットに関する情報を収集しつつ安心させたところで攻撃に移る、いっそう手の込んだ手法も報告されているということです(IPAではこれを「やり取り型攻撃」と表現しています)。

関連リンク

サイバー情報共有イニシアティブ(J-CSIP)2013年度 活動レポートの公開

問い合わせ等のフリをして送りつけられる「やり取り型」攻撃メールが国内の複数組織の窓口へ同時並行的に送信されていたことを確認(IPA)

https://www.ipa.go.jp/about/press/20140530.html

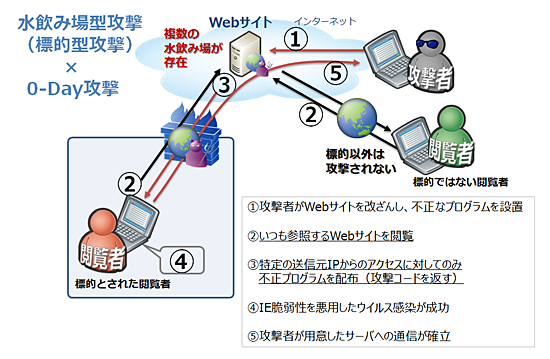

しかし、全ての標的型攻撃がこのようにメール経由で行われているとは限りません。ターゲットとなった人物が頻繁にアクセスするWebを改ざんし、アクセスしただけでマルウェアに感染させるようにして待ち伏せる手口もあります。Webを改ざんしてマルウェアに感染させる手法自体は新しいものではありませんが、特定の標的だけにこっそり感染させるため、特定のIPアドレスからアクセスした時にだけマルウェアに感染させる点がポイントです。なおこの手口は、肉食獣が水場でえさとなる草食動物を待ち伏せる様になぞらえて「水飲み場攻撃」と呼ばれることもあります。

過去には、特定の組織による一連の攻撃を差していた「Advanced Persistent Threat(APT)」という言葉が、一部では標的型攻撃の代名詞として使われるようになるなど、標的型攻撃の定義をめぐっては揺らぎもあります。

いずれにしても、標的型攻撃は目的達成のためにさまざまな手口を使い、長期にわたって繰り返し侵入を試みてきます。単純に1つの例だけを基に「標的型攻撃では○○という手法が使われる」とだけ理解していると、思いも寄らない手口に引っかかってしまうかもしれません。

Copyright © ITmedia, Inc. All Rights Reserved.