知ってましたか? セキュリティ業界が歴史に学べること:AVTOKYO2014リポート(1/2 ページ)

「No drink, No Hack!」を合言葉にしたセキュリティイベント「AVTOKYO2014」が、約300人の参加者を集めて開催された。最新のマルウェア解析あり、埋もれつつある歴史を振り返るパネルありのセッションの模様をお伝えしよう。

「No drink, No Hack!」を合言葉にしたセキュリティイベント「AVTOKYO2014」が、2014年11月15日に東京・渋谷で開催された。会場には国内外から約300人の参加者が集い、ドリンク片手にセキュリティについて語り合った。

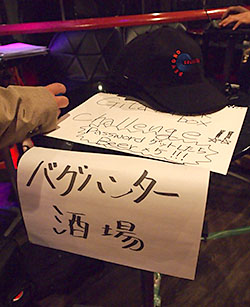

今回のイベントでは、スピーカーによるセッションと並行して、会場の一隅に「バグハンター酒場」なるコーナーも設けられた。用意された、ブラックボックス化された基板に対し、パスワードクラックが可能かどうかを試すというものだ。見事成功者が出て、賞品のビールを手に入れていた。

VAWTRAKの攻撃スクリプトは「きれいなコード」

「VAWTRAK観察日誌」と題するセッションでは、セキュアブレインのニシダマサタ氏が、2014年5月以降に国内で猛威を振るったオンラインバンキングマルウェア「VAWTRAK」の挙動を解析した結果を紹介した。

VAWTRAKは、いわゆるMan in the Browserの手法を使って不正送金を行うマルウェアだ。国内の大手銀行のオンラインバンキングサービスに始まり、地方銀行やクレジットカード会社、さらにはオンラインショッピングサイトへとターゲットを広げてきた。既に2万台以上のPCが感染したとも言われている。

ニシダ氏によるとVAWTRAKはやや複雑なアーキテクチャを取っており、基本的な設定情報を与えるC&Cサーバーとは別に、マニピュレーションサーバーと呼ばれる攻撃用JavaScriptを配信するサーバーも用いる。マニピュレーションサーバーは「ログイン情報の窃取」「不正送金先となる口座情報の配信」など、攻撃内容に応じたJavaScriptを配信するとともに、盗み取ったIDやパスワードなどの情報などを受け取る。たとえC&Cサーバーをつぶしても、マニピュレーションサーバーがある限り攻撃が継続してしまう仕掛けだ。

もし被害者が感染したPCでオンラインバンキングサイトにアクセスすると、VAWTRAKはHTMLページのデータに<script>タグを加えてWebブラウザーに表示される情報を改ざんし、偽の確認画面を表示させて、IDやパスワード、セキュリティコードなどの情報を盗み取る。

さらに、まるで何か処理が進められているかのように見せかけるプログレスバーを表示させてユーザーの行動を抑止しつつ、裏側で正規の振り込みと同じリクエストを再現。最終的には、送金処理に必要な追加の認証情報の入力を促す画面を表示し、バックグラウンドで不正送金を行ってしまう。たとえワンタイムパスワードなどの対策を取っていても、VAWTRAKへの対処は困難だ。「ワンタイムパスワードが盗まれるというよりも、その場でユーザーの送金処理に利用されてしまう」(ニシダ氏)

同氏がVAWTRAKの攻撃JavaScriptを確認したところ、攻撃対象の銀行ごとに異なるスクリプトが用意されていた。その中には、共通化、部品化された部分と攻撃対象の銀行向けに特化した部分とがあり、「非常にきれいなコードになっている。ホビーで書かれたものではないだろう。JavaScriptを書く人にとって、ある意味まねしたくなるようなコードだ」(ニシダ氏)という。

ニシダ氏はまた、試しにマニピュレーションサーバーに向けて口座情報をランダムに送り込んだり、仮想環境で動作させたりしてVAWTRAKの動作を解析してみた。その結果、不正送金処理の活動時間に特徴が見られたという。「不正送金先の口座情報が降ってくるのは平日の10時から15時までの間だけだった。(銀行が空いている時間のみに活動することで)おそらく送金処理を翌日回しにさせず、その場で処理を完結することを狙っているのかもしれない」(同氏)。もちろん、それ以外の時間であっても安全ということではない。

VAWTRAKのターゲットは、国内主要銀行に始まり、クレジットカード会社やオンラインショッピングサイトなどへと拡大してきた。攻撃範囲が広がるたびに注意を呼び掛けてきたというが、その注意喚起のあり方は今後の課題だという。「攻撃対象となった企業が状況を把握できていない段階でセキュリティ企業が情報を公開した場合、適切に対応できず混乱を招いてしまう。一方で、企業側の体制が完全に整うのを待った場合、その間実際に被害が発生している中、一切の情報がないままユーザーが脅威にさらされた状態が続くことになる」(同氏)

脅威の広がりは待ったなしの状況だ。ユーザーとターゲットとなった企業、それぞれに配慮した形で注意喚起を行うために、いっそうの情報共有、調整が求められるかもしれない。

Copyright © ITmedia, Inc. All Rights Reserved.