脆弱性発見コンテストの意義とは?:PacSec 2014&Mobile Pwn2Ownレポート(2/2 ページ)

2014年11月12日から13日にかけて、情報セキュリティをテーマとした国際カンファレンス「PacSec セキュリティ・カンファレンス 2014」と、モバイルデバイスを対象とした脆弱性発見コンテスト「Mobile Pwn2Own」が開催された。その模様を紹介する。

猛毒にも薬にもなるUSB

PacSecカンファレンスでは非常に専門的な内容の講演が行われた。このうちSecurity Research Labsのカールステン・ノール氏は、「BadUSB - On accessories that turn evil」と題し、「Black Hat USA 2014」でも話題になった「BadUSB」について解説した。

USBは非常に便利な汎用インターフェースだ。外部ストレージはもちろん、ネットワークインターフェースやキーボード、あるいはスマートフォンなど、多様な機器をつないで利用したり、充電したりできる。BadUSBとは、USBデバイスのファームウェアを書き換えることによって悪意あるプログラムを仕込み、他のデバイスに見せかけつつ攻撃を仕掛ける手法だ。

ノール氏によると、USBは小さなコンピューターのようなものだが、「セキュリティが考慮されておらず、『ハッカーフレンドリー』だ」という。同氏は、USBのファームウェアをリバースエンジニアリングしてチップを「リプログラミング」し、コントロールすることによって、「PCにはUSBキーボードと認識させつつ、キー入力を盗み取るキーロガーとして動作する」「PCにはUSBイーサネットアダプタに見せつつ、DNSクエリを攻撃者のサーバーに送信してリダイレクト攻撃を行う」「Android端末を充電してもらうように見せかけて、ネットワークアダプタ設定を変更して全ての通信を傍受する」といった、多様な攻撃手法が、利用者に気付かれることなく実行できることを説明した。

「USBはとても柔軟性に富んでいるため、いろんなことができてしまう。ウイルス対策ソフトでクリーンナップしても残るため、捨てるしかない」と同氏は言う。

そもそもこの攻撃が成立した背景の一つに、「USBデバイスのメーカーが、チップをリプログラミング可能な仕組みとすることで、より便利に、柔軟に機能を追加できるようにしていた」(ノール氏)ことがある。このため、より新しいデバイスの方が脆弱だそうだ。しかも、安価な汎用チップが使われているがゆえに、「セキュリティがかけられていない。読み出しに対する保護のみで、リプログラミングに対する保護ではない」(同氏)。

ノール氏がBadUSB問題を公表してから約3カ月が経ったが、「いい解決法はまだ出てきていない。アイデアはあるが、いずれも限界がある」という。

USBデバイスを一切使用禁止にすれば安全だが、ユーザビリティの観点からは非現実的だ。ファームウェアのスキャンをするにしても、そもそも、偽装されている可能性があるものからの出力をどこまで信用できるかという根本的な問題がある。ファームウェアのコードサイニング(コード署名)という手もあるが、「負荷がかかる上に、今出回っているものには対応できず、これから浸透するのに何年もかかるだろう」(ノール氏)。ハードウェア設定によってUSBのファームウェアアップデートを無効化する方法は比較的効果がありそうだが、それも万全とは言えず、「これだけで済むというソリューションも、短期的なソリューションもない」(同氏)。

こうした要因があるからか、ベンダー側からの対応はまだアナウンスされていない。一方で、既にExploitコードは公表されており、「BadUSBマルウェアは現実的な脅威になりつつある」と同氏は述べた。

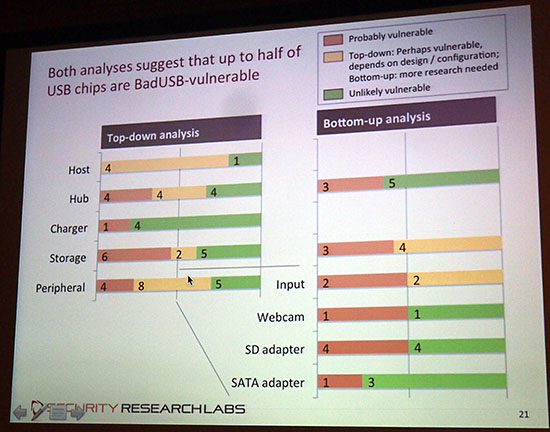

なおノール氏らは、実際にどのベンダーのどのデバイスがBadUSBの影響を受けるかを調べ、インターネット上でドキュメントを公開している。それによると「同じチップでも、設計によって影響を受けるケースとそうでないケースがあり、非常に曖昧だ。万全を期すならば『全てが脆弱性を持ち得ると考える方がいい』」という。

USB給電可能なセキュリティ「武器庫」のアイデアも

一方、InversePathのアンドレア・バリサニ氏は「Forging the USB armory」と題する講演の中で、USB接続が可能で、さまざまなセキュリティ機能を盛り込んだフラッシュドライブサイズの小型コンピューターを開発するという取り組みについて解説した。

このデバイスは、暗号化や認証トークン、データ保護、マルウェアスキャンにOpenSSH接続、VPNトンネリング、さらにはパスワードマネージャーといったさまざまなセキュリティアプリケーションを搭載する予定だ。USBで給電でき、しかもARM TrustZoneを用いたセキュアブートが可能といった要件に基づき、System on a Chip(SoC)の開発を進めている。

「信頼できないキオスク端末でネットワークを利用する際などに、これを利用すれば安全に利用できる」(バリサニ氏)。同氏はこれを、カスタマイズ可能な、信頼できるUSBデバイスとして開発しており、2014年10月にα版のボードを公開したそうだ。ハードウェアもソフトウェアもともにオープンソースとして公開されている。

Copyright © ITmedia, Inc. All Rights Reserved.