新たな境界「アイデンティティ」をどう守り、活用するか:RSA Conference 2015リポート

これまでの境界型の防御、という前提が崩れた今、新たな境界としての役割を果たす「アイデンティティ」。RSA Conference 2015では、そのアイデンティティをより簡単に利用するためのソリューションが紹介された。

RSA Conference 2015では、過去十数年間主流だった「境界型の防御」の有効性が、クラウドやモバイルの浸透といった変化によって失われていることについて、複数のセキュリティベンダーのトップが言及した。では、新たな「境界」とは何だろうか? おそらく、そのユーザーが何者かを示す「アイデンティティ」だろう。例えば米RSAの社長を務めるアミット・ヨラン氏は、基調講演の中で「境界がないからこそ、アイデンティティや認証が重要になる」と述べている。

だが、アイデンティティはユーザーにとって悩みの種でもある。利用するサービスごとに異なるIDとパスワードを使い分けるのは大きな負担だ。そんな負担感がIDの使い回しにつながり、攻撃者が付け入る隙にもなっている。米Verizonが発表した最新の情報漏えい調査によると、多くの侵害の糸口となっているのは、盗まれたクレデンシャルだという。

こうした課題を踏まえ、使いやすい認証の実現を目指して設立されたFIDO Allianceのブレット・マクドウェル氏は、RSA Conference 2015で行われたミーティングの中で次のように述べた。「パスワードは、人が覚えるにはあまりに増えすぎた。しかも使いにくく、フィッシングされる可能性もある。この問題を解決しようと、二要素認証や追加の認証が登場したが、それほど広まっていない。ワンタイムパスワードやトークンは、ユーザビリティの面で課題を抱えている」。

FIDO Allianceはこうした問題の解決を目指して設立された団体だ。ローカルデバイス側で、指紋などを用いて行った認証結果を、標準化された方法でサーバーとやり取りすることで、ユーザーに負担をかけることなく複数のサービスにまたがった認証を実現するという。

「われわれは新しいモデルを必要としている。まず、よりよいユーザー体験を得られるようユーザビリティを設計した上で、よりといセキュリティを実現していく」(マクドウェル氏)。同アライアンスではこの目的を達成するため、パスワードレスで認証を行う「UAF」と、ユーザーエクスペリエンスを改善した二要素認証「U2F」という2つの認証仕様を定義し、2014年12月にバージョン1.0の最終ドラフトを公開している。

マクドウェル氏は、FIDOによって、ユーザーだけでなくサービス提供側も、よりよいセキュリティとパスワード運用コストの削減といったメリットを得られると説明した。既にWindows 10やGoogle for WorkでFIDOのサポートが表明された他、クアルコムのSnapdragonプロセッサなど、Androidデバイス向けのハードウェアでも対応が進んでいるという。

パスワードの存在をユーザーから隠蔽、「RSA Via」

ただし、FIDO Allianceがフォーカスしているのは「認証」の分野のみ。ID生成や管理、認証結果に基づく認可、アクセス制御やシングルサインオンといったアイデンティティを巡る他のスタックについては、他のソリューションに任せるという。RSA Conference 2015の会場では、そうした製品群が多数紹介された。

米EMCのセキュリティ部門であるRSAは、RSA Conference 2015に合わせて、新たな認証/アイデンティティソリューション「RSA Via」を発表した。これは、「いつでも、あらゆるデバイスから、好きな手段で認証できる手段を提供するものだ」と、アミット・ヨラン氏は述べている。

RSA Viaは3つの製品で構成されている。モバイルデバイスから、Touch IDなどの指紋認証を用いてシームレスに企業内のアプリケーション、あるいはクラウドサービスにシングルサインオンできるSaaS型の認証サービス「RSA Via Access」、そのアクセス状況をモニタリングし、コンプライアンスを支援する「RSA Via Governance」、従業員の入社、部署の異動や退職といった状況の変化に応じて、適切なアクセス権限を付与する「RSA Via Lifecycle」だ。

これまでのワンタイムパスワードによる二要素認証やコンテキスト認証は強固だったが、モバイルデバイスやクラウドサービスの普及という変化に伴い、「これまでのセキュリティモデルは崩壊した。従って、根本的にやり方を変える必要に迫られている」と、米RSAのプロダクト担当シニアバイスプレジデント、グラント・ゲイヤー氏は述べた。

RSA Viaはこうした認識に立って、既存の認証技術を活用しながら、より簡単な認証を実現することを狙ったものだ。

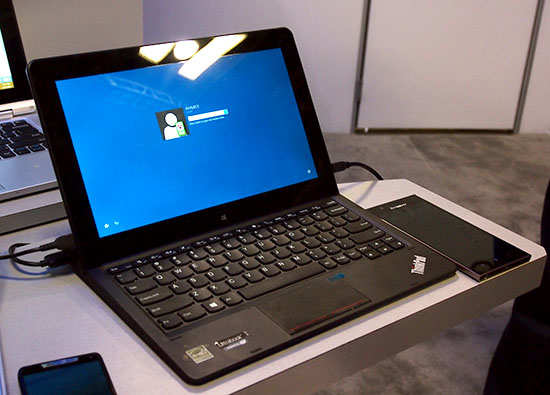

会場では、ユーザーがPCから業務用ポータルにログインするシーンを想定したデモが行われていた。Webブラウザー上でIDとパスワード(いわばマスターパスワード)を入力すると、あらかじめ「RSA Via Access Mobile」アプリをインストールしておいたスマートフォンに通知が行く。そのスマートフォンに指紋認証センサーが付いていれば、指をかざすだけで認証が済み、シングルサインオンが行える仕組みだ。「ゼロタッチ」ならぬ「ワンタッチ」の認証を実現するものと言えるだろう。

RSA Viaのバックエンドでは、SAMLやFIDO、OpenID Connectといった業界標準に従って、社内アプリケーションや外部のクラウドアプリケーションとの連携が行われる。このとき、RSA Via Lifecycleによって定められたポリシーが適用され、ユーザーの属性ごとにカスタマイズされた画面が表示される仕組みだ。また、アプリケーションの重要度や環境に応じて、ワンタイムトークンコードなど他の手段を組み合わせて認証することも可能という。米国や欧州では6月より提供を開始する予定で、日本を含む他の地域については順次拡大していく方針という。

将来的にはIoTの世界の認証も視野に

ゲイヤー氏はあらためて、近年の情報漏えい事件のほとんどが、盗まれたクレデンシャルを用いた正規ユーザーへのなりすましによるものであることに言及。今までとは根本的にやり方を変える必要があるという認識に立って生まれたのが、RSA Viaだと説明した。「SecurID」によるワンタイムパスワード認証も強固なものだが、RSA Viaはそれも活用しながら、変化する環境に対応した使いやすい認証を実現するものだという。

「モバイルデバイスからオンプレミスのアプリケーションとクラウドアプリケーションの両方に、必要なときにいつでも、シンプルかつ強固な認証、認可を経てアクセスできる」(同氏)。また、認証処理の部分だけでなく、「RSA Via Governance 」「RSA Via Lifecycle」という製品をそろえて提供することで、アクセス権限の管理や監査、レビューまで含めたアカウントのライフサイクル全体にまたがる管理が可能なことが、他にはない特徴だと述べた。

また、エンジニア担当バイスプレジデントのジム・デュクラム氏は、RSA Viaによって「今すぐにパスワードが絶滅するわけではない。多くのITシステムはパスワードというものに依存しているからだ。だが少なくともRSA Viaによって、パスワードの存在をユーザーから隠蔽し、ユーザーがパスワードについて悩まずに済むようになるだろう」と述べた。これは同時に、ユーザーからの問い合わせ対応をはじめとするパスワード運用に関する企業のコスト削減にもつながるという。

モバイルデバイスの次に同社が見据えているのが、IoTの分野だ。「『誰でも』だけでなく『何でも』認証できるような時代が来るだろう。IoTの世界でも、信頼できる関係に基づいて、APIレベルの認証、認可を行えるようになる。RSA Viaによって、例えば人と車、車と車だけでなく、車とサービスの間で認証を行い、それに基づいてパーミッションを与え、それぞれに応じたサービスを提供できるようになるのでは」とデュクラム氏は予想する。

これにより、例えばメーカーによる車載ソフトウエアのネットワーク経由のアップデートや、運転履歴に基づく車体メンテナンス、管理などを効率的に行える可能性がある。ただ、そこで重要なのは「安全で信頼できる関係」を構築しておくこと。IoTの世界では、1つの侵害が人命などに被害を及ぼしかねない。そこで、同氏が「次世代のPKI」と呼ぶ分散鍵などの技術を活用することで、プライバシーを確保しながら安全に認証情報を交換できるような仕組みを構築していくという。

それぞれ強みを生かした認証ソリューションを紹介

他のセキュリティベンダーも同様に、これまでよりも使いやすい認証方法を模索している。それぞれが強みを生かしながら、強固で、かつ簡単に使える認証方法を紹介した。

例えばシマンテックは「Symantec Access Manager」とVIPの組み合わせで、RSA Viaと同様、モバイルデバイスからワンタッチでパスワードレスの認証が行える仕組みをデモンストレーションした。1つの画面からオンプレミスやクラウドのアプリケーションにシームレスにアクセスできる点も同様だ。特徴としては、指紋認証に加え、PKIやIntegrated Windows Authentication (IWA)といった手段もサポートしていることが挙げられる。

またマカフィーは、現在開発を進めている最中という「McAfee Multiactor Authenticaiton for Business 1.0」を紹介した。OSのログイン時やVPN接続時の認証を、Bluetoothで接続されたモバイルデバイスに送信したトークンを用いて行う仕組みだ。モバイルデバイスを持ったユーザーが端末から離れると、自動的にログオフすることになる。インテル傘下にある同社だけに、セキュリティチップというハードウエアを信頼の基盤とすることで、より強固な認証を実現することが特徴という。

一方CAは、ユーザーの振る舞いに基づいて認証を行う「CA Advanced Authentication」を展示した。これは、ユーザーがアクセスしてきた時間や頻度、場所、利用しているデバイスやWebブラウザーの種類、バージョンといったさまざまな情報をパターン化し、普段とは異なる異常(アノーマリ)な挙動が見られた場合にはアラートを出したり、ログインを拒否するといったものだ。場合によっては、追加の認証を求めることもできる。きめ細かくインジケーターを収集し、それに基づいてパターンを予測することで、「正しいユーザーであるにもかかわらず認証で拒否される」といったフォルスポジティブを防いでいるという。RSAが金融業界向けに提供してきたビヘイビア認証を、通常のユースケースにも適用するものと言えそうだ。

Identity as a Service(IDaaS、サービスとしての認証)の提供に取り組む企業も出展した。この分野ではPing Identityが先駆けとなって、OpenID ConnectやSAMLに準拠したフェデレーションサービスを提供しているが、日本のNRIセキュアテクノロジーズもカンファレンスに合わせてIDaaS市場への参入を表明。米国のSimeio Solutionと提携し、日本市場向けにアイデンティティ関連サービスを提供することを発表した。

現地ブースで確認したところ、詳しい価格帯やサービス提供時期などはこれから詰めていく段階というが、日本国内に、IDaaSならびにアイデンティティ管理のBPOサービスの拠点となる「Simeio Identity Intelligence Center」を設立し、複数のクラウドサービスに対するフェデレーションサービスを提供する。国内に拠点を置くことで、IDというセンシティブな情報を外部に委ねることに対する懸念を払拭する狙いがあると見られる。NRIセキュアは同時に、アイデンティティ管理のBPO/マネージドサービスや、ログ分析を通じた不審なアクセスの検出サービスなども提供していく計画という。

OpenID FoundationがOpenID Connectの認定プログラムを開始

先のFIDO Allianceにも言えることだが、認証に関しては標準の存在が非常に重要だ。サービス提供者がばらばらの方式で認証を行っていてはユーザーに不便を強いることになるし、提供側のコストもかさむ。

デジタルアイデンティティに関する標準作成を進めてきた業界団体、OpenID Foundation(OIDF)はRSA Conference 2015に合わせ、各社が提供する製品やサービスがOpenID Connect仕様に準拠し、相互運用性を満たしていることを示す「認定プログラム」を開始することを発表した。早速、グーグル、マイクロソフト、フォージロック、ピン・アイデンティティ、野村総研、ペイパルの各社が認定を受けたという。

OpenID Connectに基づいた認証フローには、エンドユーザーとRelying Party、OpenID Providerという3つのプレイヤーが関わってくる(関連記事)。今回の認定プログラムはまず、OpenID Providerを対象にしており、5月からはOIDF会員のRelying Partyに対する認定を開始する予定だ。さらに2016年1月には、広く一般に対して認定プログラムを公開するとしている。

なおOpenID Connectの認定作業は、仕様に準拠しているかどうかを確認するためのソフトウエア「OpenID Connect Conformance Test Suite」を用いて申請者自身が行う。このソフトウエアは、スウェーデンのUmeå UniversityとEUのGÉANTが協力して開発されたオープンソースソフトウエアだ。認定を受けた企業やサービス、プロダクトについては、「Open Identity Exchange’s publically accessible identity registry(OIXnet)」で公開される予定だ。

Copyright © ITmedia, Inc. All Rights Reserved.