「Webアプリケーションプロキシ」はマルチデバイス環境におけるリモートアクセスの“要”:vNextに備えよ! 次期Windows Serverのココに注目(24)(1/2 ページ)

Windows Server 2012 R2で初めて登場したサーバーの役割「Webアプリケーションプロキシ」。第二世代となるWindows Server 2016では、さらなる改善と強化が行われる予定です。

次のWebアプリケーションプロキシは、ここが変わる!

「Webアプリケーションプロキシ(Web Application Proxy)」は、Active Directoryフェデレーションサービス(AD FS)と連携して動作する“HTTPSアプリケーションのためのリバースプロキシ”です。

Webアプリケーションプロキシは企業ネットワークの境界に設置することで、企業ネットワークの内部で稼働する要求(Claim、クレーム)ベースのアプリケーションや、要求に非対応のアプリケーションに対し、AD FS事前認証に基づくアクセスを外部のユーザーやデバイスに提供できます。単純に、HTTPS要求をバックエンドのアプリケーションにパススルーして転送することも可能です。

AD FS事前認証とは、Active DirectoryのユーザーIDおよびパスワードによるフォーム認証やWindows統合認証のことで、オプションで「ワークプレース参加(Workplace Join)」に基づくデバイス認証、証明書ベースの多要素認証を組み合わせることができます。

前回説明したように、Windows Server 2016のAD FSでは、プライマリ認証方法としてのデバイス認証や「Microsoft Azure Active Directoryの多要素認証(Azure MFA)」のサポートが追加される予定です。

Windows Server 2016のWebアプリケーションプロキシには、以下の表1に示す新機能の追加、および改善が行われる予定です。

| HTTP基本認証アプリケーションのAD FS事前認証による公開 | |

| ワイルドカード指定によるアプリケーションの公開(SharePointアプリの公開を想定) | |

| HTTP要求のHTTPSへのリダイレクト | |

| HTTPアプリケーションの公開 | |

| リモートデスクトップサービスの公開 | |

| ログと監査機能の改善 | |

| 管理コンソールの改善 | |

| クライアントIPアドレスのバックエンドへの通知 | |

| 表1 Windows Server 2016のWebアプリケーションプロキシで新たに追加される機能、改善される機能 | |

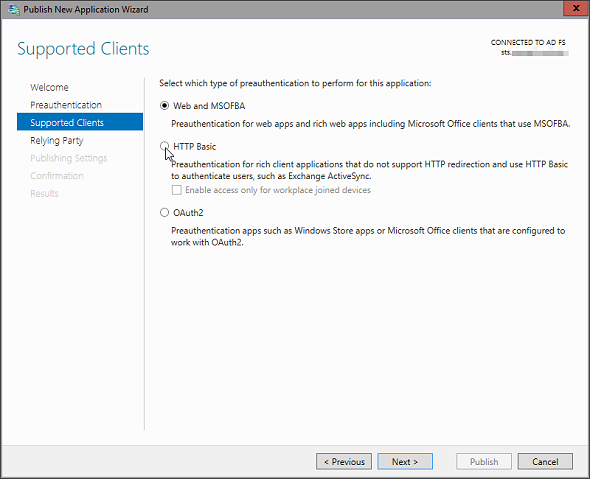

- What's New in Web Application Proxy in Windows Server Technical Preview[英語](Microsoft TechNet) 新機能や改善のいくつかを簡単に説明しましょう。「HTTP基本認証アプリケーションのAD FS事前認証による公開」は、Exchange ActiveSyncのようなHTTP基本認証を使用する、非Webブラウザークライアントに対して、企業内のバックエンドに対するアクセスを可能にします。

現在のWebアプリケーションプロキシは、主にWebブラウザーでアクセスするアプリケーションを対象に、AD FS事前認証によるシングルサインオン(SSO)アクセスを提供します。新しいWebアプリケーションプロキシでは、HTTPS基本認証を使用するリッチアプリケーションやスマートフォンアプリに対して、同様のアクセスを可能にします(画面1)。

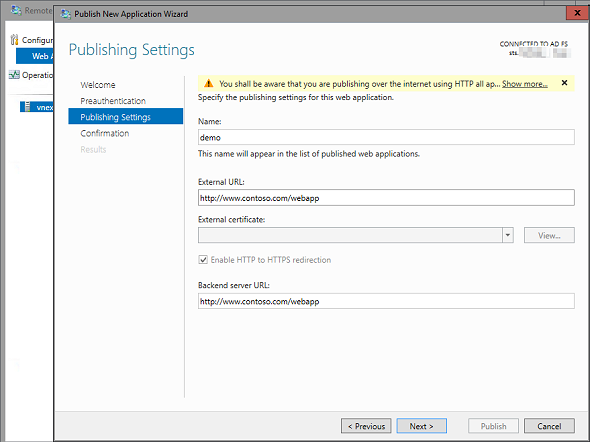

「HTTPアプリケーションの公開」は文字通り、HTTP(TCPポート80)でアクセスするWebアプリケーションの公開です。現在のWebアプリケーションプロキシは、HTTPS(TCPポート443)でアクセスするWebアプリケーションの公開のみが可能でした。

外部クライアントからのアクセスは、URLに含まれるドメイン名とSSL/TLS証明書の共通名やDNS代替名との一致により、適切な内部のサーバーに要求を転送します。新しいWebアプリケーションプロキシでは、HTTPベースのURL指定によるパススルー公開が可能です(画面2)。

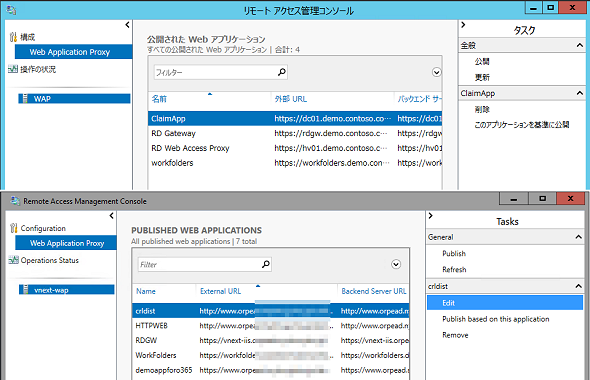

「管理コンソールの改善」では、公開済みアプリケーションの編集が可能になることが大きいでしょう。現在のWebアプリケーションプロキシでは公開設定を変更するためには、いったん現在の設定を削除した後、新たに公開設定を行うという手順が必要でした。新しいWebアプリケーションプロキシには「Edit(編集)」アクションが用意され、既存の公開設定を調整できるようになります(画面3)。

Copyright © ITmedia, Inc. All Rights Reserved.