カスタマイズされた脅威情報を迅速に提供するインテリジェンスサービス:サイバー攻撃対策のポイントは「敵を知る、己を知る」こと

手口を変えながらやってくる標的型攻撃にボットネットによる攻撃、そして重要インフラを担う産業システムを狙った攻撃――日々変化する脅威の動向を把握しなければ、効果的な対策は望めない。カスペルスキーは、顧客のセキュリティ対策のプロセス全体を支援するさまざまなサービスを提供している。

続々と被害が報じられた標的型攻撃にはじまり、オンラインバンクを狙った不正送金マルウエアやDDoS攻撃など、私たちをとりまくセキュリティの脅威は増加の一途をたどっている。脅威の現実化を背景に、これまで実施してきたセキュリティ対策を見直し、組織内CSIRTやSOCの整備をはじめとするインシデントレスポンス体制の構築に取り組もうと考える企業も増えているようだ。だが、何もないところから対応体制を作ろうにも、どこから手を付ければいいのか分からない、というケースも少なくない。

カスペルスキーではこうした悩みを抱えた組織や企業向けに、脅威動向のデータや対策のための知見をサービスとして提供している。カスペルスキーといえばエンドポイント保護製品のイメージが強いかもしれないが、これは脅威に関するインテリジェンス(情報)を提供するだけでなく、社内のセキュリティ担当者を育成する教育プログラムや緊急対応を支援するインシデントレスポンスも含んだ、総合的なセキュリティ支援サービスだ。

巧妙化する一方の攻撃から組織や企業を守るには、単一の保護策だけでは不十分であることは明らかになりつつある。何より、最新の情報に基づいて「敵を知る」こと、そして自社に存在するリスクや対策状況を把握し「己を知る」ことが欠かせない。カスペルスキーが提供するサービスは、まさしくこのプロセスを支援する。

当然ながら、まずは敵の手の内を知ることが重要になる。カスペルスキーでは、インターネット上のさまざまなサイバー犯罪や攻撃に関する動向を観測するとともに、リサーチチーム「Global Research & Analysis Team」(GReAT)を中心に脆弱(ぜいじゃく)性や最新のマルウエア、攻撃手法の解析を行い、ナレッジとして蓄積してきた。では最新の脅威の動向とはどんなものだろうか。

セキュリティ問題が山積している産業制御システム

ロシアのカスペルスキーラボでセキュリティサービス統括 副CTOを務めるセルゲイ・ゴルディチック氏は、まず懸念すべき分野として、PC以外の世界におけるセキュリティを挙げた。電力や輸送、通信、工場といった重要インフラを支える産業制御システム(ICS:Industrial Control System)は、多くのセキュリティ上の問題を抱えているという。

「ICSで使われるSCADAやPLC、スマートメーターなどの機器は、サイバーセキュリティ面で大きな問題を抱えている。従来、こうした機器は『他のネットワークから隔離されているから大丈夫』と言われてきた。しかし、もはやそれは事実とはいえない」(ゴルディチック氏)。というのも、効率化やサービス品質の向上といったニーズを満たすため、ICSを構成する機器はもはやスタンドアロンではなく、ERPをはじめとする他のシステムと互いに接続されている。接続を前提とせずに設計されたシステムが接続されることによって、さまざまな問題が生じているのだ。

過去には、核施設の制御システムを狙ったマルウエア「Stuxnet」が話題になったことがあるが、「Stuxnetだけでなく、一般的なマルウエアもICSに悪影響を及ぼす恐れがある。しかも物理的な破壊という結果をもたらす可能性がある」とゴルディチック氏は指摘した。

例えば、カスペルスキーラボではICSを構成する機器がいかに脆弱か確認するため、ヨーロッパで開催されたセキュリティカンファレンスの会場に「デジタル変電所」のラボを設置し、脆弱性発見コンテストを行った。「ほんの二日間で複数の脆弱性が見つかった。中には、送電線を焼き切ってしまうような問題も発見された」(ゴルディチック氏)。

ICS機器は脆弱性を抱えているだけでなく、その存在が簡単に確認できることも問題だ。専用の検索エンジンを用いれば、インターネット上からアクセス可能なSCADAシステムや発電システムが多数見つかる状態で、中にはWebインターフェースから制御可能なものも含まれている。同氏が例として挙げた検索結果には、日本の太陽光発電システムも含まれていた。

金融機関を狙ったサイバー犯罪もより高度化

もう一つ、サイバー攻撃の大きな部分を占めているのが、金銭を目的としたサイバー犯罪だ。その最大の標的は、銀行をはじめとする金融機関。カスペルスキーラボでは「ボットネット追跡システム」を構築し、600以上のボットネットファミリーの動向を観測しているが、中には、1カ月で4000件以上のボットネットからの攻撃にさらされた金融機関もあるという。

こうした従来からの攻撃がいまだに横行する一方で、「サイバー犯罪は、金融機関のITインフラを攻撃するよう変化しつつある」(ゴルディチック氏)そうだ。その典型例が、カスペルスキーが2015年2月に警告した「Carbanak」である。標的型攻撃によって銀行内のシステムに侵入し、行内の決済システムやATM制御システムを操って金銭を盗み取る手法により、10億ドルに上る被害をもたらしたといわれている。犯罪者が手元のスマートフォンを使ってATMを遠隔から操作すると、端末に手を一切触れていないのに現金が出てくる、という衝撃的な動画も公開されている。

ゴルディチック氏によると、2015年に入ってからはCarbanakのようなATMをターゲットにしたトロイの木馬が増えているという。中でもATMが搭載するソフトウエアの脆弱性や、制御に使われている無線ネットワークが攻撃の糸口になる可能性が高いといい、「こうしたATMやPOSのシステムに対しても、脆弱性検査やセキュリティアセスメントを行っていくことが重要だ」とゴルディチック氏は述べる。

これまで蓄積してきたナレッジを基に「敵を知る」

日本年金機構に対する標的型攻撃で注目を浴びた「Blue Termite」をはじめとするAPTも、鳴りを潜める気配はない。それどころか、OSではなくハードディスクのファームウエアに感染を試みる「GrayFish」や、3種類のゼロデイ脆弱性を悪用する「Duqu 2.0」のように、より狡猾な攻撃手法が生まれているほどだ。

確かに、こうした脅威は深刻だ。だからこそ、脅威の存在と手法を理解し、自社システムの脆弱なポイントを把握した上で、対策に取り組むことが重要になる。ゴルディチック氏は「カスペルスキーのサービスを、その一助としてほしい」と言う。

カスペルスキーラボでは、サイバー犯罪やボットネット、APTキャンペーンの動向やゼロデイ脆弱性、重要インフラを取り巻く脅威に関する情報を収集、蓄積してきた。そのナレッジの総量は0.8Pバイト(ペタバイト)に上り、今も増え続けている。こうして蓄積されたナレッジを、状況に応じて必要なときに共有することにより、防御を強化していくという。

また、同社は企業や組織に対して直接サービスを提供するだけでなく、マネージドセキュリティサービスを展開するパートナーとも連携している。その一社であるスペインの大手通信事業社テレフォニカは、カスペルスキーのインテリジェンスサービスを用いて自社インフラを保護しつつ、脅威データフィードを活用し、顧客向けにマネージドサービスを提供しているという。

ICSやボットネット、APTそれぞれの最新情報を提供

脅威に関する最新の情報を提供する「セキュリティインテリジェンス」は、セキュリティ業界において一種のはやりになりつつあるが、Kasperskyの提供するサービスには、他に類を見ない特徴があるという。

例えばそのメニューには、「セキュリティアセスメント」を含むコンサルティングサービスがあり、ITシステムだけでなく重要インフラを構成するICSも対象としている。搭載されているソフトウエアの脆弱性はもちろん、ネットワークを含めたシステム設計のどこにリスクがあるかまで把握し、プロセス全体への影響を考慮しながら、よりセキュアなICSを実現する支援を行っている。

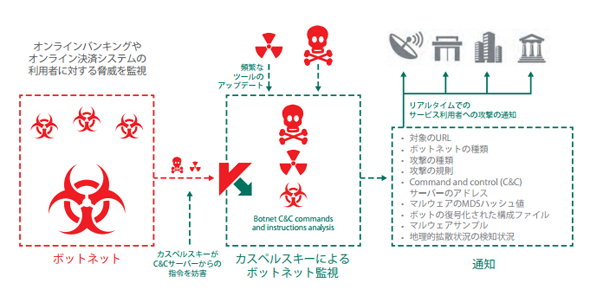

また、他にもユニークなメニューの一つとして、「ボットネットトラッキング」がある。前述の通り、600以上のボットネットファミリーの動向を監視し、特定のオンライン銀行や組織に対する攻撃の兆候が見られた場合には、20分以内に脅威情報を提供する。ターゲットとなるURLや攻撃の種類、用いられるマルウエアのハッシュ値といった具体的な情報が含まれており、これを参照してすぐに防御体制を整えることが可能だ。

同様に、「APTインテリジェンスレポート」では、特定の国や組織に対する攻撃の兆候をつかみ、早期警戒情報を提供する。この情報は当該組織だけでなく、CERTなどのセキュリティ情報調整組織や警察をはじめとする法執行機関にも提供される。これまでAPTに関しては、情報漏えいが発生してから数ヶ月前の侵入に気付き、慌てて調査する、というパターンが多かった。APTインテリジェンスレポートを活用することで、このように「後手」に回るのではなく、リアルタイムに対応することも可能だ。

多角的な分析を基にカスタマイズされた情報で「己を知る」

カスペルスキーは、汎用的な脅威データの提供にとどまらず、顧客それぞれにカスタマイズされた「脅威インテリジェンスレポート」も提供している。「カスペルスキーラボのナレッジに加え、オープンソースの脅威インテリジェンスやサイバー犯罪者のトラッキングデータなどを総合的に解析し、『敵があなたの会社について何を知り、何を狙っているか』についての情報を提供する」(ゴルディチック氏)。

このように個別の状況に応じて必要な情報を提供すると同時に、脅威の動向を多面的、多角的に分析していることが、何より大きな強みだろう。攻撃はさまざまなベクトルでやってくる。「攻撃は、必ずしもマルウエアを用いて行われるとは限らず、通常のリモート管理ツールが用いられる場合もある。マルウエアの解析だけでなく、ネットワーク通信の解析や、産業システムを含む動向をより広く把握し、多面的に解析している」(ゴルディチック氏)

ゴルディチック氏は最後に、「サイバー犯罪者は、あなたの組織でどういったセキュリティツールが導入されているかを知り、それをバイパスする手口を知っている。これに対抗するには、敵について知ること、そして自分に関する情報をできるだけさらさないようにすることが重要だ」と述べ、顧客はもちろん、各国の法執行機関やCERTと連携して、対策を推し進めていくとあらためて決意を表明している。

セキュリティに関するアンケート実施中!

現在、記事に関連したセキュリティに関するアンケートを実施しています。 お答えいただいた方の中から抽選で3名様にAmazonギフト券5000円分をプレゼントいたします。ぜひ、アンケートにご協力ください。

>>>アンケートはこちらから。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社カスペルスキー

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2015年12月31日