Office 365のセキュリティとコンプライアンスをさらに強化する:Office 365運用管理入門(12)(1/2 ページ)

Office 2016のリリースに伴い、Office 365のセキュリティやコンプライアンス機能も強化された。2016年2月に予定されている「Office 365 ProPlus」の2016バージョンの自動更新までに変更点を確認しておこう。

強化されたセキュリティとコンプライアンス機能

Office 365ユーザーに対して「Office 2016」が先行配信されてから数カ月が経過した。2016年2月には、Office 2013として配信されたProPlusがOffice 2016 へ自動更新される予定だ。Office 2016リリースに伴い、Office 365のセキュリティとコンプライアンス機能も強化されている。今回は、強化された機能の概要と設定手順を確認しよう。

Outlookに多要素認証を実装する

クライアント版の「Outlook」では、アカウントとパスワードによる認証の強度を高めるために「アプリケーションパスワード」と呼ばれる複雑な文字列を利用していた。そのため、ユーザーにはパスワードの管理面で不便を強いる面もあった。

Office 2016では「Active Directory Authentication Library(ADAL)」が正式にサポートされたことで、認証フロー(認証プロトコルを取得する仕組み)が変更された。認証の仕組みの詳細に関しては、以下のWebサイトを参考にしてほしい。

- Office 2013 updated authentication enabling Multi-Factor Authentication and SAML identity providers[英語](Office Blogs)

- Windows版Outlook 2016で多要素認証を計画する(マイクロソフト TechNet)

認証フローの変更により、クライアント版のOutlook 2016でもWebブラウザーと同様に、「多要素認証(Multi-Factor Authentication:MFA)」を実装できるようになった。なお、Outlook 2013でもレジストリを編集すれば同様の処理は可能だったが、Office 2016ではレジストリを編集する必要はなくなった。

Outlook 2016では以下の手順でのみ、多要素認証を実装することができる。

[手順1]多要素認証を実行させるユーザーを選択する

Office 365の管理ツール(管理画面)となる「Office 365管理センター」から「アクティブなユーザー」→「複数の要因を含む認証要件を設定する:セットアップ多要素認証を行うユーザーを選択する」をクリックする。すると「多要素認証」画面が表示されるので、設定するユーザーを選択して「有効にする」をクリックする。

[手順2]Exchange Onlineへの多要素認証を有効化する

デフォルト設定では、各テナントの「Exchange Online」の多要素認証は「無効」になっている。多要素認証を有効化するには、以下のWindows PowerShellコマンドレットを実行する。なお、コマンドレットを実行するには、Exchange OnlineにPowerShellでリモート接続しておく必要があるので注意してほしい。PowerShellによるリモート接続の手順は、以下のWebサイトが参考になる。

- リモートPowerShellによるExchangeへの接続(マイクロソフト TechNet)

Exchange OnlineにPowerShellでリモート接続したら、コマンドレットを実行する。

Set-OrganizationConfig -OAuth2ClientProfileEnabled:$true

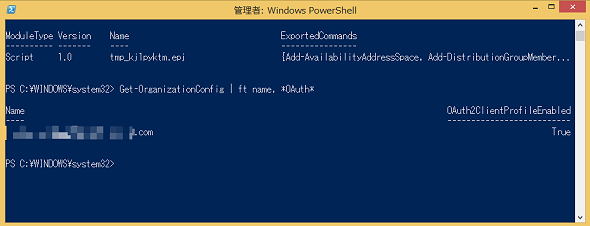

Exchange Onlineの多要素認証が有効化されたかどうかは、以下のコマンドレットを実行することで確認できる(画面1)。

Get-OrganizationConfig | ft name, *OAuth*

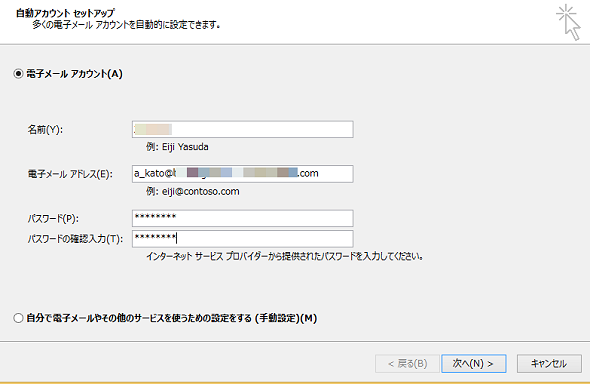

[手順3]Outlook 2016をセットアップする

多要素認証を有効にしたユーザーアカウントでOutlook 2016を起動し、「自動アカウントセットアップ」画面でアカウント情報(名前、メールアドレス、パスワード)を設定する(画面2)。

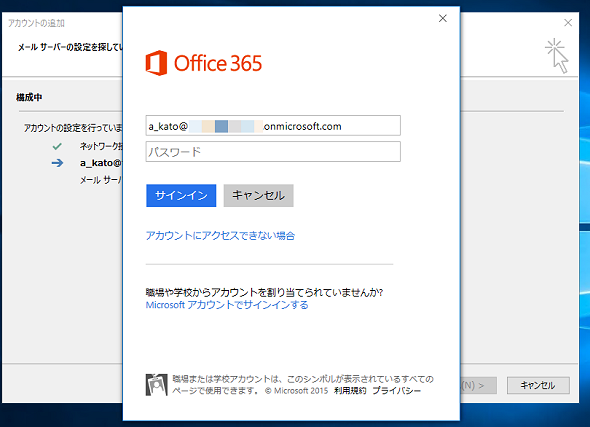

アカウント情報を設定して「次へ」をクリックして進むと、途中でOffice 365のサインイン画面が表示される(画面3)。

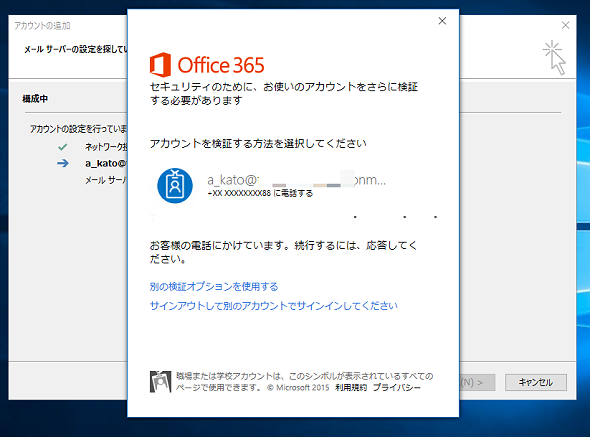

入力したアカウント情報が確認されると、多要素認証が実行される(画面4)。

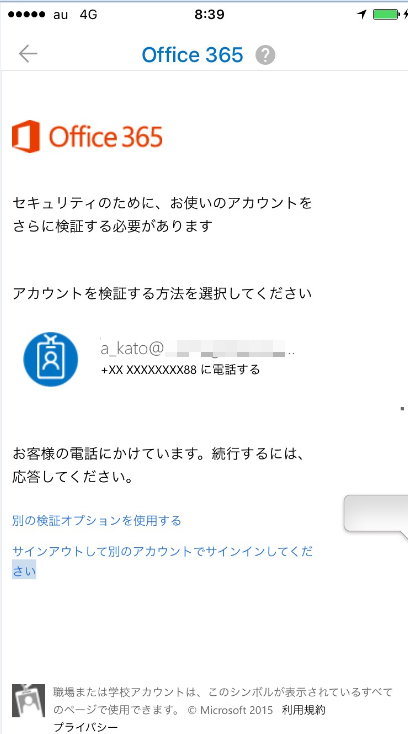

iOSやAndroidも「Outlookアプリ」を利用すると、PC版と同様に多要素認証を実行できる(画面5)。

[メリットと懸念点]Office 365のみで実装する多要素認証の現状

上記の手順により、Webブラウザーでサインインする場合と同じようにOutlookにも多要素認証を実装することで、認証を一本化できる。

ただし、現時点では、Webブラウザーでは毎回多要素認証が実行されるのだが、Outlookではモバイルも含めて多要素認証はセットアップ時のみとなる。アカウント設定が完了すれば、以降、多要素認証は実行されない。つまり、この多要素認証の利用が想定されているシチュエーションは、IDとパスワードが漏えいした際の対応ということが想像できる。

今後、この仕様が変更されることもあり得るが、現時点ではアカウント設定後の端末の盗難や置き忘れなどへの対処は、「リモートワイプ」や「BitLockerドライブ暗号化」といった技術を組み合わせて対処する必要がありそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.