クラウド時代の新しいActive Directoryの形――Microsoft Entra Domain Servicesとは:今だからこそ学び直すActive Directory基礎のキソ(5)

ある日突然、「Active Directoryドメインを新しく作り直して」と言われたらどうしますか? ドメインコントローラーのインストールから始まり、バックアップをはじめとする運用設計、万が一の際のリストア計画まで、全てを一から新たに作り直さなければなりません。時間をかければ先人たちの知恵を借りて再作成できるとは思いますが、時間をかけられない場合はどうするか――。今回は「学び直し」という本連載の趣旨から少し外れて、クラウド時代の新しいActive Directoryの形に触れたいと思います。

今だからこそ学び直すActive Directory基礎のキソ

クラウド時代のActive Directoryドメインの形

「Microsoft Azure」(以下、Azure)をはじめとするクラウドサービスが登場して、10年以上の時間が過ぎました。クラウド環境で仮想マシンを稼働させるIaaS(Infrastructure as a Service)の登場により、企業のコンピューティング環境は大きく変化し、手元の物理サーバ上で環境を作り上げるよりも手軽に素早くサービス環境を構築できるようになりました。

「オンプレミス環境の延長線上にあるIaaS環境」として利用する場合、オンプレミスの仮想化環境上にある仮想サーバ群をIaaS環境に移行し、物理環境の維持管理の手間を省きたくなるのは合理的な考え方といえます。クラウドのIaaS環境への移行対象には、当然のことながらActive Directoryの「ドメインコントローラー」も含まれると思います。

IaaS環境上にドメインコントローラーを移行したとしても、結局のところ仮想化基盤を変えただけです。従って、更新プログラム適用をはじめとするパッチ管理やバックアップなどのドメインコントローラーの運用管理は、オンプレミス環境と同様に管理者が実施する必要があります。

手元の物理ハードウェア、ないしは仮想化環境上にあったときは管理者の自由にできていたことが、IaaS環境に移行することで新たな制約を受けることになります。特に懸念されるのは、仮想化基盤そのものへのアクセスが制限されることです。これによって仮想マシンとのネットワーク接続に問題が生じた場合の対応が難しくなる可能性があります。

Azureには「Azure Backup」などの運用サービスもありますが、それこそ「クラウドなんだからもっと便利に、簡単にActive Directoryを運用したい!」というニーズが生まれてくるのも当たり前の話だと思います。

そうしたニーズを満たすクラウドサービスが、今回紹介する「Microsoft Entra Domain Services」になります。

Microsoft Entra Domain Servicesは、Azure上で提供されるマネージドサービスで、Active Directoryドメインサービスが提供する「Windowsドメイン参加」「グループポリシー」「LDAP(Lightweight Directory Access Protocol)」「Kerberos認証」などのサービスが利用可能です。マネージドサービスであるため、パッチ管理やバックアップなどの管理は不要で、稼働率に対するサービス水準合意(Service Level Agreement:SLA)は99.9%に設定されています。

では、Microsoft Entra Domain ServicesがどのようにAzureで提供され、どのようなサービスを提供してくれるのかを見ていきましょう。

メモ

Microsoft Entra Domain Servicesは2023年10月に名称変更されており、旧称は「Azure Active Directory Domain Services」(AADDS)でした。

各種ドキュメントやインターネット上の情報として、Azure Active Directory Domain ServicesやAADDSという単語が登場することがしばしばありますが、これは全てMicrosoft Entra Domain Servicesと同じのものと考えてください。

Microsoft Entra Domain Servicesの提供形態

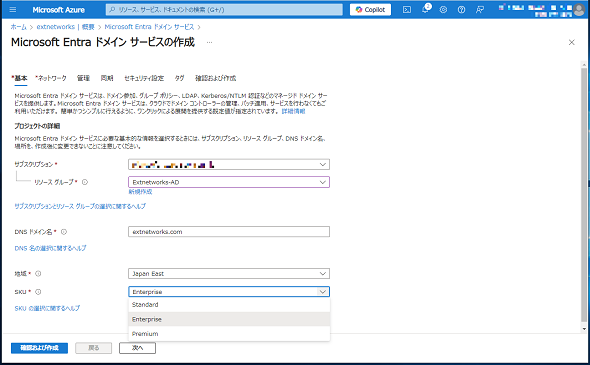

Microsoft Entra Domain Servicesはマネージドサービスとして提供されるので、サービス内容に応じて「Standard」「Enterprise」「Premium」の3つのSKU(Stock Keeping Unit)が用意されています(表1)。

| Standard | Enterprise | Premium | |

|---|---|---|---|

| オブジェクトの最大数 | 無制限 | 無制限 | 無制限 |

| バックアップ頻度 | 5日ごと | 3日ごと | 毎日 |

| 複数のレプリカセット | × | ○ | ○ |

| 追加の同期オプション | × | ○ | ○ |

| 信頼関係 | × | ○ | ○ |

| 価格 | 0.15ドル/時間/セット | 0.40ドル/時間/セット | 1.60ドル/時間/セット |

| 表1 Microsoft Entra Domain ServicesのSKUの違い | |||

メモ:SKUとは

「SKU」(Stock Keeping Unit)は、Microsoft Azureで提供されるリソースのバージョン、またはサービスを指します。同じ「ロードバランサー」サービスであっても、使える機能が異なる場合、異なるSKUが与えられています。今回のMicrosoft Entra Domain Servicesでも、使える機能や頻度に応じて表1のように異なるSKUが割り当てられています。サービスの展開時のSKU指定は、後掲する画面3を確認してください。

SKUによってバックアップの頻度や他のドメインとの信頼関係を結べるかどうか、などの機能の有無が変わってきますが、ドメイン参加やKerberos認証といった基本となるドメインコントローラーとしてのサービスはどのSKUでも違いはありません。

そうした基本機能のサービス提供先は、IaaS上の仮想マシンやオンプレミスのサーバ、ユーザーですので、利用デバイスや利用者とネットワークで接続されている必要があります。そのため、Microsoft Entra Domain ServicesのマネージドドメインはAzureの仮想ネットワーク上に展開されます。

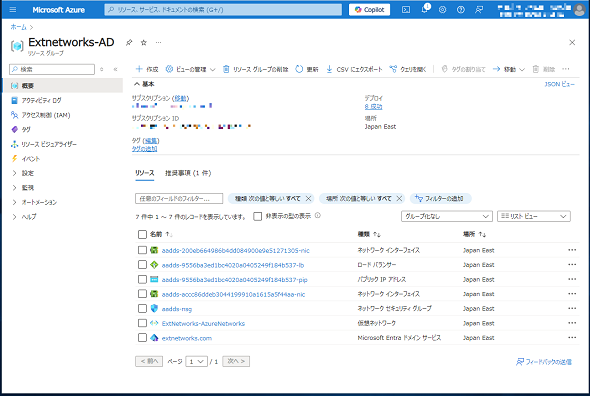

以下の画面1は、Microsoft Entra Domain Servicesのマネージドドメインを展開した直後のリソースグループの中身となります。Microsoft Entra Domain Servicesのマネージドドメインの他、接続している仮想ネットワークや接続用のネットワークアダプターが存在していることが分かります。

ロードバランサーとパブリックIPアドレスは、Secure LDAP接続用の他、インバウンドNAT(Network Address Translation)用に用意されたものですので、削除しないように注意が必要です。なお、Secure LDAPはデフォルトで無効化されています。

メモ

リソース名に「aadds」と付いているのは、名称変更前のAzure Active Directory Domain Services(AADDS)の名残です。

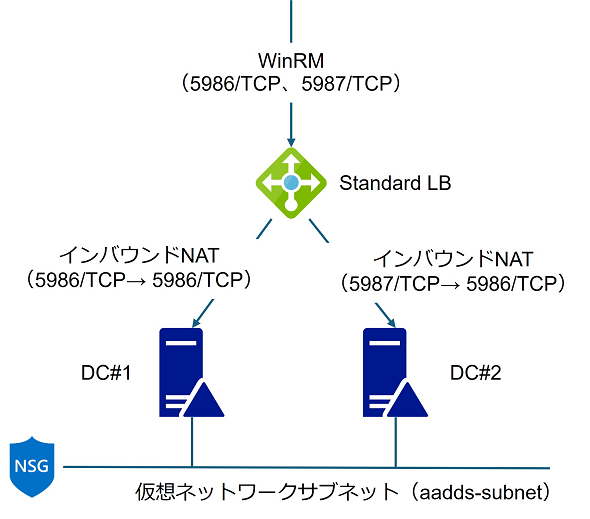

Microsoft Entra Domain Servicesの構成は、以下の図1のような形になります。

マネージドドメインのドメインコントローラーが2台展開され、それぞれサブネット接続用のプライベートIPアドレスを持ちます(今回の展開例でいえば「10.100.0.4/24」と「10.100.0.5/24」)。

ドメインコントローラーが2台展開されることで冗長化が図られることになりますが、基本的には2つの「可用性ゾーン」(リージョンで利用可能な場合)に分散配置されるので、ゾーン障害に対する耐性を持ちます。これらの設定により99.9%のSLAが保証されます。

メモ:可用性ゾーンとは

「可用性ゾーン」(Availability zone)とは、Azureリージョン内の物理的に独立したゾーンのことで、ゾーンごとに物理環境が切り離されています。従って、1つのゾーンで障害が発生しても、他のゾーンには影響を及ぼさない設計になっています。

- 可用性ゾーンとは(Microsoft Learn)

当然のことながら、それぞれのドメインコントローラーでDNS(Domain Name System)が稼働しているので、Microsoft Entra Domain Servicesのマネージドドメインに参加するデバイスは、マネージドドメインのドメインコントローラーに割り当てられているIPアドレスをDNSとして指定する必要があります。

なお、求める機能によってはSKUを変更する必要がありますが、StandardからEnterpriseへといった上位SKUには簡単に移行できます。Standardで始めて必要に応じて上位SKUへ移行するといった運用も可能です。

Microsoft Entra Domain Servicesの展開

Microsoft Entra Domain Servicesは、オンプレミスのドメインコントローラー構築作業とは異なり、非常に簡単なステップで展開可能です。

「Azureポータル」にある「Microsoft Entra ID」の概要画面、もしくは「Microsoft Entraドメインサービス」と検索することで、Microsoft Entra Domain Servicesの作成画面に遷移できます(画面2)。

Microsoft Entra Domain Servicesの画面遷移後、「作成」ボタンを押下することで画面3のような設定画面に遷移します。諸情報を入力して30分程度待つだけで図1のような構成のMicrosoft Entra Domain Servicesのマネージドドメインが展開されます。

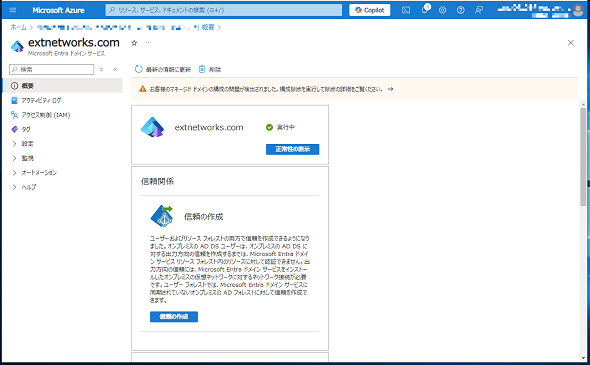

マネージドドメインの展開が完了しリソース画面に遷移すると、画面4のようにマネージドドメインサービスが実行中であることが確認できます。

画面4では設定が一部完了していないため、「構成の問題」が指摘されています。こちらの問題は自動修正も可能ですので、メッセージに従って対処すれば作業は完了となります。

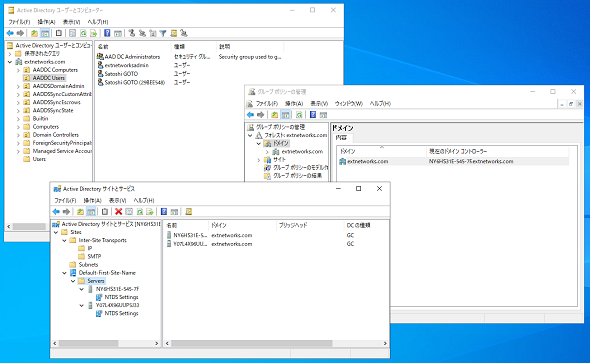

ここまでくると、マネージドドメインによる各種サービス提供が開始されているので、Azure仮想マシンないしはオンプレミスのデバイスからドメイン参加やKerberos認証が可能です。また、オンプレミスのドメインサービスと同様、各種管理ツールも使用できるので、画面5のように管理ツールを使用したドメイン管理も可能となっています。

ただし、マネージドドメインに対する管理機能は一部が無効化されています。これは“マネージドサービスとして提供されているため”の仕様になります。どの機能が使用できず、どの機能が使用はできるけれども制約を受けているか、といった点に関しては後述します。

Microsoft Entra IDとMicrosoft Entra Domain Servicesの関係

Microsoft Entra IDはご存じの通りMicrosoftが提供するアクセス管理ソリューションで、Microsoft Entra製品ファミリーの一つです。同じ製品ファミリーの一つとして提供されるMicrosoft Entra Domain Servicesは、Microsoft Entra IDと密接な関係を持ちます。

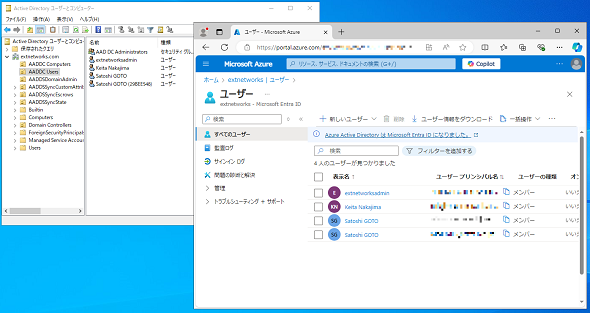

まず、マネージドドメインにおけるユーザーアカウントは、Microsoft Entra Domain Servicesを展開したMicrosoft Entra IDのユーザーIDから自動的に作成されます。つまり、マネージドドメイン上でユーザーIDを管理するには、Microsoft Entra IDでユーザーを作成する必要があります。

「Active Directoryユーザーとコンピューター」管理ツールでマネージドドメインのユーザー設定を参照すると、画面6のようにMicrosoft Entra IDと同じアカウントがOU(Organization Unit:組織単位)「AADDC Users」の中に作成されています。

OU「AADDC Users」の中にユーザーを新規追加することはできない仕様となっており、Microsoft Entra IDのユーザーを作成すると、自動的に当該OUの中に同じユーザーアカウント名でマネージドドメインのユーザーが作成されます。Microsoft Entra IDのユーザーを削除すると、同様にマネージドドメイン側からも削除されます。つまり、ユーザー管理はMicrosoft Entra IDで実施することになります。

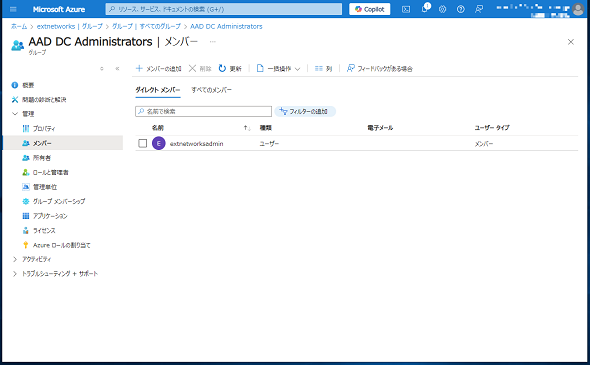

なお、限定された管理権限を持つマネージドドメインの管理者アカウントは、Microsoft Entra ID側で用意されている「AAD DC Administrators」グループにMicrosoft Entra IDのユーザーを当該グループに参加させることで権限を付与できます(画面7)。

ユーザーアカウントという観点において、Microsoft Entra IDとMicrosoft Entra Domain Servicesは密接に関係しているため、Microsoft Entra Domain Servicesのマネージドドメインは、Microsoft Entra IDに対して1つしか展開できません。複数のマネージドドメインを展開することはできないので注意してください。

Microsoft Entra Domain Servicesのマネージドドメインでできること、できないこと

マネージドサービスとして提供されるMicrosoft Entra Domain Servicesでは、「できること」と「できないこと」が存在します。代表的なものを見ていきましょう。

マネージドサービス以外のドメインコントローラーは追加できない

Microsoft Entra Domain Servicesとオンプレミスをネットワーク接続すれば、オンプレミスのWindowsクライアントをはじめとするデバイスがドメイン参加できるため、ドメインコントローラーを追加してドメイン認証をできるポイントを増やしたくなると思います。

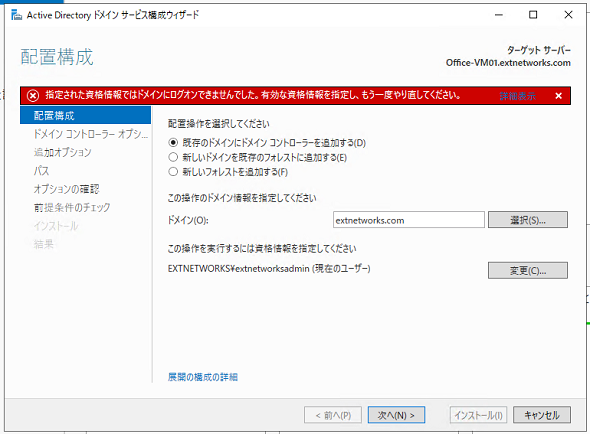

Microsoft Entra Domain Servicesでは、オンプレミスなどに独自のドメインコントローラーは追加できません。仮に「AAD DC Administrators」グループに属しているアカウントでドメイン追加しても、画面8のように権限不足で追加作業が中断されます。

なお、Microsoft Entra Domain Servicesのマネージドドメインを展開したリージョンでの障害対策で地理的な回復性を必要とする場合は、Enterprise以上で使用できる「レプリカセット」を使用します。

- Microsoft Entra Domain Servicesのレプリカセットの概念と機能(Microsoft Learn)

既存ドメインとの信頼関係

既存ドメインの追加のドメインコントローラーとしてMicrosoft Entra Domain Servicesは利用できませんが、既存ドメインと信頼関係を構築することは可能です。信頼関係はEnterprise以上でないと構築できない点に注意が必要です。

- Microsoft Entra Domain Servicesでオンプレミスドメインとの双方向のフォレストの信頼を作成する(Microsoft Learn)

実行できる管理タスクと、付与されていない管理者特権

マネージドサービスであるMicrosoft Entra Domain Servicesは、機能を維持するために特権の幾つかがロックされていて実行できません。実行できる管理タスクと、付与されていない管理者特権は以下のドキュメントに明示されています。

- Domain Servicesで利用できる管理タスク(Microsoft Learn)

マネージドサービスであるMicrosoft Entra Domain Servicesは、簡単にドメインサービスが実行でき、かつ管理作業が軽減される魅力的なサービスです。一方で、一部の特権がロックされているため、Active Directoryの機能をフルに使えないという弱点も持っています。

自分の「やりたいこと」と「できること」をすり合わせできれば、Microsoft Entra Domain Servicesは非常に魅力のある選択肢の一つになり得ると筆者は考えています。クラウドを利用することが当たり前になってきた今だからこそ、「ドメインを新規構築して」と言われた際には、ぜひMicrosoft Entra Domain Servicesを検討してみてください。

筆者紹介

後藤 諭史(ごとう さとし)

Microsoft MVP for Cloud and Datacenter Management(2012-2025)。現業の傍ら、コミュニティーイベントでの登壇や著作にてMicrosoftテクノロジーに関する技術情報の発信、共有を続けている。ネットワークやハードウェアといった物理層に近いところが大好きな、昔ながらのインフラ屋さん。得意技はケーブル整線。近著は『詳解! Windows Server仮想ネットワーク』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.