DDoS攻撃の頻度は増加、大きな要因はネット機器用いたリフレクション攻撃:アカマイが2015年第3四半期の状況を解説

アカマイ・テクノロジーズは2015年12月15日、第3四半期(7〜9月)のDDoS攻撃の状況に関する説明会を開催した。大規模攻撃の件数は減少したが、逆に攻撃頻度は高まっている。

アカマイ・テクノロジーズは2015年12月15日、第3四半期(7〜9月)のDDoS攻撃(Distributed Denial of Service attack)の状況に関する説明会を開催した。同社最高技術責任者の新村信氏によると、100Gbpsを超えるような大規模な攻撃の件数は減少した。ただ、規模は小型化したものの、さまざまなリフレクション攻撃や代行サイトの存在によって攻撃頻度は逆に高まっており、引き続き注意が必要だという。

コンテンツ配信サービスを提供しているアカマイは、自社基盤で観測したデータに加え、DDoS攻撃対策に特化し、同社が2年前に買収したProlexicの観測データに基づいて「インターネットの現状」と題するセキュリティリポートを定期的にまとめてきた。

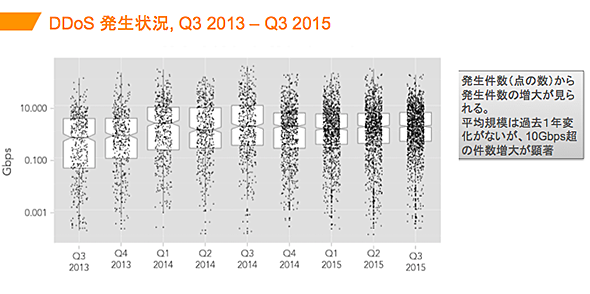

最新のリポートによると、2015年第3四半期に観測されたDDoS攻撃は前四半期に比べ23%増加し、1510件となった。前年同期比では180%の増加となっている。

だが1件当たりの規模を見ると、100Gbpsを超える大規模攻撃は8件にとどまった。帯域幅が最大だった攻撃は149Gbpsで、これも第2四半期のピークである250Gbpsに比べると減少している。平均攻撃時間も22.36時間から18.86時間に減少した。

対照的に1〜10Gbsp程度の小規模な攻撃は増加する結果となった。「攻撃の頻度は増加しているが、小型化、短時間化する傾向がある」(新村氏)

多様化し、増加するリフレクション攻撃

攻撃手法について見ると、アプリケーション層を狙う攻撃の比率は減少し、全体の95%が回線やネットワーク機器、Webサーバーのリソースを消費させる、インフラ層を狙う攻撃だった。中でも「UDPリフレクション攻撃が非常に増えている」と新村氏は指摘する。

リフレクション攻撃とは、偽装した発信元から、設定が適切に行われていない踏み台サーバーや踏み台デバイスに問い合わせを送り付け、元の問い合わせの何倍、何十倍もの量のデータをターゲットに送信させる手法だ。名前解決に用いられるDNSに加え、最近では、ネットワーク経由で機器の時刻合わせに用いられる「NTP(Network Time Protocol)」や、本来、ネットワーク内のUPnP(Universal Plug and Play)機器の探索に用いられる「SSDP(Simple Service Discovery Protocol)」を利用したリフレクション攻撃が増加しているという。第3四半期にはさらに、NetBIOSやRPCポートマップ、ライセンス管理サーバーの「Sentinel」といったさまざまなサービスがリフレクション攻撃に悪用されていることが確認された。

DDoS攻撃と言えば、マルウェアに感染したPCを「ボット」化して一斉に攻撃させる手法が有名だ。だが、攻撃者にとっては管理の手間がかかる。これに対し「リフレクション攻撃は、手軽に利用でき、その性質上攻撃元を特定しにくく足が付きにくいことから、広く利用されるようになってきたと見られる」(新村氏)。これがDDoS攻撃全般の小型化につながっている可能性がある。

だからといって、ボットが撲滅されたわけではない。最近の注意すべき動きとして、比較的安全と思われてきたLinuxマシンを乗っ取ってボット化し、149Gbpsという大規模なDDoS攻撃が確認されたという。なお、警察庁は2015年12月15日、Linuxを組み込んだIoT機器をボット化するために探索するトラフィックが増加しているとし、警告を発している。

リフレクターの撲滅は困難?

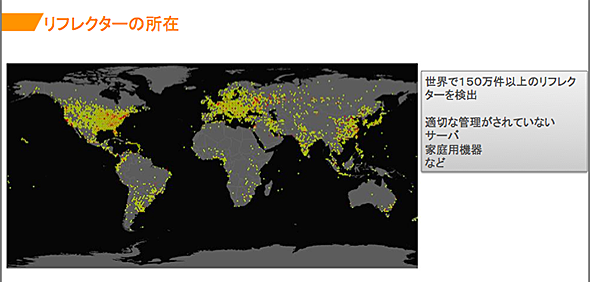

アカマイのエッジサーバーで収集したデータによると、不適切な設定などが原因で“DDoSに悪用されているサーバーや機器”(=「リフレクター」)は、世界中で150万件以上検出されたそうだ。「リフレクター攻撃は古い手法だが、昨今増加している。対処したくても事情があってサービスをなかなか止められない状態だ」(新村氏)という。

例えばSSDPリフレクター攻撃では、不適切な設定のまま運用されているネットワーク機器が踏み台になっている。こうした機器は数千円程度で購入でき、多数存在する一方で、ITにあまり詳しくないユーザーが利用していることが少なくなく、パッチの適用や設定変更を自身で行ってもらうのは困難だ。その作業をオンサイトでサポートするとなれば万単位のコストがかかることも、対策に消極的となる原因になっている。

このようにDDoS攻撃の元を絶つのが困難な上、ターゲットとなってしまった場合に打てる手はほとんどない。ゲートウェイや上流のISPでDDoS攻撃をブロックするのは原理的に困難だ。新村氏は、「せめて何かあったときに備え、経営層に連絡を付けられる体制を整え、会社としてどう対処するかという方針を導き出せるよう準備しておくことを勧めたい」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.