なぜ、「フィッシング詐欺」に気付けないの?:セキュリティ、いまさら聞いてもいいですか?(4)(2/4 ページ)

セキュリティ関連のキーワードについて、とことん基礎から解説する本連載。第4回のテーマは、「フィッシング詐欺」です。銀行やクレジットカード会社などを装った文面や差出人やリンクテキストの偽装により受信者を「偽サイト」へ誘導し、IDやパスワードなどの情報を盗み出そうとするこの手口。被害に遭わないために注意すべきポイントについて整理しておきましょう。

なぜ、「怪しいメール」に気付けないの?

先ほどの例のようなメールであれば、使われている漢字や日本語の表現に対する違和感から、受信者も怪しいと気付くと思うのですが。

最近はメールの内容もだんだん自然になってきています。また、送信者やリンクの偽装は、見た目だけでは分かりません。

現在でも、フィッシング詐欺に使われるメールの中には、日本人が見ると不自然なものが多くあります。普段目にしない漢字が使われていたり、銀行などが通常使わないような表現が含まれていたりすれば、受信者もおかしいと気付くことができるかもしれません。しかし、本文だけで怪しいと見抜くのが難しいメールも徐々に増えてきており、今後もその傾向は続くと思われます。

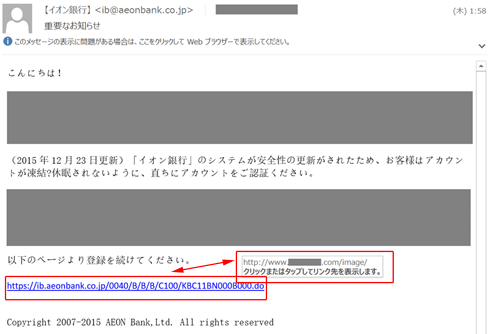

そこで、本文以外の手がかりとして、差出人やリンクの偽装について理解しておくことが重要になります。例えば前ページのメールは、差出人もリンク先も一見正しいように見えますが、いずれも偽装されたものです。偽装を見抜くために、攻撃者が偽装を行う方法や、受信者として注意すべきポイントを知っておきましょう。

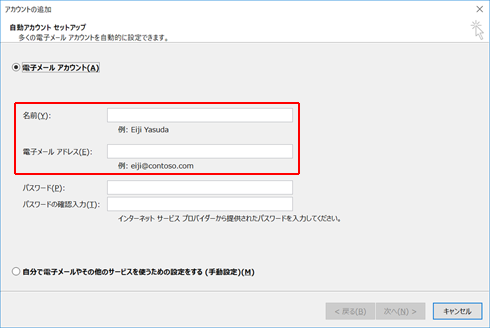

まず、メールの送信者情報ですが、これを偽装する方法として一番簡単なのは、Outlookなどのメールソフトで、差出人の名前とメールアドレスに任意の値を設定する方法です(下図)。これだけで、受信者からは見た目上本物の差出人なのかどうか分からない状態にすることができます(一部の環境ではこの設定で送信できないこともあります)。

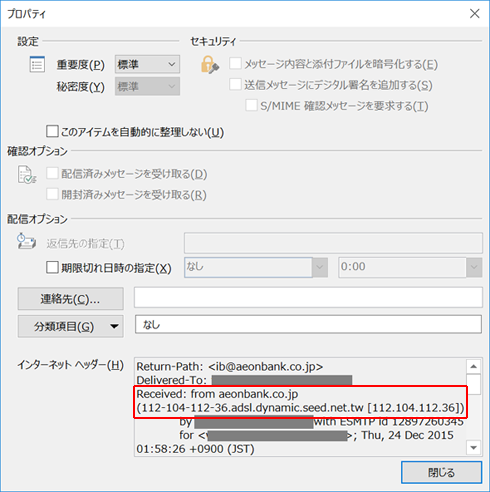

この場合、メールの受信者は、差出人の表示を見るだけでは送信元が本物かどうか判断できません。ただし、メールの「ヘッダ情報」を見ることで偽装を見抜ける場合があります(下図)。Outlookの場合、メールのプロパティを開くと、図のようにインターネットヘッダを見ることができます。ここに記載されている「Received」という行を見ると、メールが経由してきたサーバの情報がわかります。このメールの場合は、台湾のメールサーバ(末尾が「.tw」)を経由しており、不審なメールだと疑うことができます(ただし、正規のメールサーバが台湾にある可能性もあります)。

次にリンクです。テキスト形式のメールであればリンク先のURLがそのまま表示されますが、HTML形式のメールでは、表示するテキストを書き換えることができます。前ページの例は、HTML形式のメールです。この場合、リンクテキストにカーソルを当てることで、実際のリンク先を確認することができます。

また、テキスト形式のメールであっても、最近よく使われている「短縮URL」によってリンク先のURLが省略されている場合があります。この場合、実際に遷移する先のURLを事前に知ることができません。使用する文字数を減らすことができて便利な短縮URLですが、こうしたデメリットがあることも理解しておきましょう。

Quiz:誤ってリンクをクリックしてしまった場合、どうすればよいでしょうか?

次ページから、フィッシングメールのリンクをクリックしてしまった場合に備える方法について解説します。

Copyright © ITmedia, Inc. All Rights Reserved.