セキュリティスペシャリスト6人が語った「攻撃ライフサイクルの断ち方」:脅威の「モニタリング」ではなく「ハンティング」とは

2016年3月4日に日本ヒューレット・パッカードが開催したプライベートイベント「Hewlett Packard Enterprise Day 2016 東京」の中から、セキュリティエキスパート6人が登壇した「ディープダイブ・セッション〜『日本が知らない世界のセキュリティ脅威』」をレポート。

日本ヒューレット・パッカードは2016年3月4日、プライベートイベント「Hewlett Packard Enterprise Day 2016 東京」を開催した。本稿ではその中でもセキュリティベンダー各社のエキスパート6人が一堂に会したパネルディスカッション、「ディープダイブ・セッション〜『日本が知らない世界のセキュリティ脅威』」を紹介しよう。

どうすれば、攻撃ライフサイクルを断ち切ることができるか

モデレーターを務めた日本ヒューレット・パッカード ITアシュアランス&セキュリティ ジャパンカントリーリード 兼 セキュリティエバンジェリストの増田博史氏は冒頭で、「日本の多くの企業の危機管理が失敗するのは、対応策に問題はないか、検討することからスタートしてしまっているのが原因だ」と指摘した。

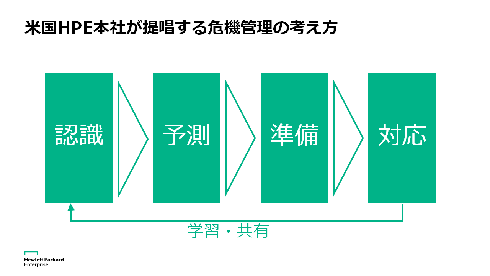

米HPEでは、危機管理について「認識→予測→準備→対応」のサイクルを、学習・共有というステップを踏んで回していくことを提唱している。増田氏が失敗するとしたのは、多くの企業がこのうち「準備と対応」のことしか考えていないからだ。

そして、このサイクルの中でも増田氏が特に強調するのが「認識」の重要性だ。つまり、セキュリティトレンドをつかみ、攻撃者の“やり口”を把握しておくことである。

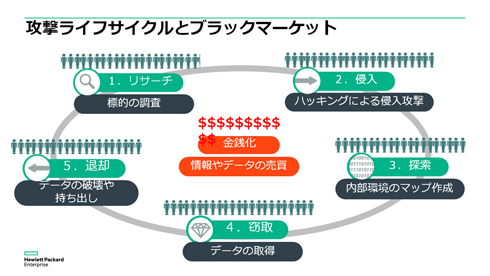

ある調査によれば、サイバー攻撃者たちが個人情報や攻撃手法を売買するブラックマーケットの規模は、2012年の段階で12兆円に達しているという。これは、HPEが分社化する前のグローバルでの売り上げとほぼ同じだ。今や“サイバー犯罪市場”はこれだけの規模になっており、「自分たちは狙われない」という考え方では済まされないことが分かるだろう。

攻撃者の手法という点では、オンラインバンキングや個人情報を狙う昨今の攻撃の多くは「リサーチ(標的の調査)」「侵入(ハッキングによる侵入攻撃)」「探索(内部環境のマップ作成)」「窃取(データの取得)」「退却(データの破壊や持ち出し)」というライフサイクルで行われる。重要なのは、このライフサイクルをどこかで断ち切ることだ。

セッションでは、この攻撃ライフサイクルの各段階における対策のエキスパートたちが順に講演し、議論を交わした。

モニタリングではない“ハンティング”とは――防御側の意識の変化

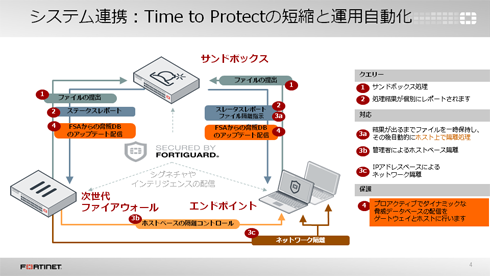

まず「侵入」に対抗するプロフェッショナルとして講演したのは、フォーティネットジャパン 西澤伸樹氏だ。同氏が重視するのは、やはり「多層防御」である。攻撃者が複数の手法を組み合わせるのであれば、守る側もそれに合わせて防御策を組み合わせる必要があるというわけだ。

「境界セキュリティのトレンドとしては、ゲートウェイセキュリティとエンドポイントセキュリティを連携させることで、標的型攻撃の検知からブロックまでの時間(Time to Protect)を短縮する仕組みがある。これにより、攻撃後の対応を自動化し、管理コストを削減する効果も生まれる」(西澤氏)

西澤氏はそのためには、使いやすいGUIを搭載したNGFW/UTMであるFortiGateなどのゲートウェイセキュリティ製品を選び、できるだけ自社で運用して脅威を認識した上で、不可能な部分のみを外部委託することが望ましいとした。

講演後のディスカッションで増田氏は、「NGFW/UTMはシングルベンダーによる包括的な対策だが、一方でマルチベンターのソリューションを活用して多層防御を実現し、検知率を向上させるのがよいという考え方もあるのではないか」と指摘。それに対し西澤氏は、「IoTやモバイルなど、カバーすべき領域は急速に広がっている。このような状況で、時間をかけてマルチベンダーで運用が複雑な構成を組んでいる余裕はない」と回答した。

また、増田氏は「ただ脅威をモニタリングするのではなく、積極的に防ごうとする“ハンティング”」という意識が欧米で高まっていることにも触れた。デロイト トーマツ リスクサービス 佐藤氏もこれに同意し、「昨今はアラートが発せられない巧妙な攻撃が増えている。異常を能動的に洗い出すような仕組みがないと、攻撃が見えてこない。例えばIPSは、従来はパッシブモードが中心だったが、今は遮断モードで導入されるケースが多い」と述べ、攻撃検知から対応までの迅速化を進める「ハンティング」意識を持つことの重要性が増しているとした。

マルウェア対策ツールの最新機能が“使われていない”?

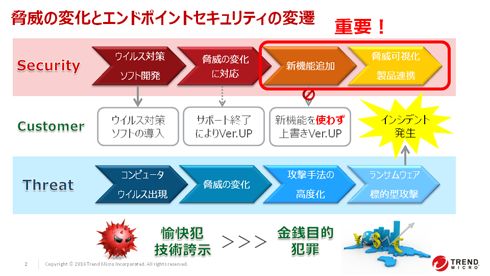

続いて「探索」領域のプロフェッショナルとして登壇したのは、トレンドマイクロ 小屋晋吾氏。サイバー犯罪者の目的や手口が高度化するのと同時に、セキュリティベンダーの技術も進化し続けている。旧式のパターンマッチングだけではなく、「挙動監視」により「ランサムウェア」などの最新のマルウェアを検知・ブロックしたり、普及度の低いアプリケーションに対して警告を表示したりするのもそうした技術の1つだ。

ただし、小屋氏によれば、こうした新技術の利用にも課題があるという。「製品をバージョンアップしても、せっかくの新しい機能を有効にしないユーザーが少なくない」というのだ。そこで最近のエンドポイントセキュリティでは、検知された未知の脅威に対して、シグネチャの作成と配布を自動化する仕組みを組み込むなど、自動化も進んでいるのだという。

講演を受け増田氏は、「重要なファイルを暗号化して身代金を要求するというランサムウェアが注目されているが、対策としてはやはりバックアップが重要なのだろうか?」と質問を投げ掛けた。これに対して小屋氏は「バックアップはコスト効率的には最適だが、バックアップデータが暗号化されたデータで上書きされてしまったらアウトだ。運用方法を考える必要がある」と回答。また日本ヒューレット・パッカード井上氏も、「そもそもバックアップを実施していない、バックアップの失敗に気付いていないというケースもある。バックアップに対する意識を高め、定期的なトレーニングなどを行うのも重要だ」と述べた。

新たな暗号化技術のビッグデータ分析技術の活用も重要

「窃盗」や「退却」領域では、データ保護のプロフェッショナルとして、日本ヒューレット・パッカードの水野令一氏と井上陽治氏が講演を行った。

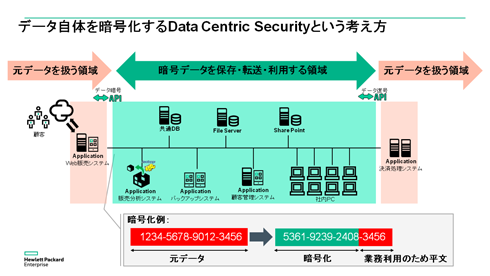

データ保護としてまず思い付くのは、「通信やファイルの暗号化」だ。ところが、中身が見えない状態のデータは、安全だが漏えい発生時に特定することができないというジレンマを抱えている。

そこで水野氏は、フォーマットを保ったままデータを暗号化する「NIST SP800-38G」規格を紹介した。これは、「データの形式を保ったまま暗号化する」という手法で、クレジットカード番号やマイナンバーなどの領域への適用が考えられる。

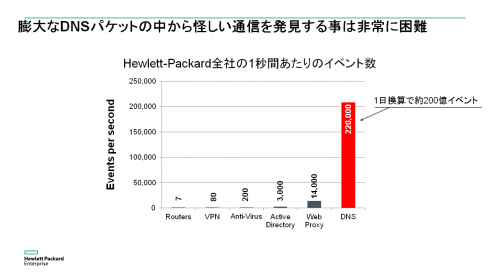

また水野氏は、DNS通信を悪用した攻撃が増えていることにも注意を促した。DNS通信はWeb通信などと比べると、通信量が膨大であるため、危険な通信を発見するのが非常に困難だといわれる。こうした攻撃への対応策として同氏は、HPE「DNS Malware Analytics」のような「ビッグデータ分析技術」の応用が必要だと述べた。

ディスカッションでは、増田氏の「特にゲートウェイセキュリティなどの分野では、暗号化はなかなか“クセ者”だ」という問題提起に対して、暗号化の扱いに関する議論が交わされた。「暗号化をどこで実施するかも1つのポイントだが、検索可能な暗号方式を採用するなど、新たな暗号化技術の応用も重要だ」(西澤氏)。

単なる情報ではない「インテリジェンス」で対策を

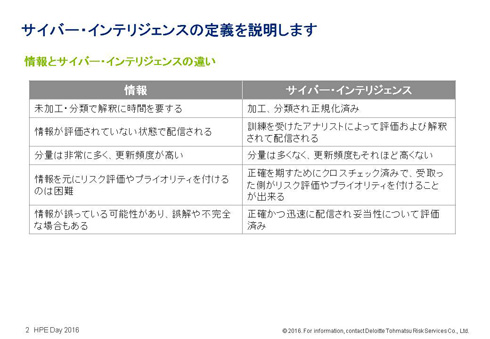

最後に、攻撃ライフサイクル全般にわたる総合的なセキュリティ運用のプロフェッショナルとして、デロイト トーマツ リスクサービス 佐藤功陛氏が登壇した。佐藤氏は、昨今の脅威に対抗するために必要なものとして「サイバーインテリジェンス」と「SIEM(Security Information and Event Management)」を挙げる。

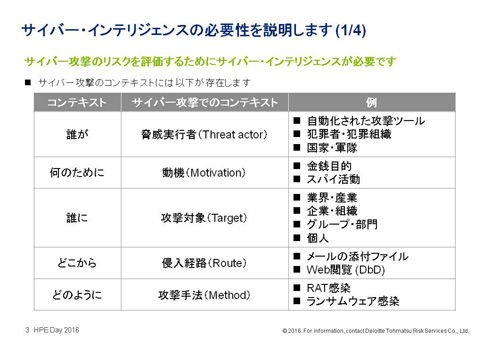

サイバー攻撃を受けたとき、それが「自社を狙ったものなのか」「業界を狙ったものなのか」それとも単に「流れ弾に当たったにすぎないのか」、そうした状況を認識しなければ、対応は難しい。ただし、未加工・未分類で、評価されておらず、ただ大量にあるだけの情報からは、こうした状況を判断し、アクションを行うのは困難だ。これらの情報を“使える”形で提供するのがサイバーインテリジェンスだ。

佐藤氏によれば、サイバー攻撃は、「誰が」「何のために」「誰に」「どこから」「どのように」というコンテキストを持っており、サイバーインテリジェンスによって前者3つを補完でき、SIEMを活用することで後者の2つが補完されるという。

また佐藤氏は「サイバーインテリジェンスとSIEMとを組み合わせることで、インシデントレスポンスの工数・時間を大幅に短縮することができる」とした上で、「こうした分析は自社のリソースだけでは実施できないことも多いため、外部に委託しているケースも多々ある」と述べた。

佐藤氏によれば、サイバーインテリジェンスやSIEMを活用することで、冒頭で増田氏が触れた「脅威を積極的に検知・対処する“ハンティング”」を実現することができるという。これにより、「サンドボックスをすり抜けてしまうような攻撃にも対処できるようになる」(佐藤氏)。

一方、セキュリティ対策だけではなく、リカバリも重要だと井上氏は指摘する。既に、サイバーセキュリティ先進国である米国では「サイバーレジリエンス」という言葉も使われて始めている。「レジリエンス」は、「復元力」「回復力」といった意味の言葉で、例えばランサムウェアによりデータが読み取れなくなった場合や、サイバー攻撃によってデータが破損、改ざんまたは消去された場合に、元のデータを復元して事業を回復するところまでを考える必要があるとするものである。「この考え方に基づいて普段からバックアップを行い、いつでもデータが復元できるように準備しておくことが重要だ」(井上氏)。

セッションの総括では、各登壇者により「流行ではなく、何を守るのか認識した上で対策を実施する」ことや、「人材が確保し切れない場合は、外部の運用サービス活用する」ことの重要性が強調された。また西澤氏は、「セキュリティベンダーはこのような場では公には話せないような情報も数多く持っている。ぜひ、直接相談してほしい」と述べた。これを受けて増田氏も、「ベンダーやユーザーを集めたラウンドテーブルなど、オープンに話し合える機会を設けるのも今後は重要だろう」とまとめた。

資料(PDF)ダウンロード

簡単なアンケートにお答えいただくとHewlett Packard Enterprise Day 2016 東京のディープダイブ・セッション〜「日本が知らない世界のセキュリティ脅威」プレゼン資料データをダウンロードいただけます。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本ヒューレット・パッカード株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年4月30日