「Hardening 100 Value x Value」に見た、競技結果よりも大事なこと:セキュリティ・アディッショナルタイム(9)(1/2 ページ)

「守る」技術を持ったエンジニアを発掘し、育てることを目的とした競技会「Hardening 100 Value x Value」は、回を重ねるごとに進化している。

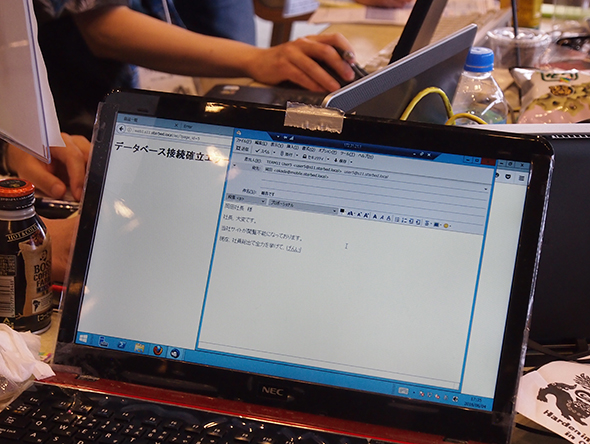

「うーん、トラフィックは増えてないんだけどな……」

「何か変ですよね、やられてますよね」

「あ、そういえばさっきスクリプトが動いてたみたいだけど」

「えっ?」

「えっ?」

「……」

「ちょっと待って、そのアカウントでログインしたの何分前?」

窓の外に広がる沖縄の青い海と空に目もくれず、コンソールに向き合うエンジニアたちの間で、こんなやりとりが交わされる。

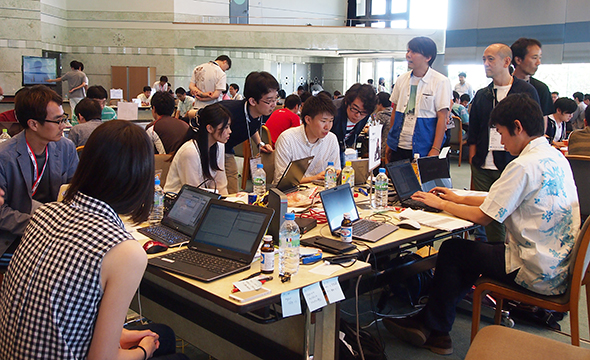

2016年6月4日、5日の2日間にわたり、沖縄 宜野湾市の沖縄コンベンションセンターで、「守る」技術を持ったエンジニアを発掘し、育てることを目的とした競技会「Hardening 100 Value x Value」が開催された。チームとしてさまざまなインシデントに対応しつつ、ビジネス上の価値の最大化とシステムの堅牢化を両立させるという経験を積み、そこから得た学びを持ち帰ることを狙った取り組みだ。

ビジネスとITのリアリティを追求し、「守る」価値を最大化

この競技は、Web Application Security ForumのHardening Project実行委員会が主催し、内閣府 沖縄総合事務局の共催で開催されている。実行委員長の門林雄基氏(奈良先端科学技術大学院大学)は、「Hardening Projectは、ビジネスのリアリティとITのリアリティを掛け合わせ、追求するイベント。限られた時間の中で優先順位付けを行い、インシデントレスポンスを行うという本当のビジネスに近い環境で、守る価値を最大化することを目指している」と述べた。

東京および沖縄で実施されてきた過去の競技会を経て、延べ8回目となったHardening 100 Value x Valueには、地元の沖縄はもちろん、全国各地から72人が参加。1日目は「Hardening Day」として8時間にわたる競技に取り組み、2日目はチームごとに戦術や成果、課題をまとめてプレゼンテーションを行う「Softening Day」という日程で進められた。

参加者は6人ずつチームを組み、ECサイトを運営する架空の会社「株式会社はーどにんぐ」のシステム管理者という立場で、脆弱(ぜいじゃく)性が残るオンラインショッピングサイトをはじめとするITシステムの運用を任される。一連の環境は情報通信研究機構(NICT)が運営するテストベッド「StarBED」上に構築されており、競技中には昨今流行しているランサムウェアやDDoS攻撃、あるいはApache Struts 2やWordPress、DNSの脆弱性を狙う攻撃が次々にやってくる。システム管理者は、手元の環境の脆弱性を見つけて修正し、堅牢化すると共に、ECサイトをダウンさせることなく運用し続け、売り上げ(=運営側が用意したクローラの巡回数に基づいて決められる)を最大化しなければならない。

その上参加者には、法令を順守し、「社会人」として振る舞うことも求められる。インシデントがあれば社長をはじめとする上長への報告が必要だし、ECサイトを利用するユーザーや第三者機関からの問い合わせに答えたり、必要に応じて告知を行うといった動きも評価される。つまり、セキュリティ技術だけでなく運用力全般、さらにはコミュニケーション能力も試される場となっている。

競技の運営に加え攻撃者役も担う「kuromame6」のメンバー、川口洋氏は、「セキュリティだけやっていても売り上げは上がらないし、逆に広告をどんどん打って人気が高まっても、肝心のサイトが攻撃を受けてダウンしていては機会損失になる。ビジネスとセキュリティの両立は今回の重要なテーマ」と述べる。

IoTや広告、情報共有の枠組みも再現

Hardening Projectではこうした基本シナリオを踏襲しつつ、回を重ねるたびに新しい要素を盛り込んできた。

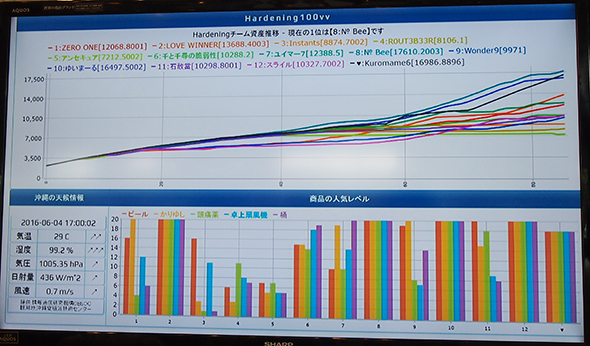

今回盛り込んだテーマの1つが「IoT」(Internet of Things)だ。参加者が運営するECサイトは複数の商品を扱っている設定だが、その商品の売れ行きを、NICTの沖縄電磁波技術センターに設置されたセンサーでリアルタイムに収集した気温や気圧、風速などのデータに連動して変化するようにした。例えば、「気温が上がればビールが売れる」「風が吹けば桶が売れる」といった連動性に気付き、在庫や価格を管理できたチームの売れ行きが伸び、上位の成績を残せることになる。

もう1つは「広告」だ。ここ数回の競技では、スポンサー各社が提供するセキュリティ製品やサービス(つまり「人」)を購入できる「マーケットプレイス」の仕組みが用意されている。ここに新たに「広告」という商品を設けた。広告を購入して宣伝すればするほど人気が高まり、売り上げが上昇する仕組みに気付けるかどうか、費用対効果を確認し、資金を投入してもペイするという判断を下せたかどうかもチームの成績を左右した。

現実世界では、ベンダーが提供するセキュリティ製品やコンサルティングなどのサービスを必要に応じて導入することは当たり前。マーケットプレイスはそれを模した仕組みで、スポンサー各社がそれぞれ製品を提供している。回を重ねるたびに、セキュリティ製品や専門家がもたらす知見の有効性が知られてきたこともあって、今回は競技開始早々に窓口に列ができるほどの人気だった。中にはマーケットプレイスだけでは足りず、たまたま見学に訪れていたスポンサー企業のエンジニアにうまく頼み込み、助っ人として参加してもらったチームもあった。

個人的に非常に印象に残ったのは、競技の中で、JPCERTコーディネーションセンター(JPCERT/CC)を通じた情報共有の枠組みが再現されていたことだ。

実は競技中、各チームがランサムウェアに感染する恐れのあるイベントが複数回発生していた。そして残念ながら感染したチームの中には、JPCERT/CCからの呼び掛けに応じて検体を送付したチームがあった。その検体はマーケットプレイスに参加していたスポンサー各社によって解析され、結果は再度、JPCERT/CC経由で各チームに展開された。

ランサムウェアに感染すると、ファイルの拡張子が全て「nktsr」に変更されてしまう。元に戻すには、マーケットプレイスで「復号サービス」を購入するしかないが、その判断に悩むチームもあった。またこのインシデント情報の共有も行われた

ランサムウェアに感染すると、ファイルの拡張子が全て「nktsr」に変更されてしまう。元に戻すには、マーケットプレイスで「復号サービス」を購入するしかないが、その判断に悩むチームもあった。またこのインシデント情報の共有も行われた昨年から度々発生している標的型攻撃への対策においても、情報共有の重要性は指摘されている。ほぼアドリブに近い進行だったにもかかわらず競技の中でこの仕組みが有効に機能したことに対し、JPCERT/CCの松田亘氏は、「注意喚起を展開できたのは、皆さんから送られた情報のおかげ。心からお礼を言いたい」と参加者に語っていた。

Copyright © ITmedia, Inc. All Rights Reserved.

マネジメント力が勝利の鍵となった「Hardening 10 ValueChain」

マネジメント力が勝利の鍵となった「Hardening 10 ValueChain」 Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

Hardening Projectから派生した「MINI Hardening Project」に行ってみた! 潜入! 北陸StarBED技術センター

潜入! 北陸StarBED技術センター