VMware×IBM×トレンドマイクロで、何が実現されるのか?:社内での“Watson”活用にも有効なセキュリティ対策?

2016年2月、VMwareとIBMのパートナーシップ締結が発表された。本稿では、この連携によって何が実現されるのかを解説するとともに、両社をセキュリティ面でフォローするトレンドマイクロの取り組みを紹介する。

シームレスなプライベート/パブリッククラウド連携を実現

もはや語るまでもないほどに一般化した、企業でのクラウド活用。安全性や信頼性、サービス展開のスピードなど、求められる要件に応じて、プライベート/パブリッククラウドの特性をうまく使い分けている組織も多いだろう。

だが、プライベート/パブリッククラウド間でのアプリケーション連携となると、状況は一変する。想像以上に手間が掛かるのだ。実は、クラウドに積極的に取り組んできた企業ほど、ハイブリッド環境の構築や運用管理に頭を悩ませるようになってきている。「クラウド化すれば管理がシンプルになると思ったが、実際はそうではなかった」、そんな風に感じている担当者も少なくない。

2016年2月、そんなハイブリッドクラウドの課題解消を目指す発表があった。VMwareとIBMが、企業のハイブリッドクラウド導入に向けて戦略的なパートナーシップを締結したのだ。この提携の骨子は、IBMのIaaS基盤である「IBM SoftLayer」(以下、SoftLayer)上で、VMwareが推進する「SDDC(Software-Defined Data Center)」のワークロードをそのまま稼働させられるようにした点にある。2月のパートナーシップの発表以来、VMware、IBM両社にはかつてないほどの数の問い合わせが殺到しているという。

関連リンク:IBMとVMware、戦略的提携を発表(ニュースリリース)

ヴイエムウェア ゼネラルビジネスSE統括部 パートナーSE部 システムズエンジニアの岩渕友裕氏は、両社のパートナーシップの意義をこう話す。

「プライベートクラウド環境において、数多くのエンタープライズアプリケーションが、VMware vSphereの基盤上で動いています。今回の提携により、その基盤上に構築された既存のワークロードを、簡単にSoftLayerに拡張できるようになりました。具体的にいうと、VMwareのSDDCを構成するコンピューティングの『VMware vSphere』、ネットワークの『VMware NSX』、そしてストレージの『VMware Virtual SAN(VSAN)』を、そのままSoftLayer上で稼働させることができます。これまでと同じライセンス、スキルセット、運用ポリシーで、手間を掛けずにハイブリッド環境を管理できるようになったことが最大のポイントです」(岩渕氏)

また、IBM クラウド事業統括 アドバイザリー・アーキテクト 平山毅氏は、こう説明する。

「IBMは多岐にわたるソリューションを提供していますが、2016年からは『IBM Watson』(以下、Watson)を中心としたコグニティブソリューションと、SoftLayerやIBMのPaaS基盤である『IBM Bluemix』(以下、Bluemix)を中心とした『IBM Cloud』というクラウドプラットフォームを提供する企業だと明言しています。実際に、IBMはWatsonを中心に『API Economy(IBM API Connect)』『Watson Analytics』『Watson IoT』『IBM Blockchain』といった最新技術を、IBMのクラウドプラットフォームから提供しています。そしてこれらのソリューションをエンタープライズの顧客に提供する際にカギとなるのが、“ネットワーク”と“セキュリティ”です。まず、SoftLayerには、グローバルDC間のプライベートネットワークやコロケーション接続に代表される高いネットワーク接続性、ベアメタル(物理)サーバの提供、ハード仕様やAPIも開示した高い透明性という3点に大きな特徴があります。そしてBluemixはSoftLayerのデータセンター上にあり、エンタープライズの顧客向けにPaaS環境をSoftLayer上で専有できる『Dedicated』モデルも提供しています。SoftLayerはベアメタルサーバを提供しているので、その上にVMwareのSDDCを構築することで、オンプレミスのVMware環境と同じ手法で、SoftLayer上のVMwareの環境を安全に管理できます。従来通り、オンプレミスと同じライセンス体系をSoftLayerに移行することも可能です。また、今回の提携でほとんどのVMware製品がSoftLayer上で月額課金で利用できるようになりました。ユーザーにとって、用途に応じた選択肢が増えるという点は大きなメリットだと考えています」(平山氏)

そして、両社の提携を受け、セキュリティ面でのさらなる強化策を打ち出したのがトレンドマイクロだ。トレンドマイクロ株式会社 プロダクトマーケティング本部クラウド&サーバセキュリティグループ シニアマネージャーの福井順一氏は、こう話す。

「トレンドマイクロは、VMware仮想化基盤と連携したエージェントレス型セキュリティ対策ソリューションを提供しています。また、IBMとはSoftLayer上におけるセキュリティソリューションも展開しています。VMwareとIBMの提携により、トレンドマイクロとしても、プライベートクラウドからパブリッククラウドまでの一環したセキュリティを提供できるようになります」(福井氏)

なぜ、ハイブリッド環境の管理は難しいのか

そもそも、なぜハイブリッドクラウドの管理は難しいのだろうか? ハイブリッドクラウドを利用したプロジェクト支援の経験が豊富なヴイエムウェア 岩渕氏、IBM 平山氏によれば、そこには6つの代表的な理由があるという。

1つは、両者のアーキテクチャが異なることだ。エンタープライズのプライベートクラウド環境の多くはVMwareで構築されているが、パブリッククラウドでは、AWSを中心に、VMwareとは異なるアーキテクチャが採用されている。このように体系が全く異なる環境をうまく連携させて一元管理を行うのは、一筋縄ではいかない。時には、トリッキーなテクニックが求められたり、管理のために別の技術を導入したりする必要が出てくる。

2つ目に、運用ポリシーやセキュリティポリシーが異なるという点がある。前述のようにアーキテクチャが異なるため、クラウド管理ツールなどを使っても、同じポリシーを同じように適用することが難しい。複数のクラウドを「VMware vCenter」や「VMware vRealize Automation」の1つの管理コンソールから管理できればいいが、現実はそう簡単ではない。クラウドごとに異なる管理コンソール、管理ポリシーが必要になる。

3つ目は、ライセンスの持ち込みや持ち出しに部分的に制約があることだ。パブリッククラウドでは物理環境が見えないため、プライベート環境とは異なるライセンス体系が求められるケースがある。その際にバージョンなどの指定もあるため、“パブリッククラウド移行”といっても、現実には、クラウド固有のバージョンでアプリケーションを構築し直さなければならないケースがある。逆に、パブリック環境のライセンスをクラウド固有のライセンス体系で調達した場合には、プライベート環境に移行することもできない。結果、ライセンスコストは増加し、異なるライセンス体系によるライセンス管理の手間も増えることになるのだ。

4つ目は、セキュリティに対する考え方の違いだ。ハイブリッドクラウド環境に社内環境と同じセキュリティポリシーを適用することは難しい。社内とクラウドでは、ネットワークなどのインフラ構成が変わるからだ。セキュリティ対策として導入しているソリューションも、社内向けとクラウド向けでそれぞれ別に設定し、運用する必要がある。

5つ目は、ネットワーク体系の違いだ。ハイブリッドクラウド環境では、基本的にデータセンターが分かれるため、クラウド間のネットワークは、WANのネットワークになる。つまり、クラウド間はL3のネットワークで交換されるため、L2のネットワークセグメントとしては分離され、クラウド間で同じIPアドレス体系を維持することが難しいのだ。特にエンタープライズシステムはIPアドレスに依存したシステムも多いため、ハイブリッドクラウド運用における代表的な制約の1つになっている。

そして最後となる6つ目の理由が、運用フェーズに入ってからの連携の難しさだ。もし仮に、何らかの連携基盤を作って、プライベート/パブリッククラウド間の違いを吸収できたとする。この場合、運用フェーズに入ると、ハイブリッドクラウドの本来の価値を引き出せない状況に陥る可能性が高い。ハイブリッドクラウドの価値を引き出すには、ピーク性の少ない従来型のアプリケーションをプライベートクラウド、ピーク性の激しいクラウドネイティブなものをパブリッククラウドに配置し、双方をシームレスに連携する必要がある。しかし、連携基盤が逆に足かせとなって、あふれたデータをクラウドに逃したり、リソースが足りないときにクラウドから調達したりといったことが、ほぼできなくなってしまい、クラウドの柔軟さや拡張性が失われてしまうことがあるのだ。

では、SoftLayer上でVMwareのSDDCを稼働させると、これらの課題はどう解消されるのだろうか? イメージは極めてシンプルだ。ネットワークを、プライベート/パブリッククラウドで統合し、あたかも社内環境を管理するように、クラウドを一元管理できるようになるのだ。「IBM Watson Summit 2016」でも岩渕氏、平山氏から紹介があった具体的なユースケースを見ていこう。

「SoftLayer×SDDC」――実際のユースケース

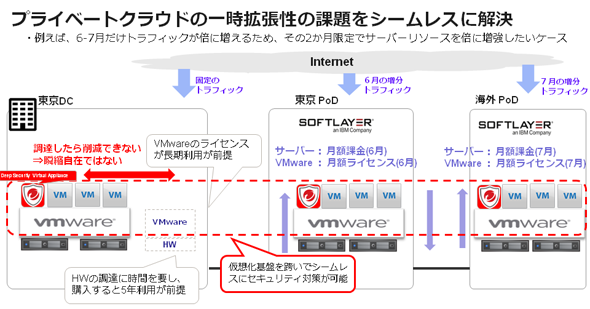

まず、ユーザー企業からのニーズが特に高いユースケースとして、「プライベートクラウドで足りなくなったリソースをパブリッククラウドから柔軟に調達したい」というものがある。

例えば、「6月と7月だけトラフィックが倍に増えるため、その2カ月だけサーバリソースを倍に増強したい」といったケースだ。このとき、6月分は東京からのアクセス負荷が大きいと予想されるため、東京のデータセンターに1カ月限定でインスタンスを立ち上げて、増えたトラフィックを処理する。さらに7月分は海外からのアクセス負荷が大きいと予想されるため、別の海外のデータセンターに1カ月限定でインスタンスを立ち上げ、処理する。その際、SoftLayerの物理サーバ、VMwareライセンスともに月額課金だ。ソフトウェアもVMware上の動作であることには変わりがない。このように、クラウド本来の柔軟性と拡張性を備えた本来のハイブリッドクラウドが、同じアーキテクチャーで実現できるのだ。

「例えば、海外進出の際は、現地拠点のシステム基盤やデータセンターをどう立ち上げるか、専用線接続の手段をどう確保するかなど、課題が多いと思います。SoftLayerは、グローバルに展開されるクラウド事業者として最大規模のデータセンター群が全て専用ネットワークでつながっており、APIで自社のデータセンターのように扱うことができます。また、VMware SDDCと組合せすることで、vMotion、vSphere Replication、Site Recovery Managerなどのエンタープライズ用途の機能をデータセンター間で利用できるため、グローバルでインターネットベースではないエンタープライズアプリケーションを構築・運用するには最適な環境です」(平山氏)

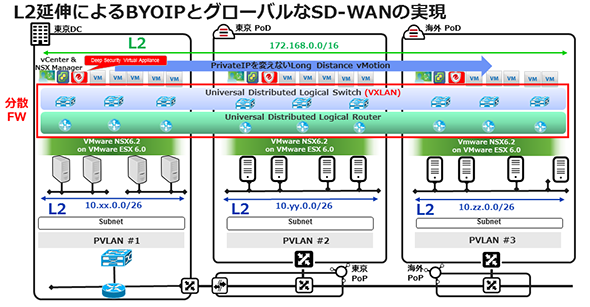

また、複数拠点のデータセンターを利用する場合、「ネットワークが複雑化することによる管理負荷の増大」も課題になりがちだ。そうしたケースでも、SoffLayerとVMware SDDCの組み合わせならば、簡単に対応できる。具体的には、既存のL2ネットワークをSoftLayerに延伸し、同一のネットワークセグメントで管理することができるようになるのだ。

「VMware NSXを使えば、海外の拠点をまたいだグローバルなSD-WANを実現することで管理の負荷を下げることができます。ファイアウォールのポリシーを統一し、同じセキュリティレベルを確保することも可能です」(岩渕氏)

「SoftLayerは、APIで操作できるというクラウドの特徴がありながら、ネットワーク構成が物理的であるという特徴があります。これにはセキュリティ面での分かりやすさがあるのですが、それゆえに、データセンター単位でルーター、VLAN、ファイアウォールを構成することになります。そこで、VMware NSXと組み合わせすることで、その上のレイヤーにSDNのアーキテクチャを構成することが可能になります。これにより、VMware SDDCのポリシーに従って、オンプレミスおよびSoftLayerのデータセンター群を抽象化し、ハイブリッドかつデータセンター横断的に、分散ルーター、VXLAN、分散ファイアウォールを構成することができます。L2延伸によって、課題だったIPアドレスのデータセンター間移行も可能になります。」(平山氏)

また、開発環境やテスト環境としての利用ニーズも高いという。もともと、仮想化やクラウドは、開発やテストの場面で積極的に利用されてきた経緯があるが、ネットワークやセキュリティの問題で、全てのテストをクラウドで行うケースは少なかった。環境が整備されることで、フルテストまでクラウドを利用したり、オフショア開発において、ピークに合わせてリソースを調達したりといった使い方ができる。

トレンドマイクロのクラウドセキュリティ強化策とは

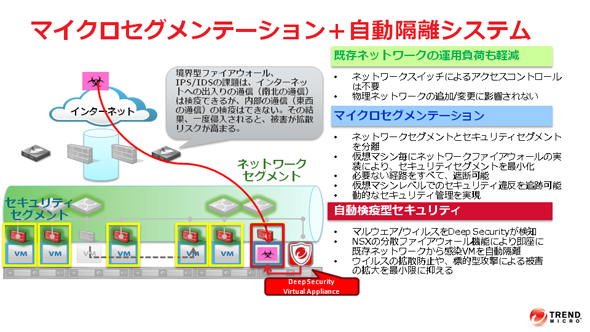

VMwareとIBMのパートナーシップは、セキュリティ面でも大きなメリットをもたらす。例えば、VMware NSXの機能を使ってネットワークセグメントをゲストOS単位にまで最小化し、脅威の拡散防止、封じ込めを行いやすくする「マイクロセグメンテーション」を、SoftLayerへも拡張できるようになる。また、プライベートクラウドとパプリッククラウドを同一ネットワークに展開できることで、同一のセキュリティポリシーを適用することも可能だ。その結果、セキュリティソリューションの導入から、セキュリティポリシーの運用など、全て既存のものが活用できるようになる。ここにトレンドマイクロが入り、セキュリティ強化の取り組みを進めていく。

「強化策の中心となる製品は『Trend Micro Deep Security(TM)』(以下、Deep Security)です。Deep Securityは物理、仮想、クラウド環境といったさまざまな環境に対し、エージェント型とエージェントレス型(仮想アプライアンス型)保護モジュールを使い分けることで、トータルにセキュリティ対策を実施することができます。さらに、ウイルス対策機能、侵入防御(IPS/IDS)機能などの複数のセキュリティ機能を駆使することで、標的型攻撃を初期潜入や情報探索など、複数のフェーズで攻撃を検知、防御できる点などに強みがあります」(福井氏)

SoftLayerとVMwareのSDDCが連携すれば、プライベート/パブリッククラウドを1つのDeep Securityマネージャでシームレスに管理できる。例えば、社内においたDeep Securityマネージャで、オンプレミスの仮想化環境とSoftLayerベアメタルの仮想化環境にインストールした「Deep Security Virtual Appliance」をまとめて管理するようなことが可能になる。現在トレンドマイクロでは、VMware、IBMと協力し、実環境における運用を見据えたセキュリティ対策の動作検証およびホワイトペーパーの作成を進めているという。

「パブリッククラウドでは既にDeep Securityが多く利用されていますので、その管理スキルがそのまま踏襲できるメリットがあります。ただ、一般的にはネットワークも含めた仮想環境はクラウド事業者側の管理範囲になるため、どうしても利用者はエージェント機能による対応が中心になります。そこで、SoftLayer、VMware SDDC環境では、VMware NSXのマイクロセグメンテーションを生かしたネットワーク型のセキュリティ対策もDeep Securityで選択できるように、3社で準備を進めています。」(平山氏)

また、VMware、IBM、トレンドマイクロのタッグにより、エンタープライズITに新しい展望がもたらされることも期待されている。例えば、Watsonのエンタープライズ領域への適用だ。

ヴイエムウェアの岩渕氏は、「SoftLayer上でSDDCの構築ができるということは、既存のアプリケーションのクラウドへの展開を非常に容易にします。また、クラウドネイティブなアプリケーションも、SoftLayer上のSDDC環境での利用はもちろん、プライベートクラウド環境でも活用できます。例えば、Bluemix上で動くWatsonを、セキュアなネットワークを介してプライベート環境からもシームレスに利用することができるのです」と話す。

IBM 平山氏も、「IBMは、Bluemixにより、クラウドネイティブでコグニティブなアプリケーションの実行環境を提供するとともに、Git連携機能やコンサルティングで、顧客に対してその実現までを支援しています。エンタープライズ用途の場合、PaaSにデプロイするプログラムやデータのセキュリティの要件が上がるため、顧客で環境を専有できる『Bluemix Dedicated』が検討されるケースが増えてきています。Watsonやクラウドネイティブアプリケーションが動作するBluemix Dedicatedへのプライベートネットワークの多くは、SoftLayerを介してオンプレミス環境と接続されます。私自身もWatsonプロジェクトに携わっていますが、Watsonは既にエンタープライズでも使われるようになり始めています。そのWatsonをSoftLayer、VMware SDDCに構成されるDeep Securityが出入口で守る。そんな未来も、そう遠いものではないと思っています」と明かした。

今、企業のシステム環境に最も求められている要素の1つが「セキュリティ」だ。パブリッククラウドを使わずに、VMwareでプライベートクラウド環境を構築するのも、SoftLayerのベアメタルサーバ、Bluemix Dedicatedが利用されるのも、ユーザーがセキュリティを求めるがゆえの選択だ。その意味では、この3社の連携も、時代が求める当然の動きなのかもしれない。3社の今後の取り組みに期待が集まる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連リンク

提供:トレンドマイクロ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2016年7月31日