なぜ、ログを保存することが大切なの?:セキュリティ、いまさら聞いてもいいですか?(10)(1/4 ページ)

情報セキュリティの“キソのキソ”を整理する本連載。今回のテーマは「ログ」です。ログの活用方法や、ログを保存する際の注意事項などについて学びましょう。

さまざまな機器、アプリケーションが出力する「ログ」

情報漏えい事件のニュースを見ていると、被害の調査で「ログ」を分析しているようです。ログには何が記録されているのでしょうか?

機器やソフトウェアによって、記録されている内容は異なります。

Web上のニュースを見ていると、連日さまざまな情報セキュリティ関連の事件が取り上げられています。特に、大規模な情報漏えい事故が発生すると、テレビなどのマスメディアでも大々的に報道されることがあります。こうした報道の中でも、少し専門的な記事などでしばしば登場するのが、「ログ」という言葉です。

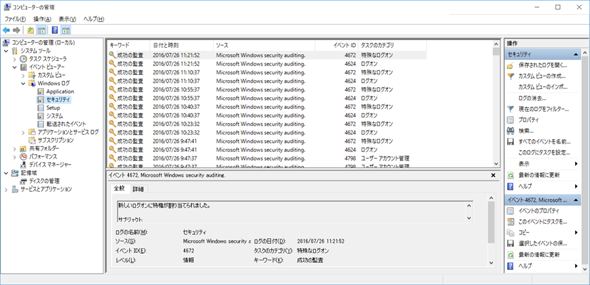

ログは「情報を記録に残したもの」ですが、一口にログと言っても多くの種類があります。例えば、Webサーバの場合、「アクセスログ」や「エラーログ」、ネットワーク機器であれば「通信内容のログ」、PCなら「イベントログ」などがあります。また、アプリケーションが独自にログを出力している場合もあります。

ログは何も設定しなくても、自動的に記録されるのでしょうか?

多くの製品はログを自動的に出力しますが、設定が必要なものもあります。

Webサーバなどの場合は、デフォルトでアクセスログやエラーログを出力するように設定されていることが一般的です。出力形式、出力する場所などをカスタマイズすることもできますが、初期設定では標準的な形式で、デフォルトの場所に出力されます。(例:Apacheの場合、/var/log/httpd/access_logなど)

一方、ルーターなどのネットワーク機器については、取得する内容に関する設定が必要な場合が多く、家庭向けの機器では、必要最低限のログしか取得できないようなものもあります。

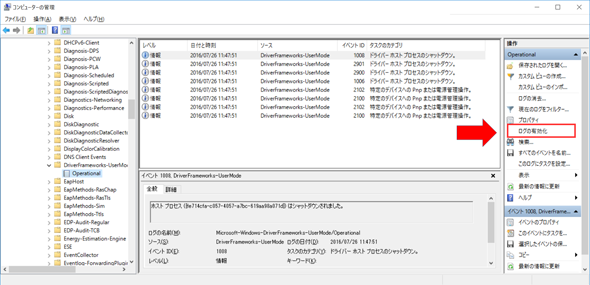

また、Windowsの場合は自動で取得できるログもありますが、下図のように「ログの有効化」を選択しておかないと取得できないログもあります。

Quiz:ログにはどのような使い道があるでしょうか?

次ページでは、ログが持つ「3つの役割」について解説します。

Copyright © ITmedia, Inc. All Rights Reserved.

IoT時代のログ管理は「面倒くさがり屋」が仕切る

IoT時代のログ管理は「面倒くさがり屋」が仕切る 「SIEM」はどうすれば使いこなせるのか?

「SIEM」はどうすれば使いこなせるのか?  IDS/IPS――サイバー攻撃の「検知」「防止」技術の基礎

IDS/IPS――サイバー攻撃の「検知」「防止」技術の基礎