「侵入前提」だけではやられる理由――真因究明、優先順位付けは大丈夫? アタックサーフェス管理が無駄になるポイント:守るべきもの、本当に守れていますか?

2025年8月27日、ITmedia Security Week 2025 夏で、人気のポッドキャスト「セキュリティのアレ」を主宰する3人のリサーチャーが、再びアタックサーフェス管理を題材にパネルディスカッションを行った。

講演タイトルになっている「対象領域は『本当に』明らかにしないといけないから」は、2025年3月のパネルディスカッションを引き継ぐ形で、『本当に』が付け加えられている。前回の議論でもアタックサーフェス管理(以下、ASM)の正しい理解と盲点に焦点が当てられたが、今回はその“盲点”をさらに深く掘り下げ、「脅威と向き合う上で、ASMを踏まえてどこを対象領域として意識すべきか」が語られた。

登壇者は、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、脅威情報分析チームLETTICEのpiyokango氏。本稿では、3人がASMについて語った講演内容を要約する。

国内不正アクセス事案の現状、事案に潜む課題

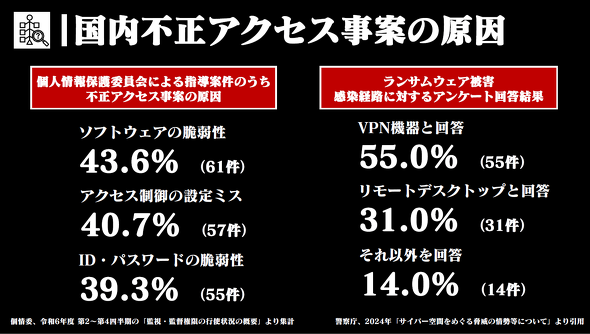

口火を切ったのはpiyokango氏。国内の不正アクセス事案の現状を把握するために、その具体的な数字を示した。参考資料として、個人情報保護委員会における四半期別の「監視・監督権限の行使状況の概要」と、警察庁による「サイバー空間をめぐる脅威の情勢等」のまとめを取り上げる。その狙いは、攻撃対象領域(アタックサーフェス)を明らかにする上で「なぜ攻撃を受けているのか」を明確にすることだ。

個人情報保護委員会のデータでは、指導案件の不正アクセス原因として、「ソフトウェアの脆弱(ぜいじゃく)性」「アクセス制御の設定ミス」「ID・パスワードの脆弱性」の3点が主要因として挙がっている。ただし、1つの事案で複数の原因が該当する場合があり、合計が100%を超えることもある点には注意が必要だ。

一方、警察庁がまとめた資料では、ランサムウェア(身代金要求型マルウェア)被害に遭った組織へのアンケート結果が示された。感染経路の半数が「VPN(Virtual Private Network)機器」、次いで「リモートデスクトップ(RDP)」であり、残りの約1割が「その他(分からない)」となっている。

これらのデータに対し、講演者3人はASMの視点から現状を分析した。根岸氏は、「アクセス制御設定ミスの中には、本来制限すべきアクセスが漏れていたケースも含まれるだろう。これらはASM的な観点で見つけられれば、攻撃前に対応できたかもしれない」と述べる。「VPNやRDPといったリモートアクセスは、外部からの攻撃経路として見ればASMの対象領域になり得る」との見解も示された。

一方で前回も話題にした「SIM搭載のPCがRDP経由で踏み台にされ、そこから社内ネットワークに不正アクセスされるといった事例は、ASMの対象として認識するのが難しい」という課題を指摘する。辻氏も「クラウドサービスで、見えてはいけないものがデフォルト(既定)設定で公開されていたケースなどは、ASMと呼んでいいのかどうか判断に迷う」と述べ、ASMの適用範囲を決める難しさを指摘する。

piyokango氏は、国内の不正アクセス事案における3つの問題点を提示した。

- 公表される原因の「偏り」

不正アクセスの初期アクセス経路に情報が集中しがちで、「侵入後に情報がどのように盗まれ、組織内でどのように攻撃が展開されたか」といった内部での動きに触れられるケースが非常に少ない。この情報バランスの偏りが問題だ - 「過去からの教訓」が十分に生かされていない

「デフォルト設定をそのまま利用」「推測されやすい弱いパスワード」「内部ネットワークにおけるアクセス制御の不備」など、数年前から指摘されている基本的な問題が、依然として多くの事案の原因のままだ - 「真因」の特定不足

公表される事例では調査中とされても、その後の調査結果が詳細に公表されないケースが多く、攻撃の真の原因が推定の域を出ない状況が続いている

これらの問題点に対し、根岸氏は「侵入後の内部の対策次第では、被害は最小限にできるはず。そこに目を向けられていないのは深刻だ」と懸念を示す。辻氏も「公表事例は『最初とお尻しか言っていない』ことが多い。大きな事案における第三者委員会の報告書のようなものならば詳細に書かれていることもあるが、それが教訓として広く展開されていない」と現状を憂う。

辻氏は「風邪をひかない対策は熱心にするが、ひいた後のことをあまり考えていないのと似ている」と続け、対策の優先順位のバランスが悪いことを指摘。根岸氏は「真の原因が特定できなければ適切な対策も立てられず、ASMが有効かどうかも判断できない」とし、原因究明の重要性を強調した。

“入り口”だけではない、気付かずに足をすくわれるアタックサーフェス

辻氏はASMの現状について、「インターネットに直面する“入り口”に重きを置き過ぎているのではないか」と指摘する。「足をすくわれかねない攻撃対象領域として、内部ネットワークやサプライチェーン内といった閉域網部分にも焦点を当てるべきだ」とし、教訓となる2つの事例を紹介した。

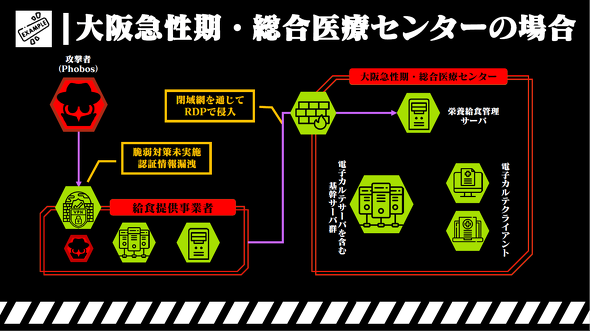

事例1:大阪急性期総合医療センターの閉域網経由事例

2022年10月に発生したこの事例では、攻撃者はまず、病院が業務委託していた給食提供事業者のVPN機器の脆弱性を悪用し、同事業者のネットワークに侵入した。その後、この事業者と病院をつなぐ閉域網を介し、リモートデスクトップで病院のネットワークに侵入した。

侵入後、攻撃者は給食事業者が利用する管理用サーバを侵害。本来なら、ここで食い止められるべきだったが、電子カルテシステムにまで被害は拡大し、「病院のサーバ31台とクライアント端末1300台が侵害された」と推測されている。この被害拡大の背景には、給食管理用サーバから電子カルテシステムにアクセス可能だったというネットワークセグメンテーションの不備があったこと、さらには電子カルテと給食関連サーバのパスワードが共通だったことも指摘されている。

「外部に接する部分だけに目を向けていると、専用線経由の取引先からのアクセスといった『正常な経路』が攻撃に利用されるケースはASMの盲点になりやすい。正規のアカウントが悪用されたことも、病院側から見るとASMの対象外だったのではないか」(根岸氏)

この事例から「セグメンテーションがきちんとしていれば、パスワードが弱くても被害は防げたかもしれない」という教訓が得られる。内部ネットワークのセグメンテーションが過小評価されている実態が浮き彫りになった。

事例2:S-RM社レポートで判明したIoT機器悪用事例

S-RM社のレポートで取り上げられた、ある企業における事例は、“変化球”的な攻撃経路を示すものだ。初期侵入はUTM(Unified Threat Management)やVPNといったリモートアクセス製品経由だったが、具体的な脆弱性などは不明だ。

侵入後、攻撃者はリモートコントロールソフトウェア「AnyDesk」を展開し、ネットワーク内をRDPで横移動しながらデータ窃取を試みた。その後、ランサムウェアを持ち込み、展開・実行を試みたが、組織内のEDR(Endpoint Detection and Response)によって阻止された。EDRは実行前、ランサムウェアが置かれた段階で異常を検知し、ブロックに成功したのだ。

しかし、攻撃者は諦めなかった。組織内ネットワークに存在したIoT(Internet of Things)機器に脆弱性があることを突き止め、侵入する。Linuxベースで稼働するカメラだと思われるこのIoT機器から、内部ネットワーク上のWindows PCのドライブをネットワークドライブとしてマウント。当然ながら、IoT機器にEDRは導入されていなかったので、攻撃者はIoT機器上で“Linux対応のランサムウェア”を実行し、マウントされたWindows PCのドライブを暗号化することに成功した。

この事例について根岸氏は、「Linux搭載のIoT機器に侵入し、そこからドライブをマウントして攻撃するという経路は事前には想定しにくい」と指摘し、piyokango氏は「IoT機器は、被害に遭っても問題ない、しばらく使えなくても影響はないといった判断をされることも多く、まさかそれが社内ネットワーク攻撃の要になるとは考えにくい」と同調した。辻氏は、「セキュリティ対策レベル感の異なるIoT機器を、同じセグメントに置いていたことが被害につながった。この事例は、脆弱性管理を含む資産管理を行う上で知っておく必要がある」と解説し、自身も想定外の攻撃だったことを明かした。

辻氏は、「『初期侵入さえ防げればいい』という考えは危険。もちろん防ぐことができればいいが、裏を返すと『初期侵入を突破されたら終わり』というのは、バランスがあまりにも悪過ぎる」と強調した。

ASM対象外への視野の拡大、セキュリティ対策のバランス

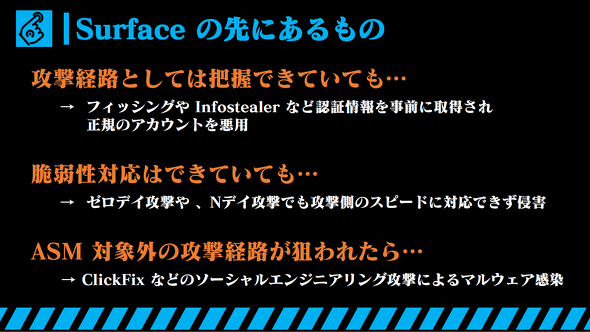

根岸氏は、ASMの有効性を認めつつも、「それだけでは防ぎ切れない攻撃が存在するので、さらなる視野の拡大が必要だ」と提言し、ASMを補完するための3つの論点を提示する。

1.正規アカウントが使われるケースへの対応

フィッシングやインフォスティーラーなどにより、認証情報が窃取される被害が増加している。この場合、ASMで攻撃経路を把握し対策を講じていても、正規のアカウントでアクセスされると不正侵入を許してしまう。「正規のアカウントを使った不正アクセスという観点で経路を考え、認証情報が盗まれた場合、それに気が付けるかどうか」という視点での対策が求められる。

2.ゼロデイ攻撃や対応速度の問題

ゼロデイ攻撃が増加しており、またランサムウェアなどが既知の脆弱性(Nデイ脆弱性)を悪用する速度も非常に速くなっている。パッチが出てから1〜2日で攻撃が始まるケースもあり、標的型攻撃でなくてもこのような脆弱性が悪用され、把握できていたとしてもベンダーやサプライチェーンでの対応が間に合わないことが起こり得る。根岸氏は「対策までしっかりやって被害を防げて初めて『マネジメント』と言える」と強調し、「対応完了まで含めて考えるべきだ」と述べた。

3.ASM対象外の攻撃経路が狙われるケース

ASMは外部からの初期侵入に偏りがちだが、そこから漏れる攻撃経路は存在する。最近流行している「ClickFix」のようなソーシャルエンジニアリング的な攻撃は「人」の弱点を狙うものであり、ASMでは検出が難しい。先の「社外に持ち出したSIM搭載PCのRDPが悪用される」といった事例のように、想定外の経路もある。

これらの論点を踏まえ、辻氏は「あらゆる経路を想定しても漏れるものはあるということを忘れてはならない」と指摘する。根岸氏は想定外を前提とし、「結局、どのような経路があったとしても最終的には内部に到達する。そのため、中に侵入された後の対策をしっかり行うことは、実は費用対効果が高いのではないか」と補足する。

ASMの観点では外からの初期アクセス対策に集中しがちだが、攻撃者の脆弱性悪用速度に追い付くのはもはや限界に達している。とはいえ、内部での攻撃者の行動は、RDPによるラテラルムーブメント(横移動)など、ある程度行動パターンは定まっている。ここにこそ注目する必要がある。

「セグメンテーションなどの基本的な内部対策は、被害の発生自体は防げなくても、被害の拡大を防ぐ『ダメージコントロール』という意味で非常に重要だ」(根岸氏)

最後に、辻氏は「侵入前提でよいとは言わない。侵入を防げることがベストだが、その先の対策も考える必要がある」とバランスの重要性を強調した。ASMを導入する際も「自分たちがどこをカバーしているのか」「優先順位は正しいかどうか」「最新の攻撃動向を注視しているかどうか」を常に自問自答すべきだ」と警鐘を鳴らした。

インフォスティーラーなどによって情報が広く売買されていても、具体的な事例が表に出ないので、脅威を身近に感じにくいという実情がある。根岸氏も、それに同意し、「特に中で何が起きたかという情報はあまり共有されないので、そこはもう少し改善していきたいところだ」と、事例共有を促進する必要性を訴えた。

今回の講演は、「入り口に重きを置き過ぎず、侵入後の対策、そしてASMでは捉えきれない盲点にも目を向けることで、より堅牢(けんろう)なセキュリティ体制を築く必要がある」という、現代におけるセキュリティ対策のポイントを示唆するものだった。セキュリティ対策では「○○だけをやればよい」という製品や考え方は禁物であり、常に学び、常に歩みを止めてはならない分野だ。3人のリサーチャーの指摘は、「想定外前提」へと視野を拡大し、凝り固まった視点をほぐすきっかけになったのではないだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

InfoStealerにクッキーを盗まれるとログイン不要の正規侵入が起こる――「セキュリティのアレ」の3人が明かす、認証認可を狙う新たな手口の現状とは

InfoStealerにクッキーを盗まれるとログイン不要の正規侵入が起こる――「セキュリティのアレ」の3人が明かす、認証認可を狙う新たな手口の現状とは

2025年5月27日、ITmedia Security Week 2025 春で、インターネットイニシアティブ 根岸征史氏、SBテクノロジー 辻伸弘氏、脅威情報分析チーム LETTICEのpiyokango氏がパネルディスカッション「認証認可唯我独尊 第弐章」に登壇した。ポッドキャスト「セキュリティのアレ」でおなじみのメンバーは今回、2024年の「認証認可唯我独尊」の続編に当たる内容で議論を交わした。 日常茶飯事の「サプライチェーン攻撃」のカオスな実態とは?「セキュリティのアレ」の3人が事例から解き明かす

日常茶飯事の「サプライチェーン攻撃」のカオスな実態とは?「セキュリティのアレ」の3人が事例から解き明かす

2024年11月27日、「ITmedia Security Week 2024 秋」の「クラウドセキュリティ」ゾーンで、ポッドキャスト「セキュリティのアレ」に出演する根岸征史氏、辻伸弘氏、piyokango氏が「繋ぐ楔と断ち切る楔」と題してパネルディスカッションに登壇した。 誰とも代わることのできない“唯我独尊”であるが故に――「セキュリティのアレ」の3人は認証認可をどう見るか

誰とも代わることのできない“唯我独尊”であるが故に――「セキュリティのアレ」の3人は認証認可をどう見るか

2024年8月28日、アイティメディア主催セミナー「ITmedia Security Week 2024 夏」で、ポッドキャスト「セキュリティのアレ」を主催する、インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏ら3人が「認証認可唯我独尊」と題して講演した。