セキュリティベンダーが解説する「事故対応を外注するなら絶対に守ってほしいポイント」:セキュリティ教育現場便り(6)(2/2 ページ)

セキュリティ教育に携わる筆者が、今本当に必要なセキュリティ教育を解説する本連載。第6回では、「証拠保全」の具体的な注意点と無料ツールを紹介します。

証拠保全に利用できるツール

メモリやディスクのコピーを取得する際には、フリーツールを利用するのも手です。本連載では、メモリのコピーを取得するための「DumpIt」と、ディスクのコピーを取得できる「FTK Imager」を2回に分けて紹介します。解析に必要なデータの取得に使われるツールは幾つかありますが、今回紹介するものはデジタルフォレンジック用に開発されたものです。特に「FTK Imager」を使ってディスクのコピーを取得すると、ディスク全体の物理コピーを取得することができます。

物理コピーの場合、削除済みのデータやファイルシステムに割り当てられていない領域も含めて、全てのコピーを取得できます。もし、物理コピーではなくファイルコピーしか取得しないツールを使った場合、サイバー攻撃によって残された全ての痕跡がコピーされず、適切な分析結果を得られない可能性があります。従って、インシデントレスポンスを前提に証拠を入手するためには、適切なツールを使う必要があります。

多くの情報セキュリティベンダーは、PCの解析に加えて、証拠となるメモリやディスクのコピーも行ってくれます。証拠の取得を自組織で行おうとして作業に失敗し、全ての証拠が消えてしまった場合は目も当てられません。自組織での対応が難しい場合は、証拠となるコンピュータに一切触れずに全てを任せたほうが、適切な分析結果を得られる可能性が高くなります。ただし、証拠取得のうち、特にディスクのコピーには時間がかかりますので、情報セキュリティベンダーが解析に着手できるまでの時間を短くするために、自組織でコピーを取得しておくのは、事故対応の1つと考えられます。

「DumpIt」

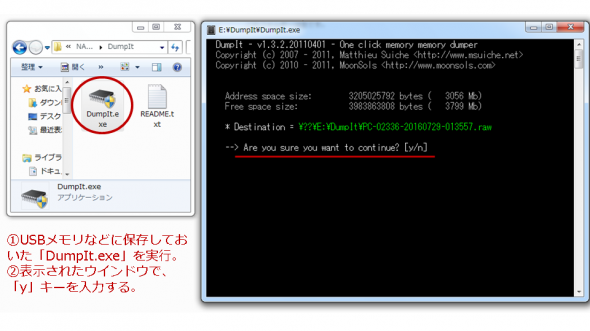

さて、ここからはComae Technologies(旧MoonSols)が公開している「DumpIt」を紹介します。「DumpIt」は、非常に簡単にWindowsPCのメモリ内データについて、丸ごとコピーを取得できるフリーツールです。USBメモリなどに入れておき、調査対象のPCに接続して、USBメモリ上に保存されたツールを起動します。

DumpItのダウンロード

ダウンロード用URL:http://www.moonsols.com/wp-content/plugins/download-monitor/download.php?id=7(直リンク)

Comae Technologiesは、法対応のためのデジタルフォレンジック支援や、PC解析に利用できるさまざまなツールを公開している会社。現在は公式Webサイトのトップページからは「DumpIt」をダウンロードできないが、今後再びフリーツールとしてダウンロードできるよう公開していくとのこと。

「DumpIt」は、物理メモリ内のデータを全てコピーします。例えば、PCに2GBのメモリが搭載されている場合、2GBのデータのかたまり(メモリダンプといいます)を取得できます。このメモリダンプを解析することで、プロセスの一覧や通信ポートの一覧などを閲覧できます。また、PCへのサイバー攻撃が行われた際、犯人が実行したコマンドの一部を見つけられることもあります。ただし、メモリダンプの解析時には「Volatility」などのメモリダンプ調査ツールを使うため、ツールの使い方や解析に関するノウハウが必要となる点と、必ずしも良好な結果が得られるわけではない点には注意する必要があります。とはいえ、DumpItのようなツールは、有効な証拠保全の1つとして覚えておくとよいでしょう。

また、今回取り上げた「DumpIt」によるメモリ保全と、次回取り上げるFTK Imagerのツールを使って、メモリとディスクの両方を保全するフローを整備しておくことで、事故発生時の業務停止といった損失を最小限にすることもできます。ウイルス感染などの疑いがある場合に、長い間PCを回収したままにしていると、本来のPC利用者に代替PCを渡せない場合、業務が止まってしまいます。いち早く業務に戻ってもらうためには、分析に必要な証拠をできるだけ素早く入手し、PCのOSを再インストールして、利用者にPCを返却する必要があります。こうした場合に、これらのツールが役に立ちます(ウイルスの中には、BIOSレベルで感染するものもあり、その場合はファームウェアのアップデートや、ウイルスの種類に応じた駆除手順を踏まないと消去できないことがあるので注意してください)。

このようにして、入手したメモリダンプとディスクのコピーデータを情報セキュリティベンダーに解析依頼とともに渡し、感染したPCには復旧作業を施して返却することで、インシデントレスポンス対応と業務復旧を並行して進めることができます。

以上、本稿では事故対応に備えた証拠保全について解説しました。これを参考に、事故が起きたときの対応フローを整備しておき、担当者への教育を実施しておくとよいでしょう。そのとき重要になるのは、ツールの使い方ももちろんですが、前回取り上げた証拠保全意識です。フローの内容を机上で確認するだけでなく、ウイルス感染が起きたと仮定して、PCのメモリやディスクの保全作業を訓練してみることで、作業上の注意点や自分のミスしやすいポイントが明らかになります。いざというときに証拠を誤って消してしまうようなことがないよう、担当者には定期的な訓練を義務付けましょう。

著者プロフィール

富田 一成(とみた いっせい)

株式会社ラック セキュリティアカデミー所属。

保有資格、CISSP、CISA。

情報セキュリティ関連の研修講師や教育コンテンツの作成に従事。

「ラックセキュリティアカデミー」(ラック主催のセミナー)の他、情報セキュリティ資格セミナーなどでも研修講師を担当している。

Copyright © ITmedia, Inc. All Rights Reserved.

セキュリティ事故対応に不可欠な「証拠」を消してしまう3つの行動

セキュリティ事故対応に不可欠な「証拠」を消してしまう3つの行動 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法 インシデント発生時のコストを最小限に抑えるデータ運用術

インシデント発生時のコストを最小限に抑えるデータ運用術