セキュリティ事故対応に備えて知っておきたい「ディスクコピー」の手順:セキュリティ教育現場便り(7)(2/2 ページ)

セキュリティ教育に携わる筆者が、今本当に必要なセキュリティ教育を解説する本連載。第7回では「証拠保全」の方法を、具体的なツールの操作手順とともに解説します。

FTK Imagerを利用したディスク保全の手順

事前準備:

1.FTK Imager Liteを公式サイトからダウンロードする

2.FTK Imager LiteをZIPから展開し、外付けHDDなどに保存しておく。このとき、外付けHDDには、ディスクのコピーファイルも保存するため、十分なサイズのものを用意する

作業手順:

1.FTK Imagerを保存した外付けHDDを保全対象PCに接続する

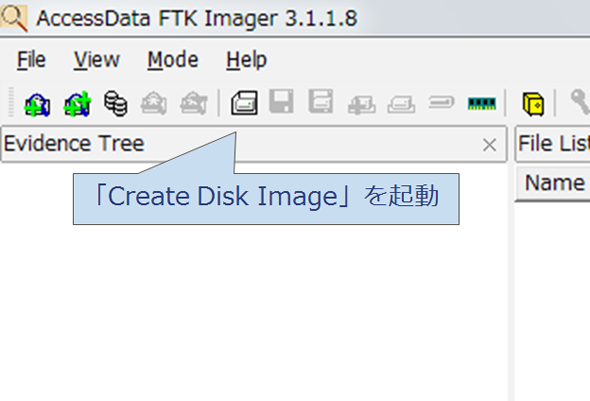

2.FTK Imagerを起動する

3.ディスク保全機能を立ち上げる

4.「Select Source」を指定する

保全するディスクの形式を選択する。PCの保全であれば、「Physical Drive」を選択する

5.「Select Drive」を指定する

保全する対象のディスクを正しく選択する

6.「Create Image」で保存先を指定する

Addボタンを押し、保存先指定の画面を呼び出す

7.「Select Image Type」を指定する

保存形式を選ぶ。圧縮が行われる「E01」がおすすめ

8.「Evidence Item Information」を指定する

作業に関する情報を入力しておくことができるので、必要に応じて入力する

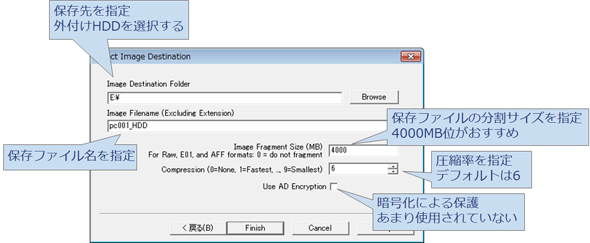

9.「Select Image Destination」を指定する

10.「Create Image」でコピーを開始する

Startボタンを押して、コピーを開始する

以上の手順で、ディスクをファイル形式でコピーしておくことができます。なお、今回紹介した手順は、保全対象のPCの電源を入れた状態で行うものです。そのため、コピーしたディスクの状態は刻一刻と変化しています。場合によっては、証拠となるデータが作業によって消えてしまう可能性もあります。完全なコピーを取得する必要がある場合は、情報セキュリティベンダーに相談した方がよいでしょう。

また、保全すべきディスクと保存先を入れ違えてしまうと、場合によっては証拠を全て消してしまいます。作業には細心の注意を払うよう心掛けてください。

こうして取得したディスクコピーと前回紹介したメモリのコピーとを併せて情報セキュリティベンダーに渡せば、さらに詳細な分析を依頼することができます。繰り返しになりますが、これらのディスクコピー作業をそもそも自社で行うのか、そして行う場合はこの手順のままで実施できるのかどうかについては、あらかじめ組織内で確認しておきましょう。

事故対応中の作業は記録を取る

ここからは、分析や証拠のコピーに携わる担当者に求められる心構えについて解説します。まずいえるのは、第5回で取り上げた「証拠保全」の意識です。それに関連して、証拠の取得や分析に携わる担当者は、作業内容について記録を残しておくことが大切です。

というのも、インシデント対応方針の検討を行い判断を下す上で、「これまでにどのような作業を行い、どのような結果を得ることができたか、あるいは得られなかった」という記録が必要になるからです。せっかくの作業も、その内容を忘れてしまったり、誤って記憶してしまったりすれば、水の泡です。作業日や時間、作業を行ったコンピュータの名称の他、どのような作業を行ったのかを必ず記録しましょう。

また、ウイルスに感染したとき、ウイルスの種類によってはPCが何らかの挙動を示したり、画面上にメッセージを表示したりするものがあります。時限式のものや、PC分析の過程で表示が消えてしまうものもあるので、デジカメやスマートフォンなどで画面の写真を取っておくことも1つの方法です。

なお、今回取り上げた「FTK Imager」を使う際には、外付けHDDなどに保存して利用しますが、調査対象のPCに外付けHDDを接続してツールを起動しただけでも、証拠は変化してしまいます。例えば、外付けHDDの接続によって「レジストリ」に格納されているデバイスの接続履歴が追記、変更され、さらに「ドライバー関連のログ」にもログが追記されます。ツールの実行によって、さらにレジストリの変更や実行プログラムのキャッシュデータの作成、変更が自動的に行われるのです。

また、インシデントレスポンスの観点から、被害拡大を防止するため、ウイルス感染が疑われるPCはネットワークから切り離すことがあります。しかし、その対応によって、ウイルスが行っていた通信が切断され、通信状態を示す情報は閲覧できなくなります。被害拡大を目的に実施しているため、ネットワークから切り離すという対応は適切です。しかし、必要な情報の一部が欠損してしまうことも考慮しておかなければなりません。

分析担当者や情報セキュリティベンダーには、USBメモリを挿した時間や「DumpIt」を実行した時間、ネットワークから切り離した時間などを伝えると良いでしょう。証拠入手に携わる担当者は、被害に遭ったPCの操作は最小限にとどめ、作業を行った場合は時間と作業内容を記録しておくことをお勧めします。

著者プロフィール

富田 一成(とみた いっせい)

株式会社ラック セキュリティアカデミー所属。

保有資格、CISSP、CISA。

情報セキュリティ関連の研修講師や教育コンテンツの作成に従事。

「ラックセキュリティアカデミー」(ラック主催のセミナー)の他、情報セキュリティ資格セミナーなどでも研修講師を担当している。

Copyright © ITmedia, Inc. All Rights Reserved.

セキュリティベンダーが解説する「事故対応を外注するなら絶対に守ってほしいポイント」

セキュリティベンダーが解説する「事故対応を外注するなら絶対に守ってほしいポイント」 セキュリティ事故対応における“オープンソース”活用法指南

セキュリティ事故対応における“オープンソース”活用法指南 インシデント発生時のコストを最小限に抑えるデータ運用術

インシデント発生時のコストを最小限に抑えるデータ運用術