「パスワードのない世界」を実現する「Windows Hello for Business」のオンプレ展開をリアルレポート(その1):vNextに備えよ! 次期Windows Serverのココに注目(60:特別編)(2/3 ページ)

今回から数回に分けて、Windows Server 2016による「Windows Hello for Business」(旧称、Microsoft Passport for Work)のオンプレミス展開を実機で検証し、実装のポイントやユーザーエクスペリエンスをレポートします。

Windows Hello for Businessのオンプレミス展開とは?

長い間、Windowsのサインイン認証には「ローカルアカウント(ワークグループ構成)」と「ドメインアカウント(Active Directoryドメインメンバー)」の2つの方法がありました。

Windows 8では、これに「Microsoftアカウント」によるサインイン方法が追加されました。さらに、Windows 8.1からはWindows Server 2012 R2の「Active Directoryフェデレーションサービス(AD FS)」に追加された「デバイス登録サービス」による「社内参加(ワークプレース参加、Workplace Join)」というデバイス認証を用いた追加アカウントの利用が可能になりました。

これにより、個人のMicrosoftアカウントと企業のドメインアカウントの適切な資格情報で、個人アプリと企業内リソースへのアクセスを両立できるようになりました。社内参加は、Windows 8.1以外にも、モバイルデバイス(iOS、Android、Windows Phone)、Windows 7(ドメイン参加が必要)でもサポートされました。

その後、社内参加はAzure ADでもサポートされるようになり、クラウドだけの環境、あるいはオンプレミスとクラウドのハイブリッド環境で利用可能になっています。

Windows 10からは、Windowsのサインイン認証に「Azure AD参加(Azure AD Join)」が追加されました。これは、Azure ADのディレクトリに登録された組織アカウントの資格情報を使用して、Windowsサインイン認証を可能にするものです。そして、Windows 8.1スタイルのオンプレミス環境での社内参加機能は削除されました。

現在、Azure ADでも社内参加に相当する構成は「Azure AD参加」という表現に変更されていますが、Windows 8.1/10やモバイルデバイスに対する社内参加機能は引き続きサポートされます。また、Windows Server 2016のAD FSもまた、Windows 10を除くWindowsとモバイルデバイスの社内参加のための環境をオンプレミスに展開できます。

ここまで、Windowsのサインイン方法やネットワークへの新しい参加方法を説明してきましたが、現状では従来の「ドメイン参加」に加え、Windows 8からの「Microsoftアカウント」、Windows 8.1からの「社内参加」、Windows 10からの「Azure AD参加」が利用可能となっており、「社内参加」についてはWindows 8.1(およびモバイルデバイス)とWindows 10で利用環境に違いがあることを理解してください。

Microsoft PassportはWindows 10の機能であり、Azure AD参加でセットアップした場合はWindows Hello for Businessということになります。Azure AD参加で利用可能になるWindows Hello for Businessでは、次のようなことが実現できます。これらの一部は、Azure ADの組織アカウントを使用して、「社内参加」でセットアップした場合でも利用できます。

- Azure ADの組織アカウントでPINまたは生体認証を使用して、パスワード入力なしでWindowsにサインインできる

- Azure ADの組織アカウントでOffice 365およびその他のクラウドアプリ(Azure ADがSSOに対応しているアプリ)にSSOアクセスできる

- Office 365でデバイス登録に基づいた条件付きアクセスを制御できる

- 電話の音声やSMSメッセージ、モバイルアプリ(Microsoft Authenticator)を利用したAzure MFA(多要素認証)で認証を強化できる

- Azure AD参加または社内参加したWindows 10を、自動的にMicrosoft Intuneのモバイルデバイス管理(MDM)の対象にできる。Windows Hello for Businessの詳細設定やデバイスのセキュリティポリシーをMicrosoft Intuneのポリシーで配布できる

そして、Windows Server 2016の「Active Directoryドメインサービス(AD DS)」およびAD FSの登場により、Windows Hello for Businessのオンプレミス展開が可能になります。Windows Hello for Businessのオンプレミス展開では、次のようなことが実現できます。

- 社内のドメインに参加済みのWindows 10は、自動的にActive DirectoryドメインおよびAzure ADドメインにデバイス登録され、Microsoft PassportによるクラウドアプリへのSSOアクセスが可能になる

- ドメインの認証にWindows Helloの生体認証やスマートフォンサインインを利用できる

- グループポリシーを使用して、ドメイン参加済みWindows 10のWindows Hello for Businessの詳細設定を管理できる

- デバイス登録/デバイス認証に基づいた社内リソースへの条件付きアクセスを制御できる

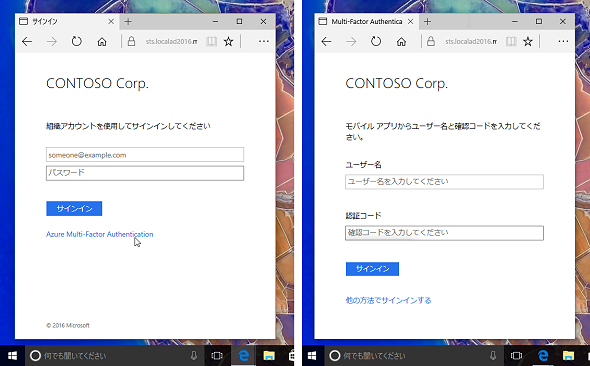

- 電話の音声やSMSメッセージ、モバイルアプリ(Microsoft Authenticator)を利用したAzure MFA(多要素認証)を、AD FS認証のプライマリー認証および多要素認証で利用できる(画面2)

- 社外のWindows 10では、オンプレミスのドメインアカウントの資格情報を使用してAzure AD参加をセットアップでき、Microsoft PassportによるクラウドアプリへのSSOアクセスおよび社内リソースへのSSOアクセスが可能になる

Microsoft PassportおよびWindows Hello for Businessでは、二段階認証の本人確認に基づいたデバイス登録が重要な要素になります。前述のように、Windows 10ではオンプレミスでのWindows 8.1スタイルの「社内参加」機能は削除されました。Windows Server 2016におけるWindows 10のオンプレミスでのデバイス登録は、「ドメイン参加済みWindows 10の自動デバイス登録」という方法で提供されます。この機能は、オンプレミスだけでは利用できず、Azure ADとディレクトリ同期された環境に展開できます。

Copyright © ITmedia, Inc. All Rights Reserved.