予兆を捉えてサイバー攻撃を防ぐ、新サービスをSecureWorks Japanが提供:自社に対する脅威を実行前から監視(1/5 ページ)

標的型攻撃を予防し、企業の風評被害を防ぐサービスの提供をSecureWorks Japanが開始した。攻撃に至る予兆を捉えることで、実際の攻撃に備える時間的な余裕を生み出すという。

SecureWorks Japanは2017年4月11日、標的型攻撃の予兆を捉えることが可能な新サービス「エンタープライズ・ブランド・サーベイランス」に関する記者説明会を開催した。同社がサービスとして提供している「グローバル・スレット・インテリジェンス」と組み合わせて利用可能なサービスだ。記者説明会では、国産ソフトウェアを標的として利用するサイバー攻撃の解析結果と対応策についても紹介した。

「セキュリティ確保とは、ツールを導入することではない。利用可能な脅威情報である『スレット・インテリジェンス』を生かして将来の脅威を把握、事前に対処する仕組みが必要だ。当社は『明日起こるニュースを今日読む』ためのサービスを、2017年4月11日から顧客企業に提供し始めた」(SecureWorks Japanで代表取締役を務め、セキュリティ・エバンジェリストでもあるジェフ・モルツ氏)。

新サービスの特徴は、2つの観点に基づいてサイバー攻撃を捉えることだという。

「自社がどのような手法で狙われたかという技術的観点だけでなく、なぜ狙われたかというビジネス的な観点を持つ必要があり、当社の新サービスを利用すればこれが可能になる」(米SecureWorksでシニア・ダイレクターを務め、スレット・インテリジェンス&インシデンス・レスポンスコンサルティングであるジェフリー・カーペンター氏)

エンタープライズ・ブランド・サーベイランスは、特に規模の大きな企業に向いており、標的型攻撃に対応する。「インフラを扱う企業やペイメントを扱う企業が現在攻撃を受けやすくなっており、有効だと考える。既に東京周辺地域で、大企業15社から引き合いがある」(モルツ氏)。

これまで提供してきた「グローバル・スレット・インテリジェンス」とはサービス契約上独立しているものの、組み合わせることで二段構えの対応ができると主張する。

80人の技術者が攻撃者集団を解析

最新の標的型攻撃を予防するには、多数の情報を得て解析する必要があるという。SecureWorksは1日当たり2300億のイベントを収集、監視している。

「全世界で活動する攻撃者集団の実体を特定し、なぜ、何を、どのようにいつ攻撃しているかが分かれば、実際の攻撃が始まる前に防ぐことが可能になる」(カーペンター氏)。「これこそが将来のイベントを予測する『インテリジェントサービス』の強みだ」(モルツ氏)。

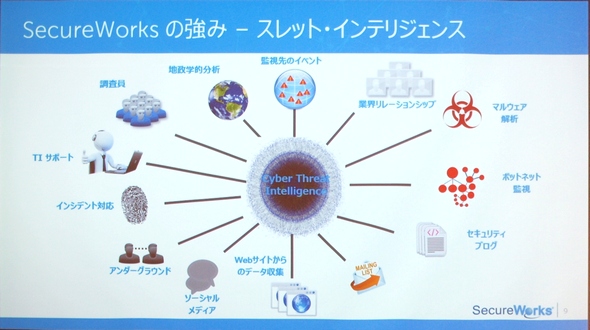

「一般企業が、(図1に示したような)情報をさまざまなソースから調べようとしても、社内に専門家集団を常時確保できないだろう。このような情報ソースを全て押さえている当社に任せて欲しい」(カーペンター氏)。同社が社内に抱える80人以上のリサーチャー(技術者)からなる対策チーム「CTU(カウンター・スレット・ユニット)」が一手に引き受ける。

CTUの活動には蓄積がある。同社が顧客に提供中のマネージドセキュリティサービスでは、攻撃グループごとに攻撃の目的や攻撃対象、攻撃手法やタイミングについての情報を得て、刻々と更新している。これまでは情報を公開せず、マネージドセキュリティサービス自体の改善に情報を用いていた。「グローバル・スレット・インテリジェンス」では、これらの情報を顧客ごとに直接提供する。

グローバル・スレット・インテリジェンスでは、顧客のネットワークを常時モニタリングし、インシデントに対応する。他の顧客で見つかった標的型攻撃で分かった情報も反映する。

その後、CTUが攻撃者の使う特定ツールや悪意のあるコードを分析する。さらに、ハッカー同士のコミュニティーやフォーラムを監視し、攻撃計画を把握する。

図1に示した包括的な知見を得るために各種の業界団体との連携も行う。「これだけの団体とリレーションを持つのは顧客企業単体では難しいだろう」(カーペンター氏)。

Copyright © ITmedia, Inc. All Rights Reserved.

「暗号化は効果的」と理解、それなのに投資の優先順位は「ネットワークセキュリティ」? 日本企業のギャップに警鐘

「暗号化は効果的」と理解、それなのに投資の優先順位は「ネットワークセキュリティ」? 日本企業のギャップに警鐘 日本企業のCEO、「デジタルやテクノロジーを最も重視する」意識が世界最低水準

日本企業のCEO、「デジタルやテクノロジーを最も重視する」意識が世界最低水準 「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点

「脆弱性情報」をどう扱うか――見つける人、流通させる人、対処する人、それぞれの視点 WordPress脆弱性発覚、その後の状況 4.7.2リリース時に脆弱性が公開されなかった理由

WordPress脆弱性発覚、その後の状況 4.7.2リリース時に脆弱性が公開されなかった理由 SecureWorksがAWS対象のセキュリティサービス、ビッグデータ解析と機械学習を活用

SecureWorksがAWS対象のセキュリティサービス、ビッグデータ解析と機械学習を活用