ネットワークの不調やセキュリティ侵害が詳しく分かる、フロー解析の力を最大限に生かすFlowmon:トラフィック解析と振る舞い検知を実現

ネットワークトラフィックの状態を詳しく調べるにはパケットキャプチャーが有効だ。だが、取得データが膨大になり、解析に負荷がかかる。SNMPを使うと解析に必要な情報の取得を簡素化できるものの、ユーザー単位やアプリケーション単位の情報は得られない。この2つの手法の良いとこ取りをしたのが、いまやネットワーク可視化をする際の第一選択肢となった感のある「フロー解析」技術だ。いつ、誰が、何をしたのかが分かる。「Flowmon」はフロー解析を用いて、ネットワークの突発的な事象を柔軟に分析できる他、振る舞い検知も実現し、社内外からのセキュリティ攻撃にも対応する。

今朝から社内ネットワークが不調だ。このようなとき、皆さんならどのような対応をとるだろうか。

pingやプロセス監視による死活監視はもちろん、syslogやSNMP(Simple Network Management Protocol)トラップによるイベント監視、CPUやメモリなどの性能監視、トラフィック監視などによる機器監視が役立つだろう。

中でもトラフィックの監視、解析はネットワーク全体の状態を把握し、安定稼働を維持する上で重要だ。長らくIT管理を担当してきた方であれば、使いこなしているツールもあるはずだ。しかし、本当にそれで十分なのだろうか。そのツールを使って、ネットワーク内で誰がいつ、どこで何をしたか、迅速に突き止め、トラブルシューティングへとつなぐことは可能だろうか。

フロー解析=SNMP監視とパケットキャプチャーの良いとこ取り

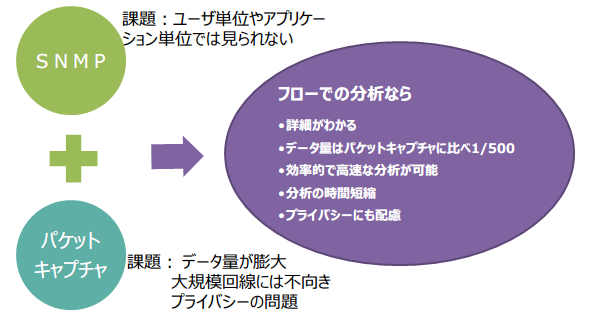

従来のネットワークトラフィックの解析手法は大きく2つある。SNMP監視とパケットキャプチャーだ。SNMP監視ではインタフェース単位でトラフィック総量を計測できる。しかし、ネットワークの用途が多様化、複雑化し、内部セキュリティ対策のニーズが高まる現在、インタフェース単位の監視だけでは、問題を引き起こしている端末を特定して対処することは難しくなってきている。ましてや「ユーザー単位やアプリケーション単位で対処しなければならない」となるとなおさらだ。結局は個別にパケットキャプチャーなどでデータを取得して、詳細な分析を行わなければならない。

反面、パケットキャプチャーは詳細な解析が可能だが、パケット全てを記録するのでログが膨大になる。ストレージを圧迫するため長期間のデータの保持には不向きだ。さらに、通常は問題が発生した時点でパケットのキャプチャーを始めるはずだ。そのため、本当に分析したい瞬間のデータをピンポイントで採取できない可能性も出てくる。

こうした課題に応えるべく開発されたのがネットワークトラフィックをフロー単位で解析するためのフロー計測技術である(図1)。中でも米Cisco Systemsが開発した「NetFlow(ネットフロー)」技術は、その汎用性もあり、複数のネットワーク機器ベンダーが自社製品に応用するなど、いまではフロー計測技術の業界標準となっている。

NetFlowデータ(フロー情報)には送信元/送信先IPアドレスやポート番号、プロトコル番号などが含まれている。共通するものを同一のフローとして見なして集約することで、ユーザー単位やアプリケーション単位など、さまざまな観点からトラフィックを識別できるようになり、詳細な解析が可能となる。

フロー情報を生成する際、パケットのペイロード(実データ)は破棄してヘッダ情報を利用してデータを記録する。そのためフロー化したデータの容量はパケットキャプチャーと比べて約500分の1になり、解析にかかる時間も数分程度と高速だ。まさに、SNMP監視とパケットキャプチャー監視の良いとこ取りをした手法だ。

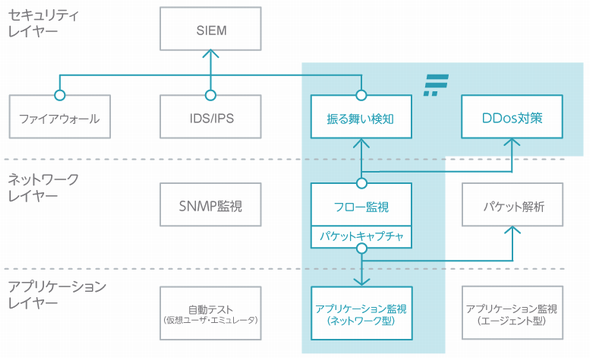

こうしたフロー解析に一歩踏み込み、アプリケーション単位での詳細解析、さらにはセキュリティ対策まで実現する次世代フロー解析製品がある。それが「Flowmon」シリーズだ(図2)。

フロー未対応の機器情報も取り込むFlowmon

Flowmonは、NetFlow、なかでもIPFIX(Flexible NetFlow)に最適化されたフロー解析ソリューションだ*)。オリゾンシステムズが国内総販売代理店として日本語へのローカライズなどを担っている。

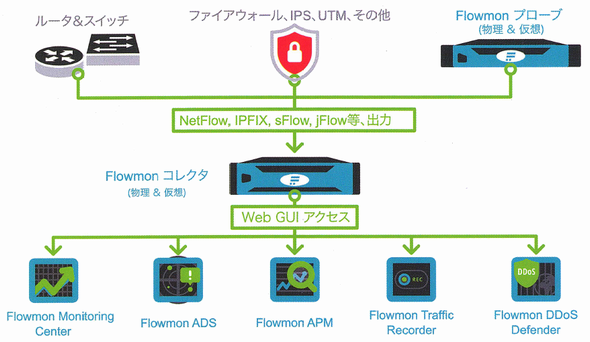

Flowmonは、2種類のハードウェアと複数のソフトウェアの組み合わせから成る。フロー生成専用機の「Flowmonプローブ」と、フロー統計情報を取得、保管して監視、分析する「Flowmonコレクタ」、そして拡張プラグインだ(図3)。

*) Flexible NetFlowはCisco Systemsが開発したNetFlowの進化版プロトコル。解析に必要な項目として任意に指定したものを収集し、目的に応じてアプリケーション可視化用、コアトラフィック監視用、セキュリティ監視用にそれぞれ振り分けられる。NBAR(Network Based Application Recognition)機能によってポート番号のほかL7データ、HTTPのURL、P2P、Skypeなどを識別できる。

図3 Flowmonの全体構成 ネットワーク機器(ルータやスイッチ、ファイアウォール、IPS、UTMなど)もしくはFlowmonプローブから生成されたフロー情報をFlowmonコレクタに蓄えて分析する。拡張プラグインを用いると、機能を追加できる

Flowmonプローブの特徴は対象のネットワーク環境を選ばないことだ。フロー情報を標準機能として生成できないネットワーク機器であっても、プローブを接続するだけでデータをフロー情報に変換できる。スイッチのミラーポート(SPAN)やTAPに接続してパケットデータを取り込み、フロー情報を自ら生成する。

Flowmonプローブを利用する場合は、ネットワーク機器側でフロー情報を生成する必要がないため、ネットワーク機器への負荷が減る。さらにFlowmon独自の拡張情報として、HTTPやDHCP、Samba、SQL、ネットワーク遅延などの情報を同時にフロー化することが可能となるため、さらに掘り下げたアプリケーショントラフィックの解析にも役立つ。10Mbps〜100Gbpsまでの回線速度に対応する各種モデルを用意し、SMBからISPまで幅広く対応する。さらに、Flowmonプローブには、Flowmonコレクタと同等の分析機能を有するミニコレクタ(ミニストレージ)を内蔵しているので、手始めの導入に適する。

Flowmonコレクタは、各種ネットワーク機器やFlowmonプローブが生成したフロー情報を集約、保存して監視・解析するための専用アプライアンスだ。ストレージ領域はRAID構成を採っており、冗長性と長期保存性を備えている。

拡張プラグインは複数ある。「ADS」の他、「Traffic Recorder」「Flowmon DDoS Defender」などだ*)。ADSはフロー情報から異常/不適切な振る舞いを監視、検知する機能だ。トラブルシューティング時の原因究明に役立つほか、マルウェア感染後の感染の横展開やC&C(Command&Control)サーバとの通信、データ窃取などの監視にも利用できる。

ネットワーク機器を資産として保有したくない顧客に向くサービスもある。Hyper-VとVMware、KVMに対応した「Flowmon仮想アプライアンス」だ。将来はAmazon Web ServicesとMicrosoft Azureにも対応予定だ。システムを仮想化環境に集約する企業が増える現在、環境の変化へ柔軟に対応していくことも同製品の魅力の1つだ。

*)Traffic Recorderは、リアルタイムでパケットキャプチャーを実行して解析に利用するための機能。Flowmon DDoS Defenderは、フロー情報からDDoS攻撃の兆候を検知、PBR(Policy-Based Routing)やBGP(Border Gateway Protocol)などの標準的なトラフィック制御プロトコルを使って他社の攻撃緩和製品に迂回させたり、BGP FlowSpecプロトコルを使って対応ルータにIPアドレスやポート番号、パケットサイズなどに基づく攻撃トラフィックの帯域制限や破棄を指示可能。

トラフィック解析と振る舞い検知を兼ね備えたFlowmon

Flowmonのもう1つの特徴は「トラフィック解析」と「振る舞い検知」という異なる機能を1つの製品にまとめ上げたことだ。次に、この2つの機能について、もう少し詳しく見ていこう。

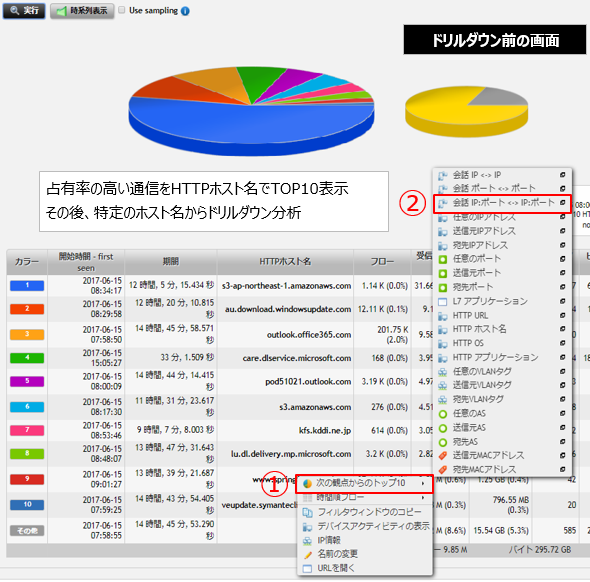

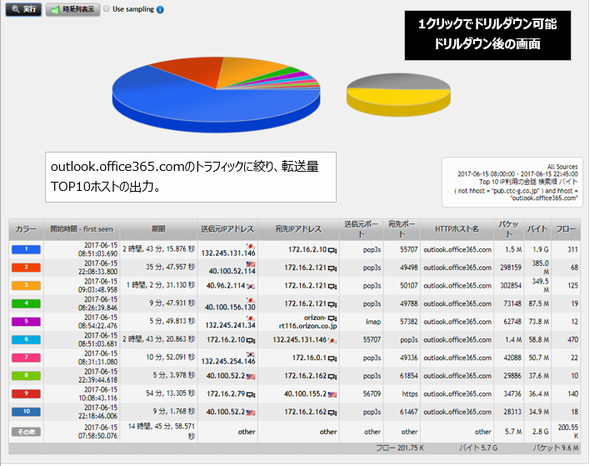

トラフィック解析というと、データの定義付け後、定型分析のみを実行する製品が多い。Flowmonでは、任意に設定した「プロファイル」で全体像を把握、そこから詳細情報へ簡単にGUI上でドリルダウンできることが特徴だ(図4)。

見たい情報を自由にドリルダウンできるとどのようなメリットがあるのだろうか。想定していなかったインシデントや突発的な事象に対して対応できることだ。定型フォーマットに従った解析しかできない製品では対応できない。

例えば冒頭に挙げた課題だ。出社するとインターネットが重いという苦情が上がってきた場合である。対象の拠点のみをフィルタしたグラフで9〜10時のデータをマウス選択、解析基準などを選んで解析を実行すればよい。その期間に最も帯域を消費しているIPアドレスやポート番号が分かったら、その時点でほとんどの場合、ユーザーと利用しているアプリケーションまたはサービスを特定できる。その後、ユーザーに直接事情を聴いて対策を講じることが可能だ。

こうしたFlowmonの特徴は、顧客の現場で効果が証明されている。某大手ゲーム制作会社では開発部門とテスト部門などでやり取りされるデータが数十GBに及ぶことがあり、1日に何回かやり取りが発生するたびに帯域が食いつぶされ、拠点間通信が止まったり遅くなったりする現象が発生していた。Flowmonを導入した結果、大容量トラフィックの発生元を瞬時に特定でき、対応できるようになった。さらに一時的なバーストトラフィックなのか、ネットワーク帯域の増強が必要なのかといった判断にも効果を上げている。

図5ではトップ画面のダッシュボードを開き、分析をこなす流れを動画で紹介した。ダッシュボードには、拠点ごとや指定した拠点のメールトラフィック、任意のMACアドレスで発生しているトラフィックなど、あらかじめ登録した解析基準に基づいた結果が表示される。さらに詳しい内容を表示するには、プロファイルでフィルタリングするか、ダッシュボード上の気になるデータや集計期間を選択後、右クリックでメニューを表示し、ドリルダウンしていく。

Flowmonでは生の全フローデータをGUI上で確認、解析できる。検索や抽出も自由だ。通信ログをCSVに出力して時系列に整理するといった操作が、Excelを使わずにできる(図5)。

未知のウイルスや内部犯行にも対応可能な振る舞い検知

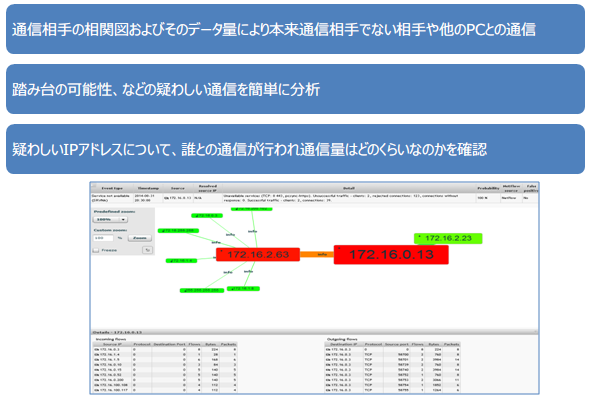

もう1つの振る舞い検知は、先ほど紹介したADS拡張プラグインを実装することで実行できる(図6)。

振る舞いの定義は50種類ほどあり、新しい攻撃手法などが見つかり次第、随時バージョンアップで追加される。定義自体は変更できないが、それぞれの細かいパラメータはユーザー設定が可能だ。シグネチャの検知ではなく、普遍的に望ましくないといわれる振る舞いパターンとの比較をベースとした検知のため、シグネチャに対応していない標的型攻撃や未知のウイルス・亜種ウイルスにも対応できる。

フロー生成ポイントがそのまま監視ポイントとなるため、外部からの攻撃以外に、内部から外部、または内部犯行への対応にも役立つ。フローの証跡ログとインシデントを結び付けることができるので、禁止されているネットワークアプリケーションの利用やアクセス権限のない端末からのデータへのアクセスなど、社内ポリシー違反の観点から内部セキュリティを強化することが可能だ。

ネットワークのための監視カメラとして役立つ

フローベースのトラフィック解析とセキュリティ対策機能の両方を備えたツールは、さほど多くない。Flowmonを開発したのは近年中央ヨーロッパのシリコンバレーと呼ばれIT分野の成長が著しいチェコのFlowmon Networks。全フローデータをもとに自由に解析できる柔軟性やセキュリティ対策への活用の応用性、低価格などが高く評価され、「まさにネットワークのための監視カメラ」と欧州ではトップシェアを誇る。

オリゾンシステムズは、物理アプライアンスと仮想アプライアンスの両方で障害対応やオンサイト保守など各種保守サポートを提供している。物理アプライアンスのハードウェア障害については、パートナーである国内のハードウェア保守業者から提供される。

2017年6月以降、より解析機能を高めた新バージョンもリリースされている。新バージョンではアプリケーション層(レイヤー7)の情報をFlowmonプローブでフロー化し、より詳細なトラフィック解析へとつなげることができる。例えばこれまでのフロー解析では端末AがファイルサーバBにアクセスしている様子を分析できたが、新バージョンではアクセスしているファイル名やファイルパスなどの情報が取得できるようになる。

長い間使い続けているからといって、そのネットワークツールが“正解”とは限らない。フロー未対応機器をも救い上げてネットワーク内の通信の流れを完全可視化し、障害特定やセキュリティ対策に役立つFlowmon。ぜひその実力を確かめていただきたい。

Copyright © ITmedia, Inc. All Rights Reserved.

関連リンク

提供:オリゾンシステムズ株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2017年7月29日