Androidのユーザー補助サービスを悪用する初のランサムウェア「DoubleLocker」が登場:データを暗号化し、デバイスもロックして身代金を要求

ESETは、Androidのユーザー補助サービスを悪用する初のランサムウェア「DoubleLocker」を発見した。偽のAdobe Flash Playerとして配布され、感染するとデータを暗号化してデバイスをロックし、ビットコインを要求する。

スロバキアのセキュリティ企業ESETは、Android OSのユーザー補助サービスを悪用するランサムウェア「DoubleLocker」を発見した。データを暗号化し、デバイスもロックするというもので、同社は2017年10月13日(現地時間)、公式ブログでこのランサムウェアの詳細を解説した。以下、内容を抄訳する。

ESETの製品で「Android/DoubleLocker.A」として検出されるこのランサムウェアは、ネットバンキングユーザーを狙ったトロイの木馬プログラム「Android.BankBot.211」の基盤部分をベースにしている。Android.BankBot.211は、Android OSのユーザー補助サービスを悪用することで知られる。だが、DoubleLockerはこのプログラムとは異なり、Androidデバイスユーザーのバンキング資格情報の入手と、アカウントの消去に関連する機能は持っていない。

代わりに、DoubleLockerはデバイスのPINを変更し、被害者がデバイスにアクセスできないようにする。また、デバイス内のデータも暗号化してしまう。これらの機能の組み合わせは、Androidエコシステムでこれまでに類を見ないものだ。

「DoubleLockerはバンキングマルウェアに由来しているので、“ランサムバンカー”とでも呼べそうだ。2段階で動作するこのマルウェアは、まず銀行やPayPalのアカウントを消去しようとし、続いてデバイスとデータをロックして身代金を要求する。われわれは、こうしたDoubleLockerのテスト版が実際に出回っているのを2017年5月に発見した」と、DoubleLockerを発見したESETのマルウェア研究者、ルーカス・ステファンコ氏は述べている。

DoubleLocker

DoubleLockerはAndroid.BankBot.211と同様に、主に、改ざんされたWebサイトから「偽のAdobe Flash Player」として配布される。

このプログラムは起動されると、ユーザー補助サービス「Google Play Service」にアクティベーションを要求する。ユーザー補助のパーミッションを取得すると、それを使ってデバイスの管理者権限を有効化し、自身をデフォルトのホームアプリケーションに設定する。これらはユーザーの同意なしで可能だ。

「自身をデフォルトホームアプリ(ランチャー)に設定することが、このマルウェアが作動し続けるための仕掛けとなっている。ユーザーがホームボタンを押すごとに、ランサムウェアがアクティベートされ、デバイスはロックされる。ユーザー補助サービスを使っていることから、ユーザーは、ホームボタンを押すことでマルウェアが起動されていることを把握できない」(ステファンコ氏)

デバイスとデータをロック

DoubleLockerはデバイス上で実行されると、身代金を要求する2つの口実を作る。

1つは、デバイスのPINを変更し、被害者がデバイスを使えないようにすることだ。新しいPINにはランダム値が設定され、これはどこにも保存または送信されない。身代金が支払われると、攻撃者はリモートでPINをリセットし、デバイスを使えるようにする。

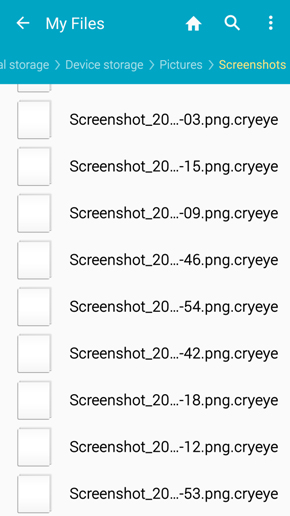

もう1つは、デバイスのプライマリーストレージにある全てのファイルの暗号化だ。DoubleLockerはAES暗号化アルゴリズムを使って暗号化し、ファイルに「.cryeye」という拡張子を付ける。

「残念ながら、暗号化は適切に行われ、攻撃者から暗号鍵を受け取らない限り、ファイルを復元する方法はない」(ステファンコ氏)

身代金は0.0130 BTC(ビットコイン。本稿執筆時で約54ドル相当)に設定されており、24時間以内に支払う必要があるというメッセージがデバイスに表示される。だが、身代金が支払われなくても、データは暗号化されたままであるものの、削除されるわけではない。

除去する方法

ユーザーは身代金要求メッセージで、DoubleLockerの削除やブロックに関して、「このソフトウェアがないと、あなたのファイルは二度と復元できない」と警告を受ける。攻撃者は、“このソフトウェア”の削除を防ぐため、ウイルス対策ソフトウェアを無効にすることをユーザーに勧めてくる。

「この攻撃者のメッセージは無意味なアドバイスだ。デバイスに高品質なセキュリティソリューションをインストールしているユーザーは、DoubleLockerの感染を免れる」(ステファンコ氏)

DoubleLockerをデバイスから除去する唯一の有効な選択肢は、工場出荷時設定にリセットすることだ。ただし、root化されたデバイスは、DoubleLockerがアクティベートされる前にデバッグモードだった場合に限り、PINを元に戻す方法がある。

それは、ユーザーが「ADB」(Android Debug Bridge)でデバイスに接続し、AndroidでPINが保存されるシステムファイルを削除する手段だ。これにより、画面ロックが解除され、ユーザーはデバイスにアクセスできるようになる。さらに、セーフモードで操作して、マルウェアのデバイス管理者権限を無効化し、マルウェアをアンインストールできる。デバイスの再起動が必要になることもある。

ただし、デバイスに保存されていたデータについては、前述のように、復元する方法はない。

「DoubleLockerは、モバイルユーザーが高品質なセキュリティソリューションをインストールしておき、定期的にデータをバックアップしておくべき新たな理由になる」(ステファンコ氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェア(Ransomware)

ランサムウェア(Ransomware)

「WannaCry」など、最近急速に被害が拡大しているランサムウェア。ユーザーデータを「人質」にとって身代金を要求するその“手口”とは? その事例や被害額、対策は? 90秒の解説動画も追加! ランサムウェアの7つの俗説を「ファクトチェック」する

ランサムウェアの7つの俗説を「ファクトチェック」する

WannaCryをきっかけに、ランサム攻撃は多くの企業や組織の注目を集めるようになった。だが、ランサムウェアとはどのようなものなのか、対策はどうすればいいのかといった点については、必ずしも正しいとは言えない俗説が流布している。そこで、7つの俗説を「ファクトチェック」する。 「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「言葉では言い表せない絶望感だった」――ランサムウェア被害者が語る

「サイバー攻撃者の手法」を解説する本連載。今回はその「外伝」として、ランサムウェア被害者へのインタビューをお届けする。感染に気付いてから復旧に至るまでの“ランサムウェア被害の生々しい実態”をぜひ知ってほしい。