連載

Windows Server 2016によるオンプレミスとクラウドサービス間でのSSO環境の構成:AD FSを使ったSaaSとのSSO環境構築(2)(2/3 ページ)

業務で活用が増えている「SaaS」。そのまま使うのではなく、ID管理システムと連携することで、ユーザーの利便性は上がり、システム管理者は運用管理が容易になる。本連載では、AD FSを使ったSaaSとのシングルサインオン環境の構築方法を説明する。

Office 365へアクセスするときのAD FS 2016の認証フロー

AD FS 2016の構築時や、障害が発生し問題を切り分けるときに、AD FS 2016とOffice 365のSSOを実現する認証の順序を理解しておくと、対応しやすくなります。

認証フローは、社内からアクセスする場合と社外からアクセスする場合で異なります。それぞれのパターンで認証フローを説明します。

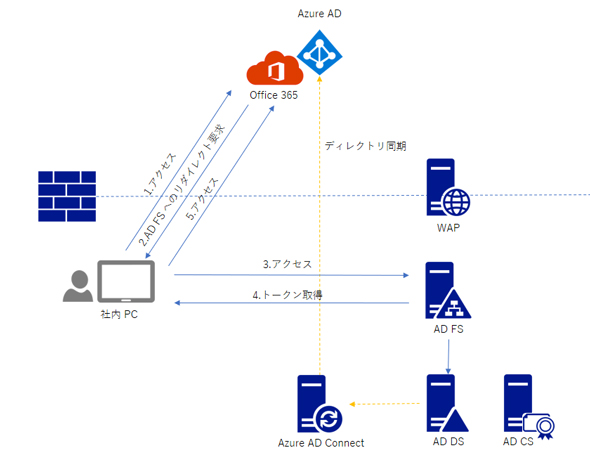

社内からOffice 365へアクセスするときのAD FS 2016の認証フロー

社内からOffice 365へアクセスするときの認証フローは以下の通りです。

- クライアントからOffice 365へアクセスする

- クライアントへAD FSへのリダイレクト要求が返される

- クライアントは、リダイレクト要求によりAD FSへアクセスする

- クライアントへAD FSよりトークンが返される

- クライアントは、トークンを使用して、Office 365へアクセスする

「3.」「4.」の手順で、AD FSとAD DS間で認証が行われ、AD FSからクライアントへのトークン発行が許可されます。

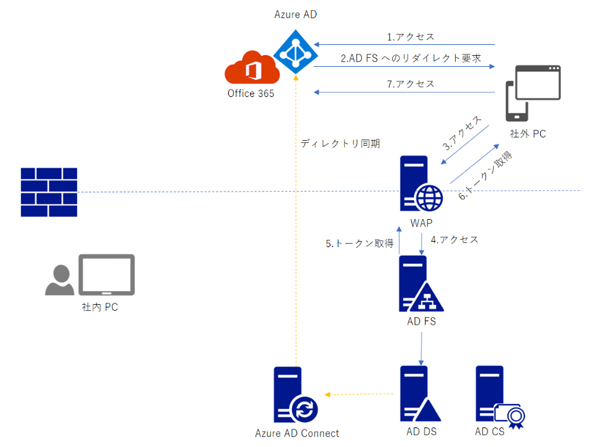

社外からOffice 365へアクセスするときのAD FS 2016認証フロー

社外からOffice 365へアクセスするときの認証フローは以下の通りです。

- クライアントから、Office 365へアクセスする

- クライアントへAD FSへのリダイレクト要求が返される

- クライアントは、リダイレクト要求によりWAPへアクセスする

- WAPは、AD FSへアクセスする

- WAPへAD FSよりトークンが返される

- クライアントへWAPよりトークンが返される

- クライアントは、トークンを使用してOffice 365へアクセスする

「4.」「5.」の手順において、AD FSとAD DS間で認証が行われ、AD FSからWAPへのトークン発行が許可されます。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

業務で活用が増えている「SaaS」。そのまま使うのではなく、ID管理システムと連携することで、ユーザーの利便性は上がり、システム管理者は運用管理が容易になる。本連載では、AD FSを使ったSaaSとのシングルサインオン環境の構築方法を説明する。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。 クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

クラウド時代のセキュリティ担保にはActive Directoryフェデレーションサービスが必須となる?

Windows Server 2003 R2で初めて登場した「Active Directoryフェデレーションサービス(AD FS)」。Windows Server 2012 R2以降は、スマートフォンやタブレット、クラウドアプリのビジネス利用を促進する重要な役割を担うようになりました。