2018年のサイバーセキュリティ脅威はどうなる?:特集:セキュリティリポート裏話(7)(1/2 ページ)

2018年は前年に引き続き、ランサムウェアやIoTを用いた攻撃の脅威がそのまま残るというのが各社に共通する予測です。2018年はサプライチェーン攻撃や仮想通貨に関連した攻撃、ビジネスメール詐欺(BEC)が拡大する可能性があります。AIを利用した新種の攻撃を示唆するセキュリティ企業もありました。

死守すべきデータを判断し、基本的な対策を施す

2018年は年明け早々、Intelなど複数のベンダーが提供するCPUに、メモリ情報を盗み取られる恐れのある脆弱(ぜいじゃく)性が報告されました。まさに今、アップデートや検証などの対応に追われている管理者もいらっしゃると思います。2018年もさまざまなインシデントが起こるでしょう。その際に参考になるのは、過去の出来事です。

2017年を振り返ると、さまざまなセキュリティインシデントが発生し、Web媒体のみならず、新聞やテレビといったマスメディアでも当たり前のように報じられた1年でした。中でも多くの人の記憶に残っているのは、2017年5月に発生した「WannaCry」を皮切りとしたランサムウェアのまん延と、IoT機器をターゲットにしたbotネット「Mirai」亜種の流行ではないでしょうか。

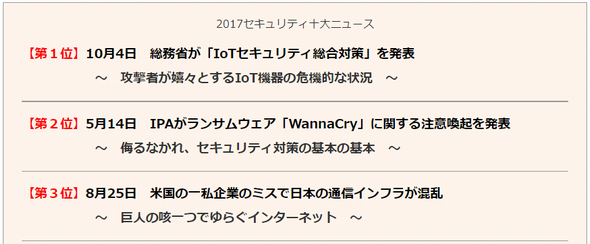

日本ネットワークセキュリティ協会(JNSA)が2017年12月25日に公開した「JNSA 2017 セキュリティ十大ニュース」(http://www.jnsa.org/active/news10/index.html)でも、この2つのトピックが1位と2位に挙げられました(図1)。特筆すべきポイントは、この2つのトピックは、2016年の十大ニュースでもツートップを占めていたことです。

感染したPCを利用できない状態に陥れ、「元の状態に戻してほしければ金銭を支払え」と要求してくるランサムウェアは、昔から存在していました。しかし近年、画面をロックして操作できない状態にするだけでなく、データを暗号化したり、さらにデータ破壊などの致命的なダメージを与えたりと、次第に喜ばしくない方向へと「進化」しています。ビットコイン(Bitcoin)のように匿名で金銭を支払い可能な仮想通貨技術の登場や、金銭を支払うだけで容易にオリジナルのランサムウェアを作成できる「Ransomware as a Service(RaaS)」の存在も、この傾向を後押ししています。

WannaCryは、Microsoft Windowsの幅広いバージョンに存在する脆弱性(MS017-010)を悪用し、同一ネットワーク内でワーム的に感染します。ユーザーがファイルを操作しなくても拡散するため、海外のみならず国内でも、医療機関、流通業、製造業などの複数の企業に影響を及ぼしました。メディアでも大いに報じられ、印象に残った方も多かったのでしょう。マカフィーがまとめた「2017年のセキュリティ事件に関する意識調査」でも、ランサムウェアは10大セキュリティランキングの1位に掲げられています。

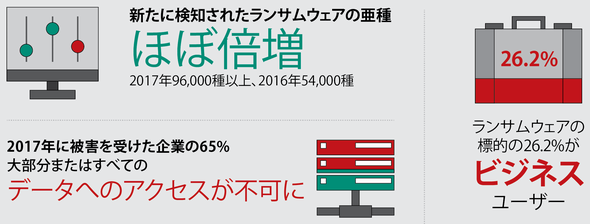

その後も、6月の「Petya」、10月の「Bad Rabbit」といった具合に新たなランサムウェアが登場しました。ただ、ロシアのカスペルスキーによると、意外なことにランサムウェアの新ファミリーの種類は減少し、攻撃に遭ったユーザー数も2016年の約150万人から大幅に減り、約95万人だったといいます。

だからといって、被害が深刻ではなかったとはいえないでしょう。なぜなら、ランサムウェアの26.2%が企業などビジネスユーザーを狙っており、しかも2017年にランサムウェアの被害を受けた企業や組織の65%が「データの大部分あるいは全データにアクセスできなくなった」と答えているからです(図2)。RDP(Remote Desktop Protocol)などを用いたリモートデスクトップなど、企業で利用されているサービスを感染経路とするランサムウェアも増えています。ビジネス継続という観点からは、むしろリスクは増大したかもしれません。こうした考察を踏まえてカスペルスキーはランサムウェアを、2016年に引き続き「最重要トピック」に位置付けています。

セキュリティ団体やベンダーが呼び掛けている通り、「パッチの適用」「バックアップの取得」といった基本的なセキュリティ対策の徹底が重要になるでしょう。

WannaCryのまん延は、業務アプリケーションとの互換性の問題で、あるいは検証のための時間や予算を確保できないために、やむを得ずパッチを適用していない状態にある端末が多々存在する、という現実を突きつけるものでもありました。こうした現状を踏まえた上で、「最終的に何を死守するのか」「何を諦めるのか」という判断も含め、ネットワーク隔離など次善の策を検討する必要があるでしょう。

2016年に続き深刻化するIoTセキュリティ

JNSAの十大ニュースで1位となったのが、Mirai botネットへの対策を視野に入れた、総務省の「IoTセキュリティ総合対策」の発表でした。

Miraiの大規模攻撃は2016年10月に起きました。家庭用ルーターやネットワークカメラなどにデフォルトで使われることの多いIDとパスワードの組み合わせを用いて侵入し、感染します。こうして構築されたbotネットにより、海外のサイトが大規模なDDoS攻撃を受けた事件が注目され、対策の必要性が浮上しました。PCを宿主としていたbotネットの時代とは比べものにならない規模の攻撃、最大で620Gbpsを超えるというDDoS攻撃です。

なぜ、この問題が2017年に引き続き主要な脅威として取り上げられたのでしょうか。理由の1つは、Miraiのソースコードが公開され、それを基に複数の亜種が次々と登場し、IoT機器や組み込み機器へ感染し続けているからです。ごく最近、JPCERTコーディネーションセンター(JPCERT/CC)が公表した注意喚起によると、2017年11月から、ロジテック製など複数のブロードバンドルーターの脆弱性を悪用して拡散するMirai亜種の通信が国内でも多数観測されています(https://www.jpcert.or.jp/at/2017/at170049.html)。

もう1つ、理由が考えられます。組み込み機器やIoT機器では、PCに比べ、アップデートやパッチの適用作業が困難な状態にあります。PCの世界では、Microsoftをはじめとする多くのベンダーがパッチ更新を呼び掛け、数クリックで更新できる仕組みを長年かけて整えてきました。組み込み機器やIoT機器、コネクテッドデバイスでは違います。ベンダーのWebページで告知されているものの、ネットワークを通じて自動的にアップデートを配布する仕組みまでは整っていません。ユーザー側もどうすればアップデートできるか知らない方が大半でしょうし、そもそもハードウェアという形にとらわれ、アップデートの必要性すら認識していないかもしれません。

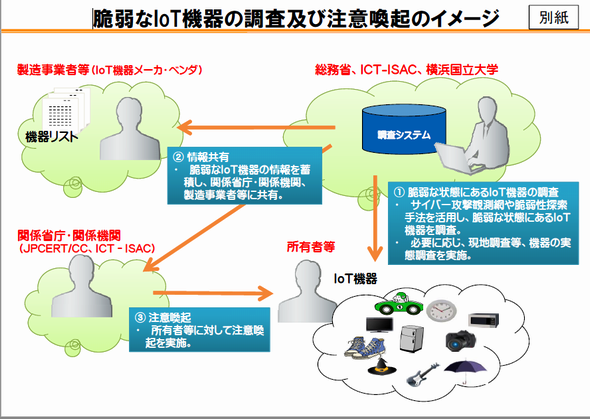

こうした状況を踏まえて、総務省は2017年9月、ICT-ISACと連携してIoT機器の脆弱性調査を開始しました。脆弱性について所有者には注意喚起を、機器製造者に情報提供を行う仕組みを通じて、既に流通中の機器への対策を試みています(図3)。さらに今後、セキュリティ上の基準を満たしたIoT機器(組み込み機器)の認証制度を設け、これから市場に出荷される製品について、一定レベルのセキュリティを担保する仕組みを検討しています。こうした取り組みを通じて、かつてPCの世界で起こった苦い経験が繰り返されないことを期待したいものです。

他にJNSAの十大ニュースでは、無線LAN通信プロトコル「WPA2」の「KRACKs」が、脆弱性情報を適切に見極めることの重要性という文脈で挙げられています。また、若年層がサイバー犯罪に手を染め、逮捕された事件も強い印象を残したようです。

関連リンク

JNSA、JNSA 2017 セキュリティ十大ニュース

http://www.jnsa.org/active/news10/index.html

カスペルスキー

http://www.kaspersky.co.jp/about/news/virus/2017/vir21122017

http://www.kaspersky.co.jp/about/news/virus/2017/vir06122017

マカフィー、2017年の10大脅威

https://www.mcafee.com/jp/about/news/2017/q4/1211-01.aspx

Copyright © ITmedia, Inc. All Rights Reserved.