金融ISAC、みずほFGが語る「サイバークエスト」とは何か――金融庁や県警、JPCERT/CCなど81社、110人が参加:@ITセキュリティセミナー2018.2

@ITは、2018年2月7日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「サイバークエスト 〜金融史上最大の情報漏えい事件 緊迫の一部始終と教訓〜」の内容をお伝えする。

@ITは、2018年2月7日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「サイバークエスト 〜金融史上最大の情報漏えい事件 緊迫の一部始終と教訓〜」の内容をお伝えする。

基調講演では、金融ISAC(Information Sharing and Analysis Center)で専務理事/CTOを務め、「サイバークエスト」の仕掛け人、鎌田敬介氏と、参加者の“敵”となる攻撃者役を務めたみずほフィナンシャルグループ データマネジメント部 サイバーセキュリティチーム 宮内雄太氏が登壇。@IT編集部の宮田健氏をファシリテーターとして、イベントの紹介を交えたディスカッションが行われた。

リアルなインシデントを体験できるサイバークエスト

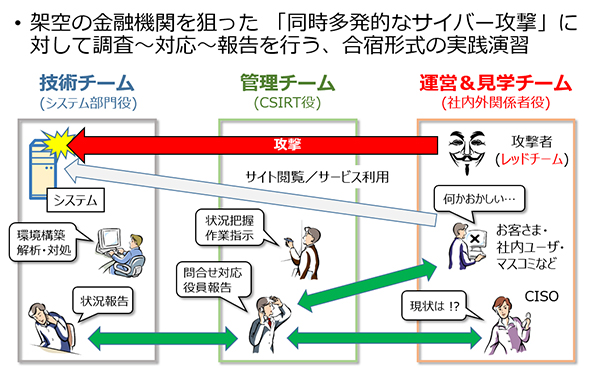

サイバークエストとは、架空の金融機関を狙った「同時多発的なサイバー攻撃」に対して調査から対応、報告までを行う、合宿形式の実践演習だ。

2017年11月、全国81の金融機関から約110人が参加して“リアル”なサイバー攻撃演習を実施する「サイバークエストII」が実施された。2015年の「サイバークエスト0」、2016年の「サイバークエストI」に引き続き、3回目のイベントとなる。

サイバークエストIIは、参加者81社、110人を数え、金融庁や千葉県警、茨城県警、JPCERT/CCから特別ゲストを招き、過去2回と比べてもずいぶん大きなイベントとなった。

「リアルなインシデント体験を目指したサイバークエストIをベースに、システムやシナリオを練りました。いかに想定外のことが連続するか、現実とのギャップを知ってもらうこと、そして自らに何が不足しているのかを理解してもらうことなどが目的です。さらに運営・レッドチームも主催者として参加することで、その経験を基にレベルアップしてもらいます」(鎌田氏)

リアルな経験こそがインシデント対応で生きる

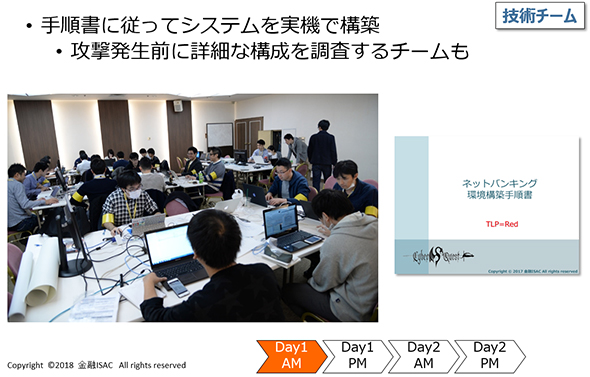

サイバークエストのレッドチームは、システムの開発と攻撃シナリオの策定、さらに実際のシステムへの攻撃を担当した。金融ISAC会員企業の社員が務め、IIでは10人が参加した。2017年3月から11月にかけてボランティアで準備を進めたという。

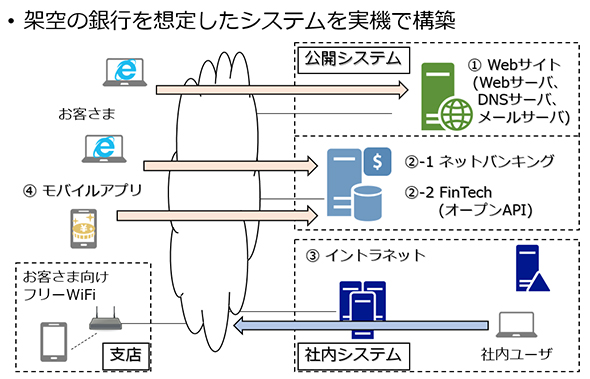

「中古のサーバやネットワーク機器を入手して、架空の銀行を想定したシステムを実機で構築しました。WebやDNS、メールなどコーポレートサイトの運用に必要なサーバ群、ネットバンキングのシステムやモバイルアプリでアクセスするFinTech向けのAPIなど、オープンソースソフトウェアを活用しつつ、必要なところはスクラッチで開発しました。社内システムやクライアントPCを含むイントラネット、支店を想定した顧客向けフリーWi-Fiなども用意して、できる限り実環境に近いものをゼロから作り上げたのです。内線電話やメール、チャットなどのコミュニケーション手段も完備しました」(宮内氏)

シナリオは、金融業界特有のシナリオとして、不正送金(フィッシングサイト経由の認証情報窃取)、金融業界に限らないシナリオとして、WebサイトへのDoS攻撃、社外への情報漏えい、ランサムウェア感染など20本ほどが用意された。

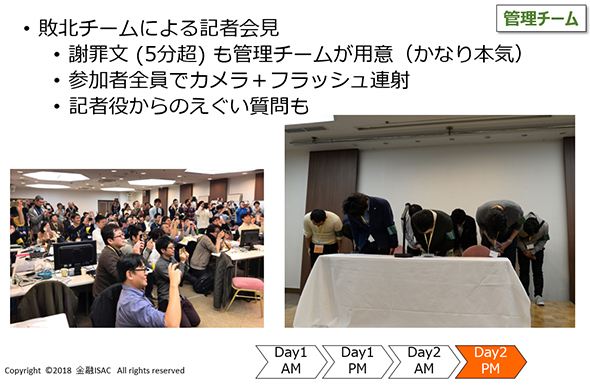

不正送金やフィッシング詐欺、マルウェア感染など、リアルタイムに進行するインシデントに、多くの参加者が大わらわ。ケンカに見えるほどの激しい議論も交わされていたという。

イベント後の参加者アンケートでは、「教科書に書かれているような内容をリアルに体験できた」という意見が多かったそうだ。過去には「リアルな経験によって説得力が増して、経営者との話し合いに役立った」という声もあった。

その中でも鎌田氏は、「正しい答えはなく、答えは自分で考えて見つけるべきもの」「目の前のことを他人任せにしないことの重要さを知った」という意見に注目。「知識は本でも得られるが、それが足りているのか、どう生かすかといった判断には経験が必要。だからなるべくつらい思いをしてもらっています。2018年度実施予定のサイバークエストIIIにはつらい入隊試験をパスして新たにレッドチーム2人が加わり、既に活動を開始しています」とまとめた。

また宮内氏も「ぜひ手を挙げて参加してほしい」と述べ、技術チームとしても管理チームとしても、運営チームとしても、さまざまなリアルな経験ができること、また経験こそがセキュリティ対策/インシデント対応に役立つことを示唆した。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム

脆弱性にまみれた世界で戦う人たち――バグハンター、CSIRT、レッドチーム

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ第2回は、脆弱(ぜいじゃく)性に関する講演を中心に紹介する。 中部電力、GEデジタルなどはIoT、制御システムのセキュリティ対策にどう取り組んでいるのか

中部電力、GEデジタルなどはIoT、制御システムのセキュリティ対策にどう取り組んでいるのか

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ最終回は、IoT、制御システム向けセキュリティの講演を中心に紹介する。 手加減無用の実践的サイバー演習で弱点の洗い出しを、PwC

手加減無用の実践的サイバー演習で弱点の洗い出しを、PwC

PwCサイバーサービスは2016年4月12日、サイバーキルチェーンに基づいて疑似的なサイバー攻撃を仕掛け、インシデント対応体制や計画が機能しているかどうかを検証する「レッドチーム演習」について説明した。