中部電力、GEデジタルなどはIoT、制御システムのセキュリティ対策にどう取り組んでいるのか(1/5 ページ)

ランサムウェア「WannaCry」のインパクトが記憶に新しい中、ウクライナやロシアを中心に感染を広げた「NotPetya」が登場した直後の開催となった、2017年6月の@ITセキュリティセミナー。レポートシリーズ最終回は、IoT、制御システム向けセキュリティの講演を中心に紹介する。

@ITは、2017年6月に「@ITセキュリティセミナー」を開催した。本稿では、レポートシリーズ最終回として、IoT、制御システム向けセキュリティの講演を中心に紹介する(前回記事)。

レポート一覧(クリックで各セッションレポートに移動)

- サイバー攻撃でも電気は止めない――中部電力の意気込みと取り組み

- もはやカイゼンでは不十分。「インダストリアルインターネット」を実践するためのセキュリティ――GEデジタル

- スマート工場の実現には製造システムセキュリティが必要不可欠――パナソニック

- IoT時代に実現すべきセキュア開発ライフサイクル――日本シノプシス

- IoTで製造業はソフトウェア&サービスビジネスへ――ジェムアルト

- 制御システムのセキュリティ対策、3つのポイント――日立ソリューションズ・クリエイ

- モバイルのセキュリティ対策はMDMだけでは不十分――モバイルアイアン・ジャパン

- 制御系システムと社内ネットワークの情報を一元集約――EMCジャパン(RSA)

サイバー攻撃でも電気は止めない――中部電力の意気込みと取り組み

中部電力は、愛知、長野、岐阜、三重、静岡の中部地域に電力を供給する電力会社である。社会インフラの1つとして、安定的なサービスを提供しなければならない、電力供給をストップしてはならないという点で、他の一般企業とは異なる大きな責務を負っている。

昨今では、社会インフラを狙うサイバー攻撃が、この責務を脅かす存在として注目されている。

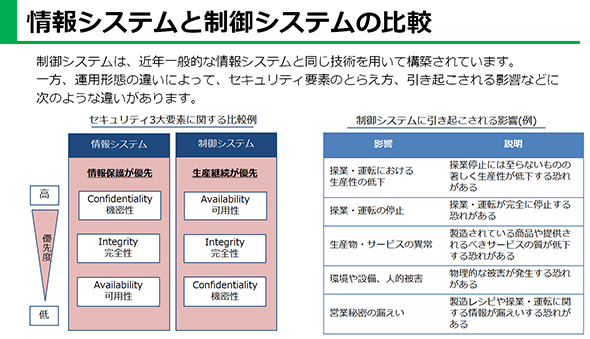

電力会社が保有する「制御システム(OT)」は、一般的な「情報システム(IT)」とは全く異なる用途・要件で稼働するものだ。そのため、情報システムのセキュリティ対策を制御システムへ当てはめることが難しい局面も多々ある。

2016年の「G7伊勢志摩サミット」開催を受けて、セキュリティ対策の強化を求められた中部電力が、グループのIT会社である中電シーティーアイ、“レッドチーム演習”のようなセキュリティ専門サービスを提供するPwCサイバーサービスと共同で、どのような対策を行ったのか。

基調講演の1つ『中部電力×レッドチームエンジニア 確実に電力を供給する――たとえサイバー攻撃を受けたとしても』では、中部電力 情報システム部 総括・企画グループの澤井志彦氏、中電シーティーアイ 情報セキュリティ対策室の永野憲次郎氏、PwCサイバーサービス サイバーセキュリティ研究所 所長の神薗雅紀氏をパネリストに、PwCコンサルティング サイバーセキュリティ&プライバシー ディレクターの林和洋氏がモデレーターとしてパネルディスカッションが開かれた。

迫るサミット開催。短期間での対策強化

ディスカッションの冒頭で林氏は、ITとOTとでは、取り組み方や考え方が大きく異なる点を指摘した。

危機管理を例に取れば、ITが情報保護──つまり機密性を最も重視するのに対して、OTは生産継続──可用性を最も重視する。ライフサイクルも、ITの3〜5年に対し、OTは15〜30年。OTは、パッチの適用や設定変更も、ITほど容易に実行することはできない。こうした違いを認識し、現状をしっかり把握した上で、制御システムのセキュリティ対策を検討・実施していかなければならない。

伊勢志摩サミットへの対策が求められた当初、澤井氏は、部門を超えた横串の話し合いが必要だと考えた。時間はかかったが、初めての会議を行うことができ、そこから同氏のセキュリティ対策強化が始まったという。ポイントとなったのは、経営陣の理解だ。「サイバー攻撃者は最先端の技術を持っている」ことを理解し、澤井氏ら“シロウト”では太刀打ちできない、PwCのようなプロフェッショナルに任せるべきだと判断した。

問題は半年ほどの期間しかないことだった。対策を支援する神薗氏は、40年以上のライフサイクルで稼働する電力設備に対して、短期間でできることは少ないと考え、現状の把握と攻撃やトラブルに気付く方法、その対処方法の検討・策定に集中したという。経営層には、サイバー攻撃の実例や米国電力会社の事例を紹介して納得してもらった。フルスクラッチで(安全な)マルウェアを作成し、どれほど危険であるかを示したほどだ。

CSIRTの設置とサイバー演習で全てのプレイヤーを強化

非常に短期間ではあったが、中部電力はCSIRTの設置と、PwCのレッドチーム演習によるトレーニングまでこぎ着けた。

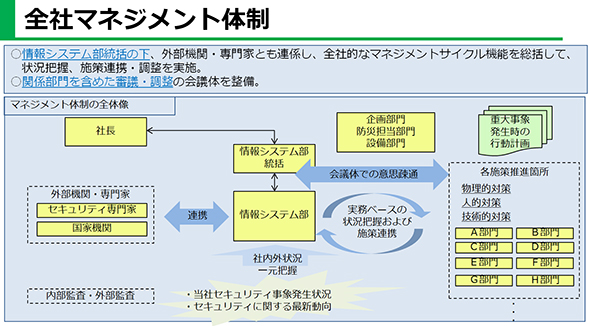

CSIRTの運用を担当する永野氏は、「形から入ることも必要」としながらも、防災や設備、企画などを担当する部門も巻き込んで、従来の自然災害が中心であった危機管理体制に、サイバー攻撃の脅威も盛り込めるようにしたという。現在は、24時間365日のSOC監視体制を敷いて、サイバー攻撃に備えている。

永野氏は、「組織体制だけではなく人、経営者や実務者の経験や理解も必要だ」と指摘する。例えば、システム実務者とセキュリティ実務者には、インシデント訓練を通じて、対応やコミュニケーションの重要性を相互に理解してもらった。経営層には、最悪の事態を想定し、例えば2つの“悪い選択肢”から、ましな方を決めるといった、これまでにない経営判断の訓練を行った。

サイバー演習は、机上の討論型で終わってしまうケースが多い中、中部電力ではPwCのサポートを受けて実践型をなるべく取り入れた。「レッドチーム演習も加えて、高いレベルの演習が行えた」と永野氏は評価する。

伊勢志摩サミットでは、中部電力の業務に支障はなく、スタッフの意識が高まったおかげか、むしろセキュリティイベント自体が減少したという。

「私たちにとって、サミット開催は、セキュリティ対策を強化する良いきっかけだった。私たちの取り組みを多くの人に知ってもらい、セキュリティへの取り組みがいかに重要でやりがいのあることかを伝えたいと感じている」(澤井氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

CSIRTが果たすべき「社会的責任」とは

CSIRTが果たすべき「社会的責任」とは

@IT編集部が2017年2月に開催した「@ITセキュリティセミナー」レポートシリーズ。最終回は、これまでに紹介できなかったセッションの模様をまとめてお届けする。 「標的型攻撃に気付けない組織」にならないための確認ポイントとは

「標的型攻撃に気付けない組織」にならないための確認ポイントとは

3回にわたりお届けしてきた「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート。最終回となる今回は、2016年6月28日に大阪で開催した同セミナーの中から、東京では行われなかったセッションの模様を紹介する。 インターポールの考える「サイバー犯罪撲滅策」

インターポールの考える「サイバー犯罪撲滅策」

@IT編集部は2016年3月8日、大阪市で「@ITセキュリティセミナー」を開催した。本稿では大阪会場のみで行われたセッションを取り上げて紹介する。