ダークウェブに潜入してランサムウェアを取り巻く環境を知る:ランサムウェアを正しく理解し、効果的に護るための現実解(1)

2017年に脅威をもたらした「WannaCry」をはじめ、ランサムウェアは、多くのサイバー攻撃の中で最も懸念すべきものの1つだ。正しく理解して対策するためには、護る側の視点だけではなく、攻撃者の視点も把握しておく必要がある。

ランサムウェアに関する脅威はもはや言うまでもないだろう。2017年に脅威をもたらした「WannaCry」をはじめ、ランサムウェアは、多くのサイバー攻撃の中で最も懸念すべきものの1つだ。正しく理解して対策するためには、護る側の視点だけではなく、攻撃者の視点も把握しておく必要がある。

今回から2回に分けて、ランサムウェアを正しく理解する。ランサムウェアの歴史、攻撃者の利用するツールなどを確認しながら有効な対策を紹介する。

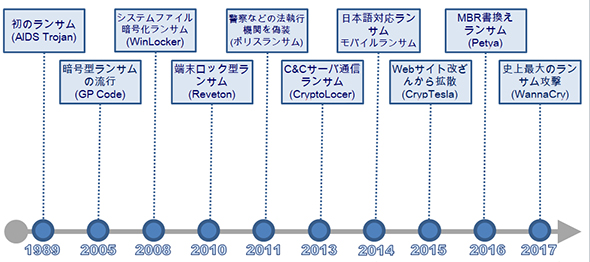

ランサムウェアの歴史をひもとく

まずはランサムウェアの成り立ちを見ていこう。

ランサムウェアとはデータを暗号化し、身代金を要求するマルウェアの総称であることは広く知れ渡っている。2017年5月ごろに「WannaCry」が新聞やTVニュースなどでも大々的に報道されたことは記憶に新しいだろう。

では、ランサムウェアとは最近現れた脅威なのか。答えは「ノー」である。近年その名前を聞くようになってきたランサムウェアだが、その歴史は意外に古い。

「初めてのランサムウェア」といわれるものは1989年に登場しており、フロッピーディスクを用いたものだった。当時は郵便などでこれを送り付けて感染させ、被害者が使用するとデータを暗号化していた。

そして大きなターニングポイントになったのは2013年に登場した「CryptoLocker」である。CryptoLockerは外部のサーバ(C&Cサーバともいう)と通信して暗号化活動を行うものだった。その際に2048bitのRSA暗号、自力での復号が不可能といわれる強力な公開鍵暗号が用いられている。

2017年に発生したWannaCryも、ターニングポイントとなったが、それは「ワーム」といわれている影響範囲を拡大するような機能を持っていたからだ。このWannaCryに感染するには「修正プログラムを当てる」「セキュリティ機器の設定を見直す」など複数の要件があり、あらためてサイバーセキュリティの大切さを認識させるきっかけとなったランサムウェアだったといえるだろう。

近年、ランサムウェアが注目されるワケ

近年、攻撃者がランサムウェアを多用することになった大きな要因の1つが、仮想通貨や電子マネーの登場により、クレジットカードや現金での支払いが必要条件ではなくなったことが挙げられる。

攻撃者側も、現金やクレジットカード支払いによる金銭獲得は、足がつきやすく換金時に捜査機関に捕まる可能性があった。仮想通貨やAmazonギフト券、iTunesギフトカードなどの電子マネーの類いを利用すれば、足がつく可能性がグンと下がる。またアクセス経路を特定できないようにする通信技術を利用し、ビットコイン口座も複数利用する。その結果、サイバー犯罪者側のリスクが軽減され、ランサムウェアによる攻撃が盛んになった。

もう1つがランサムウェアで攻撃を行うハードルが非常に低くなっていることだ。「Dark Web(ダークウェブ)」の存在である。ダークウェブは、「インターネットの裏社会」といえるものだ。麻薬や銃器など非合法情報がさまざまなWebサイトで多く掲載されており、ランサムウェアをはじめ、さまざまなマルウェアも入手できる。入手には主にビットコインなどの仮想通貨による支払い方法が用いられる。

ランサムウェアによる攻撃を理解するには、このダークウェブも理解する必要があるのだ。

ダークウェブに潜入。そこにある「ランサムウェアビジネス」とは

そこで、筆者は実際にダークウェブに潜入して調査した。これからの調査内容については、具体的な名称などは伏せておく。

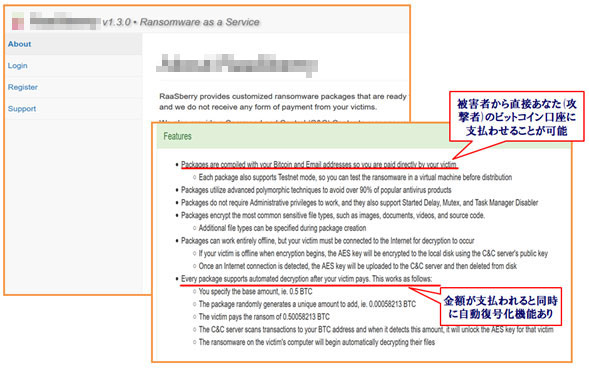

ダークウェブにはランサムウェアそのものを販売しているサイトもあれば、「Ransamware as a Service(略:RaaS、ラース)」といわれているクラウド型のランサムウェア攻撃ツールを提供しているWebサイトも存在する。

実際に、RaaSが掲載されているサイトをキャプチャーしてきた。まずは1つ目のサービスを見ていきたい。

サービスの特徴の中に「packages utilize advanced polymorphic techniques to avoid over 90% of popular antivirus products」という記載がある。これは「高度な技術を使用し、有名なアンチウイルスソフトの90%以上に検知されない」という意味である。これが本当であれば、さまざまな企業で使用しているアンチウイルスソフトがほとんど無意味ということになってしまう。また、被害者の身代金の支払い方法には、ビットコインが用いられていることが分かる。

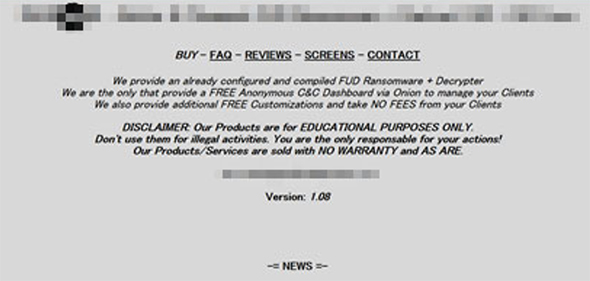

次に2つ目のサービスを見ていきたい。

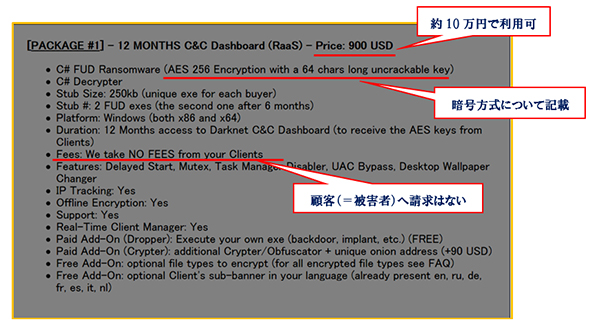

この事業者は「教育目的で商品を提供している」とうたっているが、うたがってかかった方がいいだろう。では、どのような商品を提供しているのだろうか。

このサービスは1年間、900ドル(約10万円)で使用可能だ。攻撃者は、例えば不特定多数の1万人に対し、10万円の脅迫文を書いたランサムウェアをばらまき、1人でも被害者から支払いがあれば元が取れる計算だ。事業者は顧客(=被害者)からお金を巻き上げるようなことはせず、また、分からないことがあればサポートも行っているようだ。

このサービスのランサムウェアはAES 256bit長の暗号鍵を使用しているらしく、強力な暗号アルゴリズムが用いられていることが分かる。

その他の機能もさらに詳細に見ていこう。

このサービスのランサムウェアでは、図5の拡張子を持つファイルを暗号化できるようだ。Officeソフトや画像ファイル、HTMLファイルなどの拡張子も暗号化の対象となっている。PCユーザーはこれらのファイルを利用する機会が多いため、感染した後の被害について想像に難くないだろう

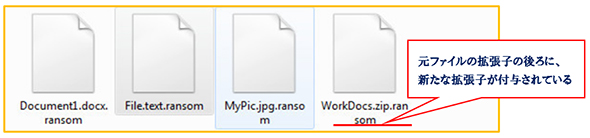

このランサムウェアに感染すると、全てのファイルの拡張子は「.ransom」に変わり、アイコンの表示も変更されている。

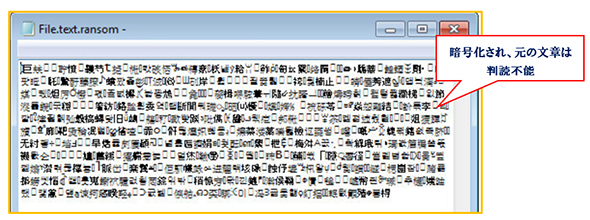

暗号化されているファイルを開くと、文字化けを起こしている。元の文章を読み取ることは不可能だ。

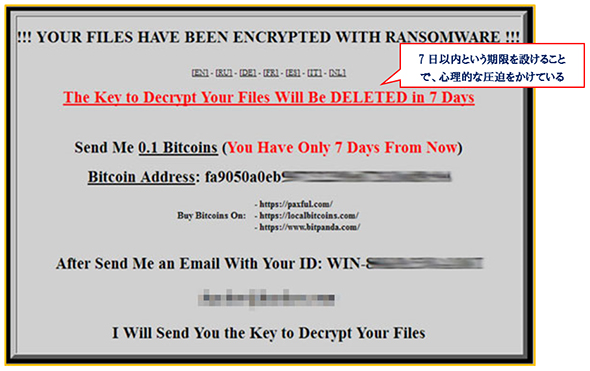

脅迫文についても確認できた。復号するには、ビットコインを支払うように脅迫している。「ファイル復号キーは7日で削除する」という脅迫文であり、被害者に心理的な圧迫をかけるとともに、ビットコインによる支払先口座を指定している。

RaaS利用者はどれくらいいるのか

ちなみにどれくらいの利用者がいるのかも調べてみた。この2つ目のRaaSを利用する際の900ドルの支払先(これもまたビットコイン口座)を確認すると、既に24件の取引が発生していた。全てがこのランサムウェアに関わる取引だと断言することはできないが、少なからず利用者が存在することが推測できる。

さらに、どのビットコイン口座から振り込まれたのかも確認が可能である。

ランサムウェア作成ソフトの保持で逮捕されることも

今回はランサムウェアの成り立ちを踏まえ、ダークウェブの世界をのぞいた。「攻撃者は、ハッキングなどの知識がなくともRaaSなどを使えばすぐに攻撃できる。その気になれば、すぐにサイバー犯罪者として活動できてしまう」実態がある。

読者はくれぐれも利用しないでほしい。本稿はあくまでも、きちんと動向を理解し、効果的に護るためのコラムとご理解いただきたい。それを踏まえ、次回も、攻撃者の視点に立ちランサムウェアの仕組みを理解する過程で有効な対策を紹介する。

筆者紹介

石井 佑樹(いしい ゆうき)

ニュートン・コンサルティング株式会社 コンサルタント

ベースラインAPT対策コンソーシアム(BAPT)のセキュリティコンサルティング支援メンバー。

リスク診断、CSIRT構築支援、サイバー演習支援、標的型メール訓練などを提供。

前職では大手自動車販売会社向け基幹系システムのIT業務に従事。サポートしていた基幹系システムに大規模なサイバー攻撃があり、サイバーセキュリティ分野の必要性を強く認識し、現職に携わる。以降、サイバーセキュリティに関する講演の他、制御系や官公庁におけるサイバー演習シナリオの設計・運営に力を発揮。

CompTIA Security Analytics Professional

CompTIA Cybersecurity Analyst+

ITIL Foundation V3

ベースラインAPT対策コンソーシアム(BAPT)

標的型攻撃の包括的なソリューションを最適なコストで日本市場に提供することを目的として2016年10月に複数企業をメンバーとして発足したコンソーシアム。

参加企業は、ニュートン・コンサルティング、ウォッチガード・テクノロジー・ジャパン、サイバーソリューションズ、PFU、ウェブルート、ベル・データ、フェス、ゾーホージャパン。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に

WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まっていました。ランサムウェアを作成して配布した中学3年生や降伏した韓国のホスティング企業、そしてウクライナを中心として主にヨーロッパで猛威を振るった「Petya」亜種など、ランサムウェアの勢いがとどまるところを知りませんでした。 ランサムウェアから仮想通貨発掘、取引所へ――戦場を次々変えるサイバー犯罪

ランサムウェアから仮想通貨発掘、取引所へ――戦場を次々変えるサイバー犯罪

Kaspersky Labが2018年3月8〜9日に開催した「Security Analyst Summit 2018」。今、金銭目的のサイバー犯罪の主戦場は「コインマイナーによる仮想通貨の発掘」だという。 2017年、あまり報じられなかったビジネスメール詐欺、DDoS、標的型ランサムウェア攻撃――その対策とは

2017年、あまり報じられなかったビジネスメール詐欺、DDoS、標的型ランサムウェア攻撃――その対策とは

@ITは、2018年2月27日、福岡で「@ITセキュリティセミナー」を開催した。本稿では、講演「セキュリティリサーチャーズナイト(世界のどこかはきっと夜)〜世間から見過ごされた注目事件〜」の内容をお伝えする。