2017年、あまり報じられなかったビジネスメール詐欺、DDoS、標的型ランサムウェア攻撃――その対策とは:@ITセキュリティセミナー2018.2

@ITは、2018年2月27日、福岡で「@ITセキュリティセミナー」を開催した。本稿では、講演「セキュリティリサーチャーズナイト(世界のどこかはきっと夜)〜世間から見過ごされた注目事件〜」の内容をお伝えする。

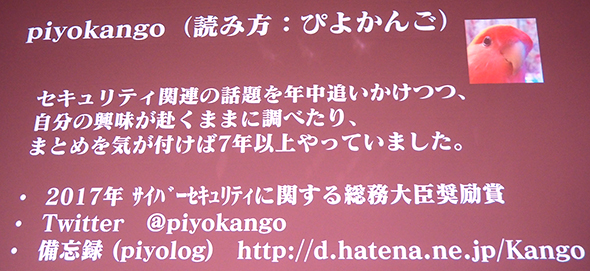

@ITセキュリティセミナーでは、もはや名物となった「セキュリティリサーチャーズナイト」が2018年2月に東京、大阪、福岡の各会場で開催された。登壇したのはインターネットイニシアティブの根岸征史氏、ソフトバンク・テクノロジーの辻伸弘氏、そして「piyolog」を運営するpiyokango氏の3人。講演では、2017年に起きた中から、重要であるにもかかわらず「あまり報じられなかった」事件を、3人がリサーチャーの視点でピックアップした。

本稿では、2月27日の福岡会場の講演内容をお伝えする。

報道が少なかった「ビジネスメール詐欺」

冒頭、辻氏は「そもそも2017年は、平和でしたよね。過去に起きた日本年金機構における情報漏えいやJTBのグループ会社に対する標的型攻撃のような特定組織のインシデントで、連日連夜報道され注目を集めるような目立ち方をしたものがなかった」と斬り込む。

そんな2017年に起きたインシデントの中で3人が注目したのは、2017年12月に明らかになった、日本航空を狙った「ビジネスメール詐欺」だ。

日本航空が発表したビジネスメール詐欺の被害額は約3億8000万円。「多額にもかかわらず報道が少なかった」というのが3人の意見だ。piyokango氏は「新聞の紙面にも確かに掲載はされていたものの、一般紙においては一面ではなく社会面にこぢんまりと。むしろ相撲協会の騒動をはじめ、この件以外の方が取り上げ方が大きかった。後追い報道もほとんどなく、世の中の関心を引くには至らなかった」と振り返る。

その理由として、根岸氏は「もしかしたら航空業界特有と思われたのではないか」と指摘する。実はこのビジネスメール詐欺、国内では日本航空の事件が目立ったものの、世界においてはかなり前から話題になっていた手法だ。もちろん、どの企業にもその矛先は向く。国内においても情報処理推進機構(IPA)が日本航空の事件のはるか前、2017年4月に注意喚起を行っている。「非常に参考になる内容なので、ぜひ読んでほしい」(根岸氏)。

「最終目的はお金を振り込ませることであり、これを防ぐためにはIT部門だけ、ITだけでは不可能。見抜くことも大変困難であり、システムに依存しない対策を考えるとともに、まずは世間に、この詐欺が知られること。これを教訓とし、気を付けようと思えるようになるべきだ」(辻氏)

目的が不明な「DDoS攻撃」、いま私たちができる対策は

次のテーマは「DDoS攻撃」だ。piyokango氏は2017年12月に次々と発生した、国内Webサイトに対する攻撃を取り上げる。この事件は、あるTwitterアカウントが中心となり、次々とWebサービスに対し攻撃を仕掛ける犯行声明を投稿し、実際にDDoS攻撃を仕掛けたというものだ。

「あまり報道では取り上げられなかったが、名前が挙がっていたサイトが実際に落ちている事例も確認している。官公庁や、誰もが知るサービスも含まれていた。攻撃を示唆されたサイトは数えた範囲で42個に上るが、特定のジャンルに集中することもなかった」(piyokango氏)

このような攻撃キャンペーンでは、例えば「イルカ漁に反対する」などの主張から、関連する施設を狙うことはよくあるが、今回の事件はそうではない。Twitterアカウントには「次は、ここを落としてくれ」というリプライがカジュアルに飛びかい、実際にそのWebサイトがDDoS攻撃に遭っている。もはや流れ弾に当たるかのようなものだ。根岸氏は「言い方は悪いかもしれないが、まるで『お祭り騒ぎのよう』だった」と振り返る。

そんな攻撃に対策はできるのだろうか。可能であれば、こういった“お祭り騒ぎ”が起きていることは知っておくべきだ。それが分かれば、「流れ弾が当たるかもしれない」という心構えができる。

「DDoS攻撃の事例を集めると、どの分野に攻撃が仕掛けられているか、そしてどの程度攻撃が続くのかという傾向が分かる。これまでのDDoS攻撃を見ると、5分程度の攻撃が続き30分くらいで復旧しているので、それを耐えればいいという考え方もある。傾向を調べるのも、DDoS攻撃対策の1つ」(piyokango氏)

バックアップが対策にならない? 恐怖の「標的型ランサムウェア攻撃」

そして最後にピックアップされたのは、3人が便宜上名付けた「標的型ランサムウェア攻撃」だ。これは特定の企業の内部事情を知った上で、ランサムウェアを攻撃に使うことを想定している。

「これまでの標的型攻撃では、マルウェアなどが、侵入後は深く静かに潜伏していた。情報を盗むことを目的にしているからだ。しかし最近では、システムを破壊したり、データを人質に取ったりすることを目的に、ランサムウェアを感染させることもある」(根岸氏)

注目したいのは、韓国のホスティングサービス「NAYANA Communication」におけるインシデントだ。2017年6月に標的型攻撃を受けたNAYANAは、153台のサーバがランサムウェア「Erebus」の亜種に感染し、当時最高額とされる13億ウォン(約1億3000万円)ほどの身代金を支払っている。通常、ランサムウェアに対しては「バックアップが重要」とされるが、この標的型攻撃では2重のバックアップサーバが真っ先に狙われている。これは「内部の状況をきっちり把握した上で、攻撃が進められた」と考えていいだろう。「身代金の交渉時に、NAYANAの経費額を犯人側が把握しており、値下げ交渉には応じなかった」というやりとりも公開されている。

攻撃を仕掛けた犯人に対し、身代金を払うことの是非はあるが、バックアップがない場合や、人命が懸かっており早急な復旧が必須である場合は、費用対効果を考えて、「支払う」決断ができることも重要だ。

昨今では、攻撃者側に「ランサムウェアの『品質』、つまり『暗号化したファイル群がしっかり戻せるかどうか』も“売り”になる。『ちゃんと戻る』安心感があれば、『払おう』と思う被害者も増えるのではないか」という考え方も現れている。

「被害者に『絶対に払うな』と言うのは違うと思っている。どこまで自分たちで対応できるか、誰が判断するのかについて、あらかじめ決めておくことが重要。例えば、『身代金として使う仮想通貨をどう手に入れる?』という点も押さえておくべきだ」(辻氏)。

「詳しくない人」をしっかり巻き込め

3人がこのような「報道されない」「報道されにくい」事件にフォーカスを当てる理由は、もはや「詳しい人」だけでは守れないという現実があるからだ。特に「ビジネスメール詐欺などは、ITに詳しい人と、詳しくない人が一緒に『守る』必要がある」と、3人はまとめる。

「組織の中で、『このような事件が起きている』ということを広めていくことで、“組織力”が付く。CSIRTがあるなしは関係ない。『自分の仕事じゃないから』なんて思わず、みんなの課題として組織全体で対応することが重要だ」(辻氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ビジネスメール詐欺が現実に、取引先を偽装

ビジネスメール詐欺が現実に、取引先を偽装

2017年12月のセキュリティクラスタはメールに始まり、メールで終わりました。「Mailsploit」というメールクライアントの脆弱(ぜいじゃく)性が見つかり、検証サイトが公開されて実際の攻撃があったからです。既に海外では流行している「ビジネスメール詐欺(BEC)」では、とうとう国内でも大きな被害に遭った企業が現れました。セキュリティ人材では斎藤ウィリアム浩幸氏が経歴詐称のために注目を集めました。 増える「ビジネスメール詐欺」、添付ファイルもURLもない、なりすましメールを判別できますか?

増える「ビジネスメール詐欺」、添付ファイルもURLもない、なりすましメールを判別できますか?

日本でも増加傾向にある「ビジネスメール詐欺」(BEC)。しかし、メールに添付ファイルもURLもないため、サンドボックスやフィルタリングでは対策が難しいのが特徴だ。企業はどうやって対策すべきなのだろうか。 2018年のサイバーセキュリティ脅威はどうなる?

2018年のサイバーセキュリティ脅威はどうなる?

2018年は前年に引き続き、ランサムウェアやIoTを用いた攻撃の脅威がそのまま残るというのが各社に共通する予測です。2018年はサプライチェーン攻撃や仮想通貨に関連した攻撃、ビジネスメール詐欺(BEC)が拡大する可能性があります。AIを利用した新種の攻撃を示唆するセキュリティ企業もありました。