連載

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編:AD FSを使ったSaaSとのSSO環境構築(4)(2/3 ページ)

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Active Directory証明書サービス(AD CS)の構築手順を説明します。

証明書失効リスト配布の設定

AD CSから発行される証明書失効リストの格納先フォルダを構成して、格納された失効リストをIISで公開し、「CRL Distribution Point」(CRL配布点)を構築します。

- 1:作業用PCの[リモート デスクトップ接続]を使用し、仮想マシンadcs001に接続します

- 2:仮想マシンadcs001上で、ローカルディスクにフォルダを作成。今回はCドライブに「crldist」フォルダを作成します

- 3:[crldist]フォルダを選択し、右クリックメニューの[共有]−[特定のユーザー...]を選択します

- 4:[ファイルの共有]ダイアログの入力項目に、「cert publishers」と入力し、[追加]を選択します

- 5:表示されたリストから[cert publishers]を選択。[アクセス許可のレベル]を[読み取り/書き込み]に変更し、[共有]を選択します

- 6:[crldist]フォルダを選択し、右クリックメニューの[共有]−[特定のユーザー...]を選択します

- 7:[ファイルの共有]ダイアログの入力項目に、「everyone」と入力し、[追加]を選択します

- 8:表示されたリストから[everyone]を選択。[アクセス許可のレベル]を[読み取り]に変更し、[共有]を選択します

- 9:[スタート]−[Windows 管理ツール]−[インターネット インフォメーション サービス (IIS) マネージャー]を選択します

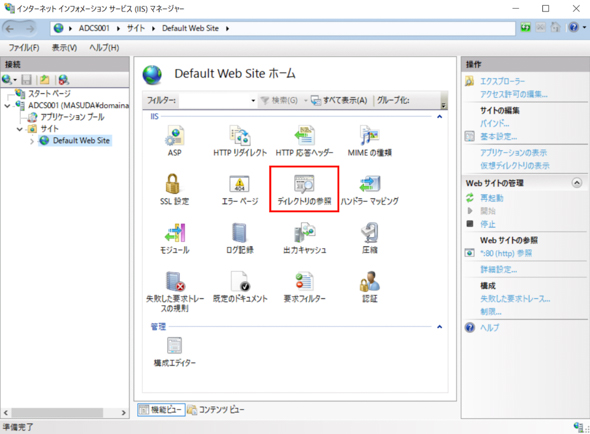

- 10:[adcs001]−[サイト]−[Default Web Site]−[Default Web Site ホーム]−[ディレクトリの参照]を選択し、[操作]−[機能を開く]を選択します

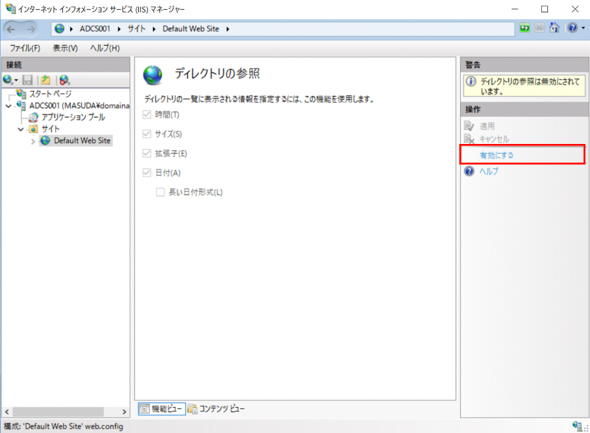

- 11:[ディレクトリの参照]−[操作]−[有効にする]を選択します

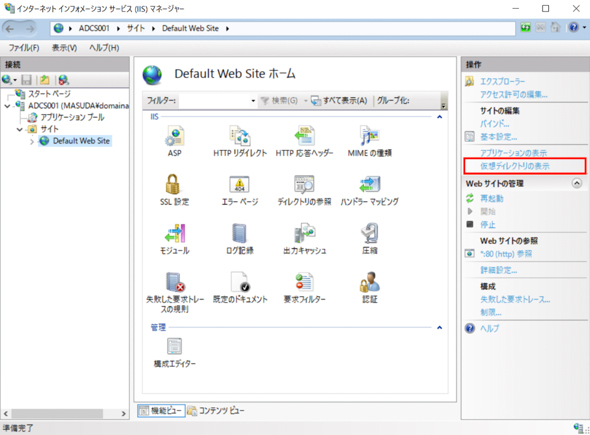

- 12:[adcs001]−[サイト]−[Default Web Site]を選び、[操作]−[仮想ディレクトリの表示]を選択します

- 13:[操作]−[仮想ディレクトリの追加]を選択します

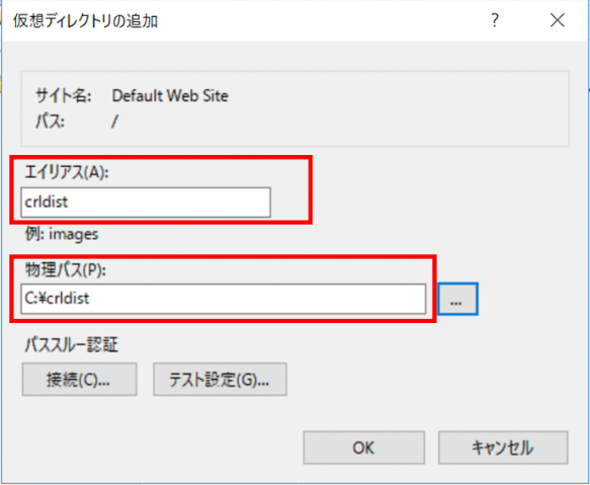

- 14:[エイリアス]に「crldist」、[物理パス]に「C:\crldist」を入力し、[OK]を選択します

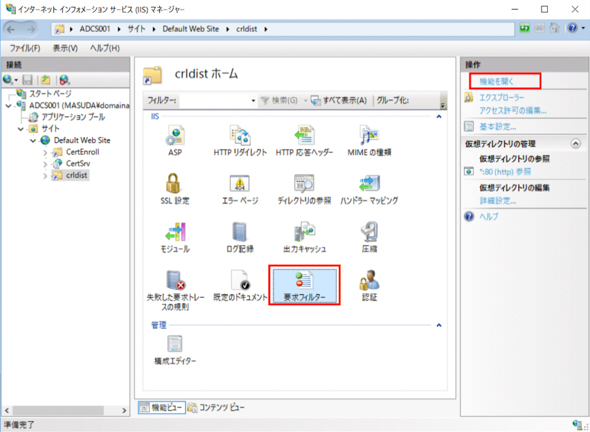

- 15:[adcs001]−[サイト]−[Default Web Site]−[crldist]−[crldist ホーム]−[要求フィルター]を選択し、[操作]−[機能を開く]を選択します

- 16:[操作]−[機能設定の編集]を選択します

- 17:[要求フィルター設定の編集]−[全般]の[ダブル エスケープを許可する]を選び、[OK]を選択します

- 18:[スタート]−[Windows 管理ツール]−[証明機関]を選択します

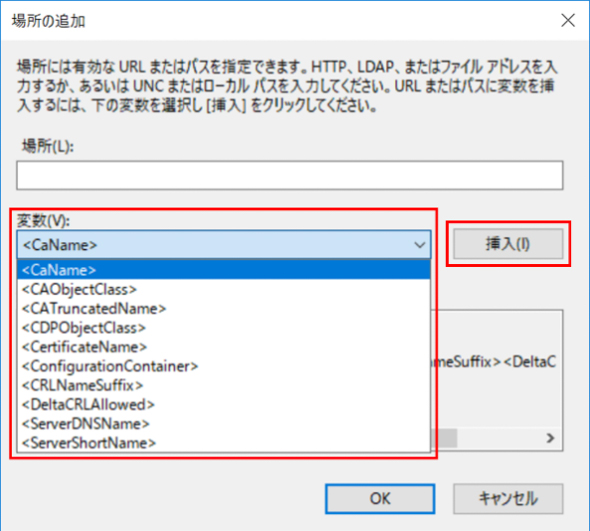

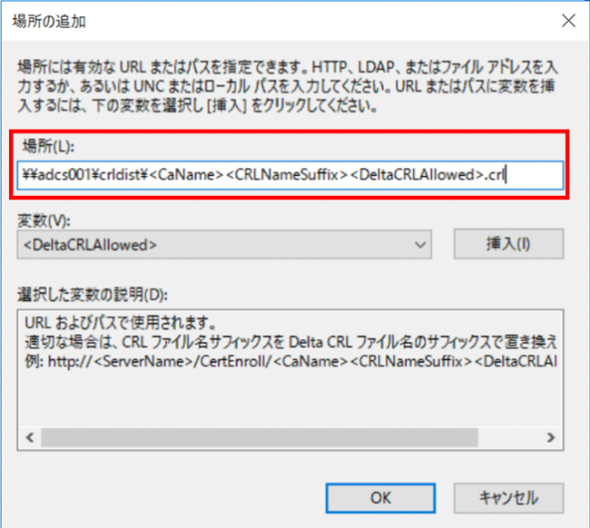

- 19:[証明機関(ローカル)]−[masuda-adcs001-ca]−[操作]−[プロパティ]を選択します

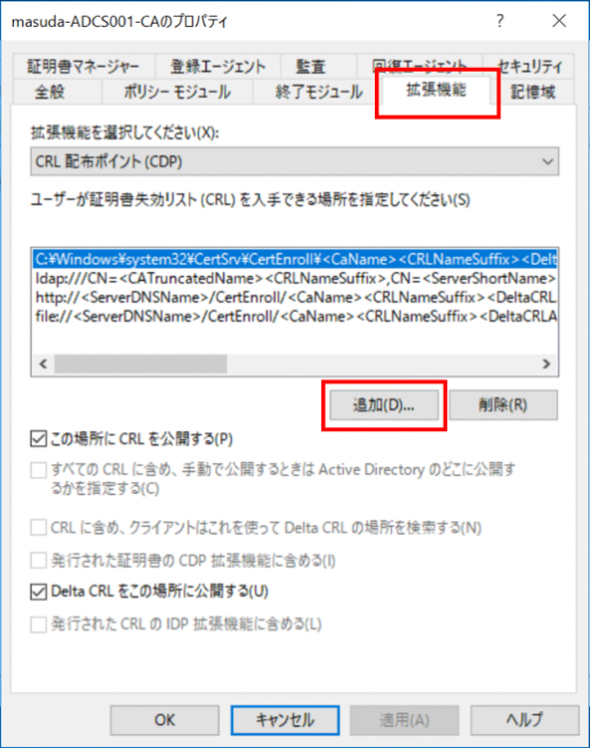

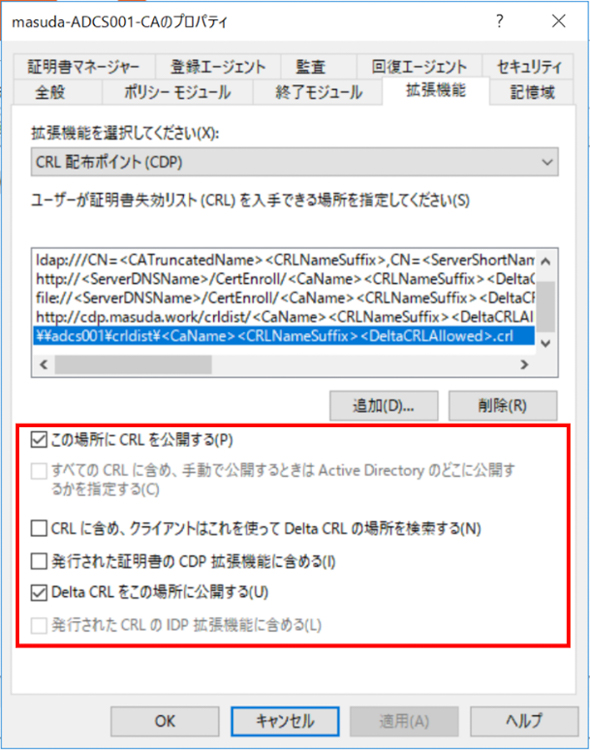

- 20:[拡張機能]タブの[拡張機能を選択してください]で[CRL 配布ポイント (CDP)]を選択します

- 21:[ユーザーが証明書失効リスト (CRL) を入手できる場所を指定してください]で[追加]を選択します

- 22:[場所の追加]−[場所]に「\\<証明書失効リストの格納先コンピュータ名>\<証明書失効リストの格納先共有フォルダ名>\」を入力。今回は「\\adcs001\crldist\」と入力します

- 23:[変数]から、「<CaName>」「<CRLNameSuffix>」「<DeltaCRLAllowed>」を選択し、それぞれ[挿入]を選択します

- 24:[場所]の末尾に「.crl」を入力します

- 25:[場所]に以下が設定されていることを確認し、[OK]を選択します。「\\<証明書失効リストの格納先コンピュータ名>\<証明書失効リストの格納先共有フォルダ名>\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl」。今回は「\\adcs001\crldist\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl」と表示されています

- 26:[ユーザーが証明書失効リスト (CRL) を入手できる場所を指定してください]で、手順25で追加したアドレス(今回は「\\adcs001\crldist\<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl」)を選択。[この場所に CRL を公開する]と[Delta CRL をこの場所に公開する]を選び、[適用]を選択します

- 27:サービスの再起動確認ダイアログで、[はい]を選択します

- 28:[ユーザーが証明書失効リスト (CRL) を入手できる場所を指定してください]で[追加]を選択します

- 29:[場所]に「http://<CRL配布点の外部公開用FQDN(絶対ドメイン名)>/<証明書失効リストの格納先共有フォルダ名>/」を入力します。今回は「http://cdp.masuda.work/crldist/」を入力します

- 30:[変数]から「<CaName>」「<CRLNameSuffix>」「<DeltaCRLAllowed>」を選択し、それぞれ[挿入]を選択します

- 31:[場所]の末尾に「.crl」を入力します

- 32:[場所]に以下が設定されていることを確認し、[OK]を選択します。「http://<CRL配布点の外部公開用FQDN>/<証明書失効リストの格納先共有フォルダ名>/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl」。今回は「http://cdp.masuda.work/crldist/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl」と表示されます

- 33:[ユーザーが証明書失効リスト (CRL) を入手できる場所を指定してください]で、手順32で追加したURL(今回は「http://cdp.masuda.work/crldist/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl」)を選択し、[CRLに含め、クライアントはこれを使って Delta CRL の場所を検索する]と[発行された証明書の CDP 拡張機能に含める]を選び、[OK]を選択します

- 34:サービスの再起動確認ダイアログで、[はい]を選択します

- 35:証明機関の[証明機関(ローカル)]−[masuda-adcs001-ca]−[失効した証明書]を選択し、[操作]−[すべてのタスク]−[公開]を選択します

- 36:CRLの公開ダイアログで、[公開する CRL の種類]−[新しい CRL]を選択し、[OK]を選択します

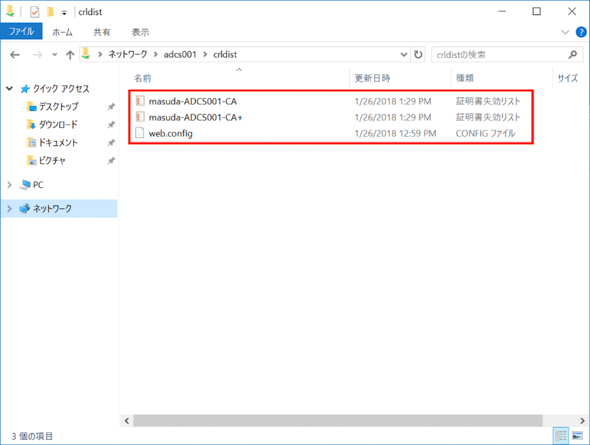

- 37:Webブラウザから「http://adcs001/crldist」へアクセスし、失効リストファイルが参照できることを確認します

- 38:エクスプローラーから「\\adcs001\crldist」にアクセスし、失効リストファイルが参照できることを確認します

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Azure環境、Azure Active Directoryドメインサービス(AD DS)の構築方法を紹介します。 SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

業務で活用が増えている「SaaS」。そのまま使うのではなく、ID管理システムと連携することで、ユーザーの利便性は上がり、システム管理者は運用管理が容易になる。本連載では、AD FSを使ったSaaSとのシングルサインオン環境の構築方法を説明する。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。