「シフトレフト」がセキュリティ対策やインシデント対応にも有効な理由:@ITセキュリティセミナー2018.6-7

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「もし組織に、突然サイバー攻撃が予告されたなら」の内容をお伝えする。

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。基調講演には、Hardening Projectオーガナイザでアスタリスク・リサーチ 代表の岡田良太郎氏が登壇。「もし組織に、突然サイバー攻撃が予告されたなら」と題して、最新のサイバーセキュリティ対応や対応人材の育成に求められるコンセプトを紹介した。

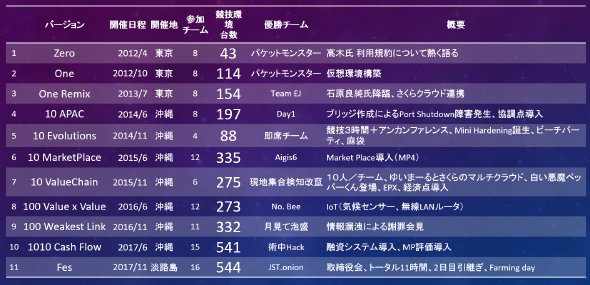

講演内容の紹介の前に、岡田氏がオーガナイザを務める「Hardening Project」について、おさらいしておこう。犯罪者集団からサイバー攻撃を予告されたとき、企業はどのような対応をすべきか──決して非現実とは言えなくなったこの問いに答えるべく、2012年に発足したサイバーセキュリティ競技会がHardening Projectだ。

競技会で実施されるのは、技術面での状況調査、インシデント事業運営、インシデント対応、役員会説明、ベンダー・サービス調達、行政への報告や広報・メディア対応など。つまり、現実のインシデント対応と同じことが求められる。これまでに12回、実施されており、政府機関や民間企業、教育機関、コミュニティーで大小さまざまなHardeningが立ち上がるなど盛り上がりを見せている。

シフトレフトはセキュリティ対策やインシデント対応にも有効

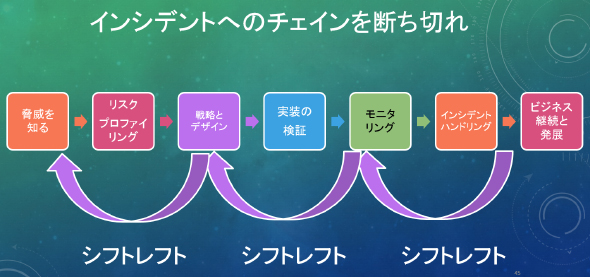

岡田氏は講演冒頭で、アプリの開発やテストでおなじみの「シフトレフト(Shift Left)」の考え方を取り上げながら、「起きた問題を理解し、また起きる可能性を下げるため事前にできる方策をひねり出し、それを実践できるようにすることがポイント」と述べた。

シフトレフトとは、開発やテストのフェーズを効率化するとともに手戻りを防ぐことで、取り組みを前倒し(つまりシフトレフト)し、開発サイクル全体を高速化するアプローチを指す。このシフトレフトは「セキュリティ対策やインシデント対応にも有効」と岡田氏は主張する。

攻撃の停止と引き換えに金銭支払いを要求する事例

その例の1つが、サイバー犯罪者から攻撃予告を受けた場合だ。最近の攻撃は、かつてのような愉快犯的な犯行はなくなり、予告なく巧妙に行われる場合がほとんどだ。しかし、脅しによる金銭支払いの要求などでは、わざわざ予告されるケースもある。

2017年6月には、「中国や韓国の複数の証券会社に、DDoS(Distributed Denial of Service)攻撃の停止と引き換えに金銭を要求するメールが送られ、9月には同様の被害相談が国内でも寄せられている」ことをJPCERT/CCが公表した。

「自社がWebサイトを幾つ管理しているなか正確に把握している情報システム部門は多くありません。攻撃予告があっても、それがどのWebサイトか分からない。これは、普段からWebサイトの所有者や責任の所在が曖昧になっていることでもあります。しかし、システムではいいかげんな管理がまかり通っているのが現状ではないでしょうか」

Hardening Projectでは、こうした例を実際に考えながら、状況調査から対策、ステークホルダー対応までを体験し、実際に行動できるようにする。金銭要求に応じてしまうリスクも身をもって学ぶことができる。

岡田氏は「一度支払いを行うと、攻撃者にマークされ、再度金銭を要求されるようになります。最初の金額が安いと感じても応じないこと。トータルでは大きな損失を被ることに注意してください」とアドバイスした。

インシデントへのチェーンを理解し「シフトレフト」する

もっとも、ほとんどの攻撃は予告なく行われる。攻撃についても、DDoSだけではなく、マルウェア、ランサムウェア、フィッシング、内部犯行といった脅威がある。これらに日常的に対処できる仕組みを整えることが大切だ。

岡田氏は、システム的な対処で注意する点として、現在のシステムがOSI参照モデルのような7階層に分かれておらず、基盤、ミドル、アプリの全てが「ソフトウェア」で構築されるようになったことを挙げた。

「古いアプリケーションの課題として、脆弱(ぜいじゃく)性の存在、パッチ適用の遅れ、アップデートを管理しないことによるリスクの増加などが指摘されます。今はこれらの課題がソフトウェアで構築されたシステム全体に及びます。リスクをゼロにすることは不可能で、全方向から攻撃し放題といってもいい状況です」

そのためセキュリティ対策では、ソフトウェアセキュリティに関するガイドラインやフレームワークが大いに参考になるという。また、業務を対象にしたCSIRT(Computer Security Incident Response Team)、製品を対象にしたPSIRT(Product Security Incident Response Team)といった体制で、組織を俯瞰的に守っていくことが求められる。

最後に岡田氏は、インシデント対応では「脅威を知ることから、リスクのプロファイリング、戦略とデザイン、実装の検証、モニタリング、インシデントハンドリング、ビジネス継続と発展というチェーンがあります。これらを丁寧にシフトレフトでつなげていくことで、脅威に素早く対応する組織づくりをすることが重要」と述べ、講演を締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「OWASP Top 10」をはじめ、業界標準ガイドラインの改訂相次ぐ

「OWASP Top 10」をはじめ、業界標準ガイドラインの改訂相次ぐ

セキュリティ対策をまとめ、強化する際に役立つ資料がある。政府やコミュニティーがまとめた公開ドキュメントだ。経済産業省の「サイバーセキュリティ経営ガイドライン Ver 2.0」とOWASPの「OWASP Top 10 - 2017(日本語版)」を中心に内容を紹介する。 「“セキュアなソフトウェア開発”は夢物語ではない」──OWASPがトレーニングを無償で開催

「“セキュアなソフトウェア開発”は夢物語ではない」──OWASPがトレーニングを無償で開催

OWASPが2017年9月30日に、アプリケーションセキュリティに関する無償トレーニングイベント「2017 OWASP World Tour Tokyo」を東京工業大学で開催する。開催の狙いをキーパーソンに聞いた。 「セキュア開発」はなぜ浸透しないのか?――DevSecOpsを妨げる“4つの敵”

「セキュア開発」はなぜ浸透しないのか?――DevSecOpsを妨げる“4つの敵”

本稿では、@IT編集部が2017年2月7日に東京で開催した「@ITセキュリティセミナー」レポート第2弾(東京Bトラック編)をお届けする。