Bluetoothの実装に傍受や改ざんを招く脆弱性、AppleとBroadcomはパッチ公開済み:Androidは影響不明、Windowsは影響なし

イスラエル工科大学の研究者がBluetoothの実装の新たな脆弱(ぜいじゃく)性を発見した。悪用されると、デバイス間でやりとりしたデータを傍受されたり、改ざんされたりする恐れがある。

スロバキアのセキュリティ企業ESETは2018年7月24日(現地時間)、公式ブログで新たに発見されたBluetoothの脆弱(ぜいじゃく)性について解説を公開した。

セキュリティ研究者が発見したBluetoothの一部の実装に含まれる脆弱性が悪用されると、脆弱なデバイス間でやりとりされるデータの傍受や改ざんが行われる恐れがある。そこで業界団体とセキュリティ機関が相次いで最新情報を発表した。ESETのブロクはこのような状況をまとめたものだ。以下、内容を抄訳する。

Bluetooth暗号化の脆弱性「CVE-2018-5383」を発見したのは、イスラエル工科大学の研究者だ。この脆弱性は、Bluetoothの2つの関連する機能であるセキュアシンプルペアリングとLEセキュアコネクションに影響する。

Bluetoothの推進団体Bluetooth Special Interest Group(SIG)は2018年7月23日、最新セキュリティ情報を発表。発見された脆弱性について「Bluetoothの一部の実装やOSのソフトウェアドライバが、デバイスのペアリングの際に無線通信で受け取られる公開暗号鍵の検証を行わない」というものだと説明した。

これまで、この検証は必須ではなく、Bluetooth仕様で推奨にとどまっていた。Bluetooth SIGは、この脆弱性に対処してBluetooth仕様を更新し、公開鍵ベースのBluetooth接続で使われる全てのパラメーターの検証を必須としたことを明らかにした。

米CERT/CC「必要なソフトウェアとファームウェアの更新が、数週間以内に行われる見通し」

米国のセキュリティ機関CERT Coordination Center(CERT/CC)は2018年7月23日、脆弱性情報を発表。Bluetoothのデバイスペアリングメカニズムでは、「楕円曲線ディフィー・ヘルマン(ECDH)鍵交換」が使用されていると解説した。

「ECDH鍵ペアは、秘密鍵と公開鍵で構成され、公開鍵は、共有ペアリング鍵を生成するために交換される。デバイスは、使用される楕円曲線パラメーターについて合意しなければならない」

さらにCERT/CCは、次のように述べている。

「一部の実装では、暗号化アルゴリズムの実装によって、楕円曲線パラメーターが全て検証されるとは限らない。そのため、無線通信範囲内にいるリモート攻撃者が、不正な公開鍵を挿入してセッション鍵を決定してしまう可能性が高い。すると、こうした攻撃者は、全てのデバイスメッセージを傍受して復号したり、悪意あるメッセージを作成して挿入したりすることが可能になる」

CERT/CCによると、必要なソフトウェアとファームウェアの更新が、数週間以内に行われる見通しだ。ユーザーはベンダーから公開される修正プログラムに注意を払わなければならない。

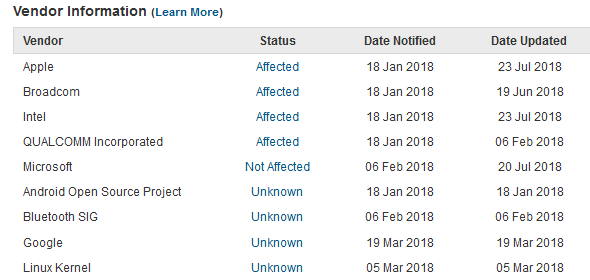

AppleとBroadcom、Intelは、いずれも脆弱性の存在を確認しており、AppleとBroadcomはパッチを公開済みだ。CERT/CCの情報では、Qualcommのチップセットも脆弱性の影響を受けるとされているが、Android、Google、Linuxカーネルに対する脆弱性の影響はまだ不明だ。Windowsには影響がないという。

Bluetooth SIGによると、この脆弱性を悪用した攻撃が実際に行われた事例は知られていない。この脆弱性を突いて中間者攻撃を行うには、攻撃者は、ペアリングを行うBluetooth対応デバイス双方の無線通信範囲内にいる必要がある。さらに、両デバイスがともに脆弱でなければならない。

ユーザーにとって最も簡単な攻撃予防策は、使わないときにBluetoothを常にオフにしておくことだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Struts 2の脆弱性、三度目の正直なのか

Struts 2の脆弱性、三度目の正直なのか

2017年9月のセキュリティクラスタ、話題の中心は「Apache Struts 2」でした。リモートからサーバOSのコマンドが実行できる脆弱(ぜいじゃく)性が見つかったのは、2017年に限っても3度目です。未成年者のネットを使った犯罪では、中学生とは思えないほど手の込んでいたチケットの販売詐欺と、メルカリを使ったウイルス情報販売が話題になりました。またBluetoothをオンにしているだけで乗っ取られるという「BlueBorne」脆弱性が公表されてAndroidユーザーを中心に騒ぎとなりました。 鍵が漏れることも想定せよ――クラウド時代における「楕円曲線暗号」の必然性

鍵が漏れることも想定せよ――クラウド時代における「楕円曲線暗号」の必然性

エンジニアであれば、楕円曲線を暗号に用いる「楕円曲線暗号」という言葉を聞いたことがあるでしょう。今回は楕円曲線暗号の仕組み、そしていまこの手法が注目されている理由を解説します。 数日ごとに使えなくなるBluetooth、Windows 10にこれからも働いてもらうために……

数日ごとに使えなくなるBluetooth、Windows 10にこれからも働いてもらうために……

筆者の手元にあるノートPCの1台は、購入してから5年以上がたちますが、最新のWindows 10が動いていますし、ハードウェアが致命的に壊れるまではこのまま使い続けるつもりです。しかし、難点が1つ。Bluetoothデバイスがたびたび使用不能になることです。問題を解消する方法はあるのですが、数日たつと再現するのです。さて、どうしたものでしょう。