感染から被害発生までわずか18分――CrowdStrikeが「1分で検知し、10分で調査を進め、60分で脅威から修復」を推奨:素早い「熊」や「千里馬」に負けないために

CrowdStrikeは「2019年版CrowdStrike グローバル脅威レポート」で、2018年に対応、阻止した約3万件の侵害事件を基に、侵入の糸口となる端末にマルウェアが感染してからシステム内で横展開が成功するまでの時間を「ブレークアウトタイム」と定義し、攻撃者グループの国ごとに比較した。

サイバー攻撃の背後にいる「相手」は誰か――セキュリティニュースではしばしば、いったい攻撃者は誰なのかが焦点になる。

守る側からすると、基本的に、相手が誰であろうと取るべき対策や事後対応は変わらない。ただ「敵」を知ることで、「どのくらい迅速に対応すべきかが変わってくる。アクター(攻撃者)の攻撃ペースはさまざまだ。ゆっくりと攻撃してくるものもいれば、最初の感染から横展開、最終的な侵害までを速やかに行うアクターもいる」と、CrowdStrikeのテクノロジーストラテジー担当バイスプレジデント、マイケル・セントナス氏は説明している。

同社がまとめた「2019年版CrowdStrike グローバル脅威レポート」からは、幾つか興味深い傾向が浮かび上がってきた。

一つは、国家、もしくは国家に近い組織が支援する攻撃行動が引き続き活発に行われていることだ。現実世界において停戦合意が結ばれ、武力衝突が一時的に止んだ場合でも、「サイバースパイ活動は継続的に行われている他、破壊的な攻撃が展開されたり、経済的動機に基づく金銭詐取を組み合わせて攻撃されたりすることもある」(セントナス氏)

一方、金銭目的で展開されるサイバー犯罪についても、同社が「Big Game Hunting」と呼ぶ新たな動きに着目すべきという。

2017年、「WannaCry」をはじめとするランサムウェアが世界中で感染を広げ、多数のユーザーや企業に被害を与えたことは記憶に新しい。これは、脆弱(ぜいじゃく)性が残ったままの端末に無差別に感染するものだったが、「Big Game Huntingは個人ユーザーではなく、特定の組織や企業、政府機関を狙ってランサムウェアを送って機能不全状態に陥らせ、多額の金銭を得ようとする」(セントナス氏)

つまり、標的型攻撃のように特定のターゲットに的を絞ってランサムウェアを送り込み、事業停止が決して許されない相手の事情につけ込んで荒稼ぎを試みる動きだ。その一例が、約300万ドルもの対価を得た標的型ランサムウェア「SamSam」(同社は「BOSS SPIDER」と呼称)だ。「一部のアクターは摘発を受け、沈静化した。だがBig Game Huntingはオペレーションが容易で、短期間で多額の利益を挙げられる例を示したことから、類似の攻撃が生まれている」とセントナス氏は警告した。

また国内で、億単位の被害が生じたビジネスメール詐欺(BEC)にも引き続き警戒が必要だ。「成功例が生まれると、地域の他の犯罪グループがその手法を模倣し、同じような詐欺を働くケースも珍しくない」(セントナス氏)

感染から被害発生までわずか18分? 相手によってはスピーディーな対応が必須に

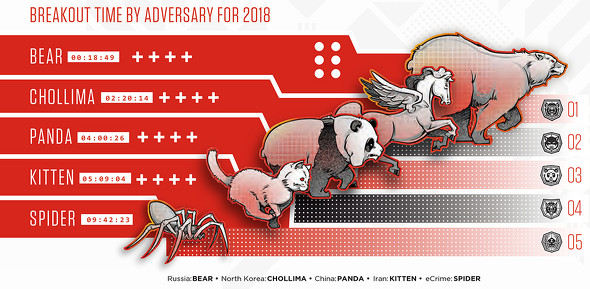

CrowdStrikeは今回のレポートで、2018年に対応、阻止した約3万件の侵害事件を基に、侵入の糸口となる端末にマルウェアが感染してからシステム内で横展開が成功するまでの時間を「ブレークアウトタイム」と定義し、攻撃者グループの国ごとに比較した。

すると、ブレークアウトタイムの全件平均は4時間37分だったが、国家ベースの攻撃とサイバー犯罪者による攻撃とでは開きがあることが分かった。いわゆる金銭目的のサイバー攻撃者グループ(同社は「Spider」と呼称)のブレークアウトタイムは、平均よりも大幅に長い9時間42分23秒だったが、中国を拠点とする国家主導の攻撃「Panda」は平均4時間26秒、北朝鮮の「Chollima」(千里馬)は平均2時間20分14秒、そしてロシアの「Bear」はわずか18分49秒となっている。「これを見ても、最もアグレッシブな敵は『熊』であり、非常に強力であることが分かる」(セントナス氏)

それ以外の国でも、例えばイランの攻撃者グループがテレコム産業を狙った攻撃を展開している。「通信会社は莫大(ばくだい)な量の顧客情報を持っており、そうした顧客を狙った金銭目的の攻撃のために、コミュニケーションの要である通信会社を狙っている場合もある。引き続きさまざまな活動が展開されているし、今後もその傾向は続く。日本も、アジアという地政学的な動きが活発な地域に位置する以上、近隣諸国のさまざまな動きがあることを意識すべきだ」(セントナス氏)

また、国家主体の攻撃とサイバー犯罪者による攻撃とで、共通する部分も見られる。「あるところで利用された攻撃テクニックの再利用も確認しているが、それが即、攻撃者同士が結託している証拠にはならない。コードの再利用は非常に容易だが、背後関係をかく乱するための偽装工作の可能性もあるため、同じテクニックを用いているからといって一概には特定できない」(セントナス氏)

ただ、複雑な攻撃エコシステムの中で「より少ない労力で、より多くの成果を得る」ために、異なる手口は編み出され続けるし、ひとたび何かの攻撃テクニックが「成功」を収めればそれはすぐに再利用される。「守る側はそのことを前提に、対策を考えていかなければならない」(セントナス氏)

こうした状況においてセントナス氏が推奨するアプローチは2つある。

1つ目は、こうしたレポートなどを参考に、相手が誰であり、どんな動機や狙いを持った攻撃なのかを知ることだ。

2つ目は、ブレークアウトタイムの短さを考えると、対策に当たってはスピードが大事ということだ。CrowdStrikeでは『1-10-60ルール』というベストプラクティスを提唱している。1分で検知し、10分で調査を進め、60分で脅威から修復するというもの。「『熊』のスピードを考えると、適切なアーキテクチャを実装して1-10-60のモデルを実装していかなければ追い付けない。人手や目に頼っていたら難しい部分はテクノロジーをうまく活用してほしい」(セントナス氏)

CrowdStrikeはEDRソリューション「Falcon Insight」を提供する他、脅威ハンティングサービス「Falcon Overwatch」やインシデント対応を支援するセキュリティサービスを展開してきた。そして、Falcon Insightがインストールされたデバイスから得られる週に1兆件に上るイベント情報や、顧客の対応支援から得られた情報も含め「脅威インテリジェンス」としてまとめ、IoC(Indicator of Compromise:痕跡情報)をはじめとする脅威に関する情報やフィード、ルールを配信するとともに、定期的にレポートにまとめ、公開している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

DDoS攻撃が全世界で大幅増加、NETSCOUTが2018年版レポートを公開

DDoS攻撃が全世界で大幅増加、NETSCOUTが2018年版レポートを公開

NETSCOUTが公開した2018年の「年次ワールドワイド・インフラストラクチャー・セキュリティ・レポート」によると、データセンターやクラウドへのDDoS攻撃が大幅に増加した。政府機関を狙った攻撃も増えている。 「企業のセキュリティ検知能力が低い」と警告、CrowdStrikeが調査報告書を公開

「企業のセキュリティ検知能力が低い」と警告、CrowdStrikeが調査報告書を公開

CrowdStrikeが公開したサイバーセキュリティの侵害調査報告書によると、企業のセキュリティ侵害検知能力が低いという。セキュリティ侵害はどの企業にも起こり得るビジネスリスクであるため、早急に取り組むべき課題として捉える必要があるという。 2018年のセキュリティ事件認知度1位はコインチェックの「NEM流出事件」、マカフィーが10大事件を発表

2018年のセキュリティ事件認知度1位はコインチェックの「NEM流出事件」、マカフィーが10大事件を発表

マカフィーは、2018年の10大セキュリティ事件と、2019年の脅威動向予測を発表した。10大セキュリティ事件の第1位は被害額が史上最大となった仮想通貨「NEM」の流出事件。脅威動向予測では、AIによる高度な回避技術を用いたサイバー攻撃が展開されると予測した。