インターネット上で利用する端末をあらゆる脅威から守ろう:Microsoft 365で実現! Windows 10のモダン管理[実践編](第3回)

本稿では「Windows 10のモダン管理」を実際に設定して展開していきます。モダン管理の手法は管理者の負担を軽減できるだけでなく、ユーザーのPCの選択肢も広がる最新の運用管理手法です。また、Windows 10は常に進化しており、このモダン管理を最適化し次々と新しい機能を提供しています。この機会にモダン管理を実現し、Windows 10へとアップグレードしましょう。

はじめに

これまで2回にわたり、シンプルな設定でWindows 10を展開する方法を紹介してきました。モダン管理の利点を生かしつつ、できるだけシンプルで新しい手法でPCを展開してきました。検討によってはかなり広い範囲でも、これまで紹介した手法で展開したPCをさまざまなシーンで利用できるのではないかと思います。

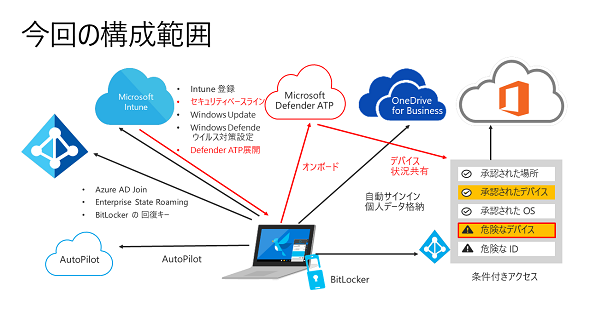

今回は、ここにリモートからPCの安全性を見守る「Microsoft Defender Advanced Threat Protection(ATP)」を加えて、より企業や組織での利用に適した端末にしていきたいと思います。

今回の設定内容

- Microsoft Defender ATPの設定と展開

- 条件付きアクセスで危険なPCのクラウドリソースへのアクセスへの禁止

- Microsoft Defender ATPベースラインの展開

いつでもどこでも、端末の安全を確保するのに必要なものは?

●これからのPC管理に必要とされるもの

最近のPCは社内の閉じたネットワーク環境ではなく、インターネットに直接接続して利用されます。これまで紹介してきたモダン管理で構成されたPCもインターネットに接続され、あらゆる脅威にさらされています。

Windows 10は標準設定でそのような脅威から保護されるように設計されていますので、これまで紹介した方法で展開したPCでも通常の利用であれば問題なく利用できます。しかし、最近はサイバー攻撃が高度になってきていますので、ユーザーの利用方法によってはPCが脅威に侵害される可能性も考えられます。

もし、ウイルスなどにやられたとしても、社内ネットワーク内で利用していたPCであれば、端末のセキュリティ機能とネットワークのセキュリティ機能の組み合わせで脅威を検知し、管理者がルーターや物理的な防御(例えば、LANケーブルを引っこ抜く、電話をかけてPCをシャットダウンする)などの対策で、被害の拡散防止と脅威の除去を行うことができました。

しかし、この方法は管理者の手の届く範囲にPCがあったので実施できた対処であり、社外に持ち出した(もしかしたら地球の裏側にいるかもしれない)ユーザーの端末が脅威に侵害されてしまったときには手の出しようがありません。

このような背景から、多くの企業のIT管理部門がPCの持ち出しを躊躇(ちゅうちょ)し、PC持ち出し禁止や高価な仮想デスクトップ環境などの導入を行ってきました。

しかし、過去は対処できなかったこのような問題も、テクノロジーの進化によって解決できるようになってきました。その技術が「EDR」(Endpoint Detection and Response)に代表されるエンドポイントセキュリティ製品群であり、それらは合わせて統合エンドポイントセキュリティプラットフォーム(Unified platform for endpoint security)とも呼ばれています。Microsoftの統合エンドポイントセキュリティプラットフォームがMicrosoft Defender ATPであり、企業や組織ではモダン管理の必須の要素となっています。

●モダン管理におけるMicrosoft Defender ATPの重要な役割

これまで紹介した手法で展開したPCは、管理者が一切手を付けなくてもセットアップや設定が行われていました。ここでお気付きの方もいるかと思いますが、ここまで作成したPCは設定を配信するだけで、後はOSのセキュリティ機能や設定により理論上は“脅威から守られている”ということになっています。しかし、もしPCが脅威に侵害されてしまったらどうすればいいでしょうか。

よくある誤解なのですが、企業管理のPCで脅威の対策は「MDM(モバイルデバイス管理)+ウイルス対策製品」で十分と思われていることが多いです。しかし、前述の通り、社外に持ち出された端末から脅威を取り除くのは容易ではありません。

なぜこのような誤解が生まれるのかというと、それは「MDM」=「これまで使ってきたPC管理製品」と認識しているためです。PC管理製品は「エージェント」というプログラムによりPCをコントロールします。そのエージェントは、PCの大きな権限を持ってさまざまなことが行えるのです。一方、MDMはOSが提供した設定機能に外部からアクセスしているだけですので、できることはOSによって限定される上、取得できる情報も限定的なのです。

脅威に侵害されても、上記のようにMDMではPC管理製品と比べてできることが限られ、今までと同じレベルの対策がとれません。管理者の視点から見ると、端末の状態監視、異常時の調査、脅威の封じ込め、脅威の除去などに対応できる環境が必要ということになります。つまりより高い権限でPCをコントロールする機能が必要なのです。

Microsoftがこれらの機能をひとまとめにして提供するのがMicrosoft Defender ATPです。例えば、以下の表のようにMDM+ウイルス対策では足りない機能が、Microsoft Defender ATPで網羅できることが確認できます。

| これまでの管理 | モダン管理 | |

|---|---|---|

| OSのアップデート状況の確認 | PC管理製品(Microsoft System Center Configuration Manager《SCCM》など) | Microsoft Defender ATP(Security Analytics) |

| OSの設定状況の確認 | PC管理製品(SCCMなど) | Microsoft Defender ATP(Security Analytics) |

| ソフトウェアの脅威情報の確認 | PC管理製品(SCCMなど) | Microsoft Defender ATP(Threat Vulnerability Management) |

| マルウェアの検出、除去 | ウイルス対策製品 | Windows Defender Antivirus |

| 高度な攻撃の検出、除去 | ― | Microsoft Defender ATP(EDR) |

| 攻撃情報の可視化 | ログ解析、SIEM | Microsoft Defender ATP(EDR) |

| 感染時の封じ込め | ネットワークベース製品、ファイアウォール | Microsoft Defender ATP(EDR) |

| 自動対処 | ― | Microsoft Defender ATP(Automated Investigation) |

| 端末の健全性の可視化 | ― | Microsoft Defender ATP(Advanced Hunting) |

Microsoft Defender ATPの詳細については、関連記事がありますのでそちらを参照してください。

- [関連記事]Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- [関連記事]Microsoft Defender ATP による脆弱性管理と Microsoft 365 E5 との連携により一層広がる活用の幅をご紹介

このようにMicrosoft Defender ATPは、脅威対策に関して今までのPC管理製品よりも強化できるだけでなく、クラウド上での管理の利点である端末が地球上のどこにあってもネットワークにつながっていれば管理/監視が行われ、脅威に対しての対応がとれるようになります。Microsoft Defender ATPがモダン管理には必須の機能といえる理由は、この現状必要とされる足りない機能を補うと同時に、今後必要とされる機能がすぐに提供されていくからなのです。

それでは、この強力なMicrosoft Defender ATPを「Microsoft Intune」(以下、Intune)で展開していきます。

Microsoft Defender ATPの展開

●Microsoft Defender ATPの準備

Microsoft Defender ATPの大きな特徴は、OSの組み込みの機能であることが挙げられます。これは展開を容易にするだけでなく、OSのアップデートにおける問題を最小限にとどめることができます。また、エージェントが最初から入っているので、機能を有効化(オンボード)するだけで利用できるようになります。そして、IntuneでMicrosoft Defender ATPの設定を展開するのは非常に簡単です。

ここからは、既にMicrosoft Defender ATPがテナントに展開されている前提で、端末への展開手順を紹介していきます。

note:Microsoft Defender ATP環境がない場合は、試用版を以下から申し込むことができます。

・Microsoft Defender 試用版

https://www.microsoft.com/en-us/microsoft-365/windows/microsoft-defender-atp?ocid=docs-wdatp-main-abovefoldlink&rtc=1

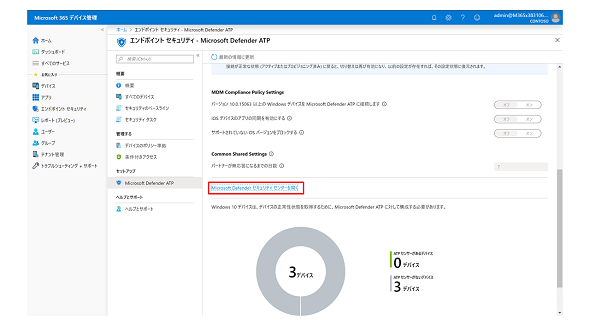

●IntuneとMicrosoft Defender ATPの間にサービス間接続を確立する

事前準備としてIntuneとMicrosoft Defender ATPの間にサービス間接続を確立します。この接続により、Microsoft Defender ATPがIntuneで管理するWindows 10デバイスからコンピュータのリスクに関するデータを収集できるようになります。これには、「Microsoft Defender セキュリティ センター」とIntuneの両方に対する管理アクセス権が必要です。

まずは「Microsoft Endpoint Manager 管理センター」にサインインします

上記のリンクからMicrosoft Defender ATPの管理画面に移動します。

設定箇所

Microsoft Endpoint Manager 管理センター > エンドポイント セキュリティ > Microsoft Defender ATP > Microsoft Defender セキュリティ センターを開く

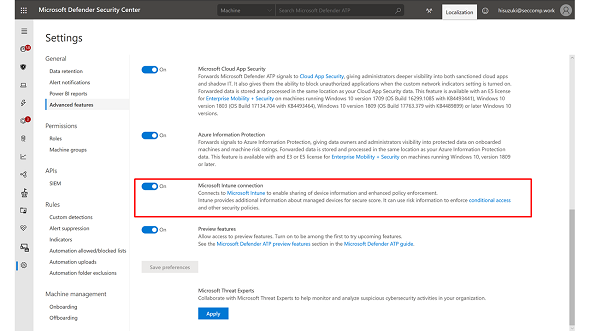

「Microsoft Defender セキュリティ センター」で、以下の設定を「オン(有効)」にします。

設定箇所

Microsoft Defender セキュリティ センター > 設定 > 高度な機能 > Microsoft Intune の接続

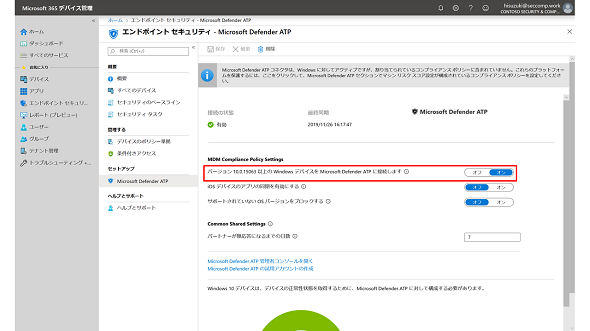

「Microsoft Endpoint Manager 管理センター」に戻り、以下の設定を「オン」にします。

設定箇所

Microsoft Endpoint Manager 管理センター > エンドポイント セキュリティ > Microsoft Defender ATP > Connect Windows devices version 10.0.15063 and above to Microsoft Defender ATP(Windows デバイス バージョン 10.0.15063 以上を Microsoft Defender ATP に接続する)

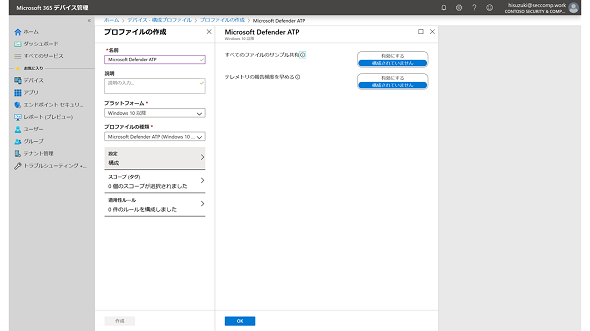

●構成プロファイルを使用してデバイスをオンボードする

「オンボード」とは、Microsoft Defender ATPをクライアントで有効化することです。IntuneとMicrosoft Defender ATPの間にサービス間接続を確立したら、Intuneの管理対象デバイスをMicrosoft Defender ATPにオンボードし、そのリスクレベルに関するデータを収集して使用できるようにします。

Microsoft Defender ATPへの接続を確立したときに、IntuneはMicrosoft Defender ATPの「オンボード構成パッケージ」をデバイス構成プロファイルに自動的に作成します。このプロファイルを有効にすればデバイスをオンボードできます。

再度「Microsoft Endpoint Manager 管理センター」にサインインし、新しい構成プロファイルを作成します。

設定箇所

Microsoft Endpoint Manager 管理センター > デバイス > 構成プロファイル > プロファイルの作成

「プラットフォーム」に「Windows 10 以降」を、「プロファイルの種類」に「Microsoft Defender ATP(Windows 10 デスクトップ)」を選択します。

このまま作成して、展開するグループに割り当てます。

「すべてのファイルのサンプル共有」を有効にするとサンプルを収集し、Microsoft Defender ATPと共有できるようになります。例えば、疑わしいファイルがある場合は、それをMicrosoft Defender ATPに送信して詳しく分析できます。「テレメトリの報告頻度を早める」を有効にするとMicrosoft Defender ATPサービスに対してより頻繁にテレメトリを報告させることができます。

このように、オンボードの情報を対象PCに反映するだけで設定が完了します。設定が反映されると、Microsoft Defender ATPのコンソールにはオンボードされた端末の情報が表示されるようになります。

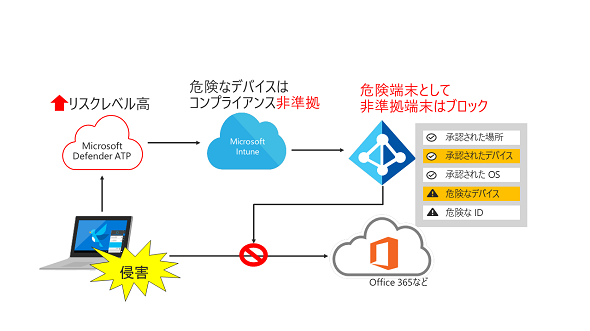

Microsoft Defender ATPを利用して危険な端末のOffice 365への接続を止める

Microsoft Defender ATPは端末の状態を常に監視しています。この情報を使って危険な端末を検知することができます。Microsoft Defender ATPとIntuneを連携すると、Azure Active Directory(Azure AD)にそのリスク情報を提供することができます。Azure ADはこのリスク情報を基にアクセスをコントロールし、危険な端末からのアクセスを遮断します。

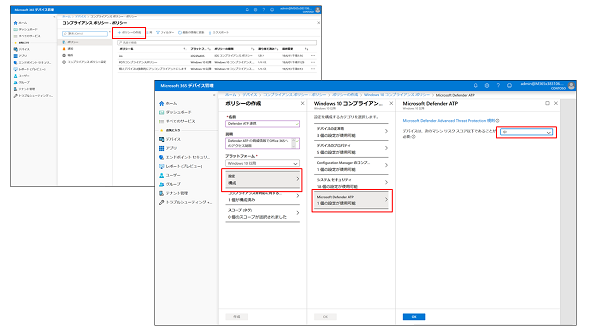

●コンプライアンスポリシーを作成する

コンプライアンスポリシーを設定して、IntuneがMicrosoft Defender ATPの情報を受け取れるようにします。

設定箇所

Microsoft Endpoint Manager 管理センター > デバイス > コンプライアンス ポリシー > ポリシーの作成

「プラットフォーム」で「Windows 10 以降」を、「カテゴリ」で「Microsoft Defender ATP」を選択します。「デバイスは、次のマシン リスク スコア以下であることが必要」は「中」に設定します。最終的に、この設定は自身の環境に応じてご検討ください。

ポリシーを作成したら、対象のグループにデバイスコンプライアンスポリシーを割り当てます。

●条件付きアクセスポリシーを作成する

条件付きアクセスポリシーによって、コンプライアンスポリシーで設定した脅威レベルを超えたデバイスによるリソースへのアクセスがブロックされます。このコントロールは「実践編第1回」で設定した内容でカバーできます。

Microsoft Defender ATPベースラインの展開

クライアントの設定も変更して、Microsoft Defenderシリーズの機能を有効化して、より端末のセキュリティを高めます。こちらも第2回で紹介したセキュリティベースラインの設定を参考にして「Microsoft Defender ATP ベースライン」を展開してください。

●動作の原理

これまでの設定により、Microsoft Defender ATPで端末の脅威を検出することができます。Microsoft Defender ATPで端末のリスクレベルが高になると、Intuneと連携してデバイスのコンプライアンス状態を非準拠にします。デバイスのコンプライアンス状態が変更されると、条件付きアクセスにより当該デバイスからのアクセスがブロックされます。

後はMicrosoft Defender ATPの機能でPCのクリーンナップを行い、問題がなくなると同じように端末状態が準拠に変わってOffice 365にアクセスできるようになります。

まとめ

いかがでしたでしょうか。ここまで読んでお気付きになられた方もいらっしゃるかもしれませんが、設定した内容はさまざまな機能間で連携することで自動的に対応がとれます。脅威を検知して、即座に遮断と対処ができるのはMicrosoft製品の特長になります。

Microsoft Defender ATPの導入は、モダン管理の環境では非常に簡単です。モダン管理された端末は世界中どこでも利用できる、高い安全性と管理性を備えることになります。これは、インターネット環境でも耐えられる安全な端末であり、当然イントラネットでも今までより安全な端末になるといえるでしょう。

今後の端末セキュリティはMicrosoft Defender ATPのような統合セキュリティ管理ソリューションの導入が必須になってきます。この機会に導入をご検討いただければ幸いです。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- Microsoft Defender ATP による脆弱性管理と Microsoft 365 E5 との連携により一層広がる活用の幅をご紹介

- ラベルを使って一石三鳥の情報保護対策のすすめ[前編]

- Windows 10の「セキュリティ設定」を素早く構成しよう

- Windows Defender ウイルス対策の効果と Microsoft Defender ATP によるインシデントレスポンスの一次対処の自動化のご紹介

- ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年1月31日