ついにメール調査も自動化! Office 365 Advanced Threat Protection によるメールの自動インシデント対応:メールセキュリティ運用の負荷を軽減

2015年に登場した「Office 365 Advanced Threat Protection」は、メール配信時の保護を中心に機能提供してきました。そして、より高度化しているメールのサイバー攻撃への対策として、メール配信後に発生する脅威にも対応するようになりました。本稿では“メールにおける多層防御”の一つであり、2019年9月に登場した最新テクノロジー「自動インシデント対応」を紹介します。

疲弊するセキュリティチーム、猫の手も借りたい現状

日々複数のシステムから大量に発行されるアラートの対応をしなければいけないセキュリティ チームの皆さまは、「自分がもう一人いればいいのに」「メンバーを増やしてくれ」「もう対応しきれないよ」……このように思われたことはありませんか。

今回紹介する「Office 365 Advanced Threat Protection(Office 365 ATP)」の「自動インシデント対応(Automated Incident Response)」は、そんなセキュリティチームの皆さまを強力にサポートします。特に複雑な設定/構築をすることなく、以下の作業をクラウドに任せることができます。

(1)アラート検知時に自動でメールインシデントの調査から推奨アクションの提示までを実施

(2)メールだけではなく、自動で端末側、ユーザーの異常行動などの相関関係も含めて影響範囲を特定

メールは配信時の保護だけでは不十分です

「弊社は標的型攻撃にも対応できるメールフィルタリングソリューションを導入して対策しています」

このようなコメントをよく耳にしますが、サイバー攻撃が高度化している現在は、対策としては不十分になりつつあります。なぜなら、悪意のある攻撃者は標的型攻撃ソリューションが導入されていることを前提として、さらに巧妙な手段で攻撃を仕掛けてくるようになっているからです。そのため、企業内のセキュリティチームは、日々以下のようなケースで手が回らなくなっています。

「ユーザーから不審なメールが届いているという報告がありました。至急、影響調査を開始してください!」

「本日から急にマルウェア感染のアラートが多く出ているようです。何が起こっているのか全て調べてください!」

なぜ、このようなインシデントが発生してしまうのでしょうか。一例として攻撃者は以下のような攻撃をしていることが想定されます。

- 配信時は何の問題もない Web サイトの URL 付きメールを配信し、後に危険な Web サイトに改ざんする

- 配信時は何の挙動もしないマルウェアを添付ファイルとして仕込んで配信し、後に悪意のある活動を開始する

上記はいずれも配信時の保護だけでは簡単にすり抜けられてしまう攻撃であり、企業に甚大な影響を及ぼしてしまう可能性があります。そのため、メールセキュリティにおいても配信後の万全な対策、つまり“多層防御”が必要になります。また、攻撃者は AI やプログラム、その他の巧妙な手段によって簡単に新たな攻撃を仕掛けてきますので、配信後のインシデント対応を人手でカバーすることは現実的ではなくなってきています。

自動インシデント対応(AIR)の目指すところ

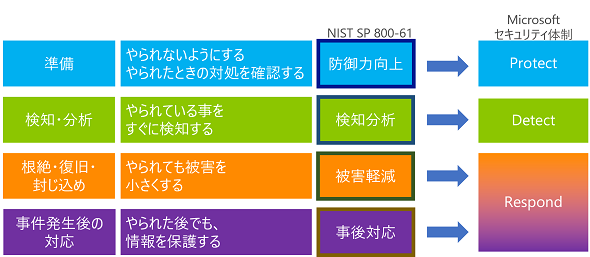

Microsoftでは、セキュリティインシデントの対応プロセスを「Protect」「Detect」「Respond」の3つに分けています。

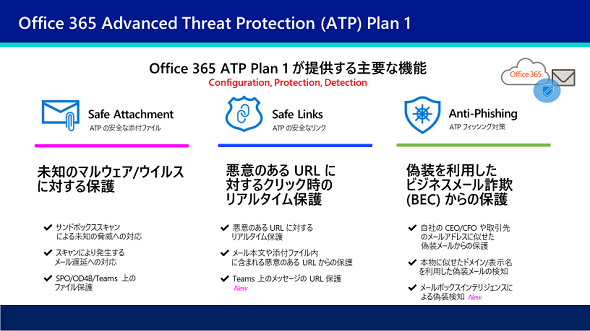

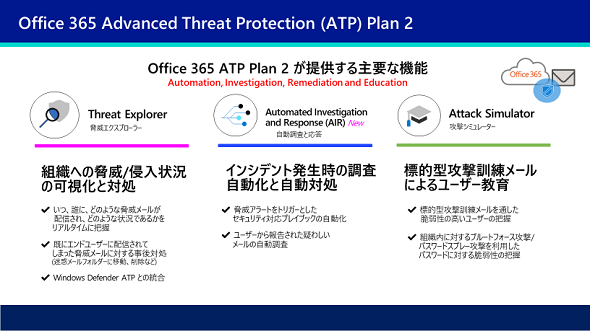

Office 365 ATP では、これまで「安全な添付ファイル(Safe Attachments)」「安全なリンク(Safe Links)」「高度なフィッシング対策(ATP Anti-Phishing)」の3本柱で「Protect」「Detect」を中心にサービス提供をしていましたが、「脅威エクスプローラー(Threat Explorer)」や今回紹介する自動インシデント対応(AIR)など、「Respond」に該当する機能の強化を続けています。

Office 365 ATP には2つのプランがあり、「Plan 1」ではProtection、Detection 機能を、「Plan 2」では Respond 機能を中心に提供しています。

自動インシデント対応(AIR)が提供する機能

●インシデント対応開始のトリガー

インシデントの自動調査を開始するには、起点となる“トリガー”が必要です。AIR では2019年9月時点で「自動」と「手動」の2つの自動調査トリガーを提供しています。

自動調査開始トリガー(検知されたアラートから自動で調査を開始)

- ユーザーから報告された不審なメッセージ

- 判定が変更された URL をユーザーがクリック

- メール配信後にゼロアワー自動消去(ZAP)機能により検知されたマルウェア(マルウェア ZAP)

- メール配信後にゼロアワー自動消去(ZAP)機能により検知されたフィッシングメール(フィッシング ZAP)

手動調査開始トリガー(セキュリティチームが手動で自動調査を開始)

- 脅威エクスプローラーから特定のメールの自動調査を開始

今までは、何かしらのアラートが挙がった場合にはセキュリティチームがこれまでの知見を生かし、全て手動で調査する必要がありました。ときには、端末やユーザーの不審な挙動との相関関係も各システムのログを突き合わせてチェックするなど、属人化したオペレーションになっていたのではないかと思われます。

また、セキュリティチームがその場にいないときには、メール運用者など担当外のメンバーが急にインシデント対応をしなければならないなどのお話もいただいたことがあります。このような人に依存する運用は、調査漏れや対応ミスなどのヒューマンエラーが発生する恐れがあり、とても危険です。

上記のような AIR の自動調査開始トリガーを活用すると、セキュリティチームが介在することなくクラウド上で調査が自動的に開始され、影響範囲の特定や推奨アクションの提示が行われます。また、セキュリティチームは効率化できた時間を使って、より専門的な調査にフォーカスできます。不審なメールがある場合には、手動調査開始トリガーを使って個別に調査を開始することもできます。

それでは、これから各トリガーの詳細についてご紹介していきます。

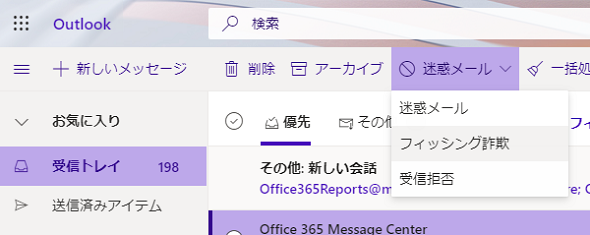

●ユーザーから報告された不審なメッセージ

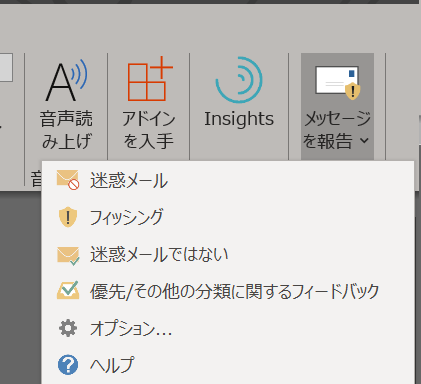

Office 365 の「Exchange Online」を利用している場合、ユーザーは Outlook クライアントまたは Outlook on the Web を使ってメール業務をしていると思います。その中で「メッセージを報告」という機能を見たことはないでしょうか。

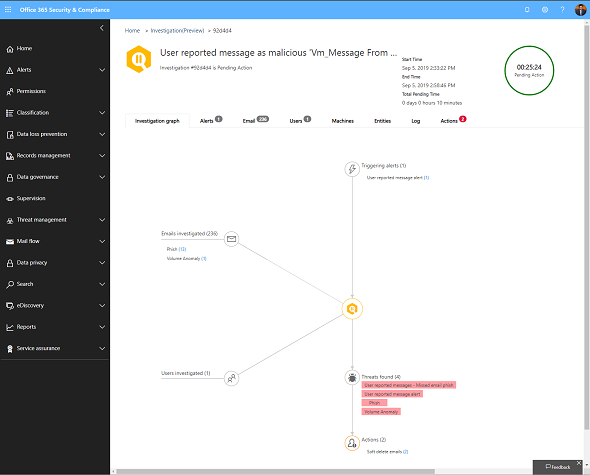

このメッセージ報告機能によって、ユーザーから不審なメッセージが報告されたことがトリガーとなり、AIR により自動調査が開始され、以下の項目に関して調査結果が返されます。

- 同様のメールの配信状況と詳細

- 同様のメールを受信した他ユーザー一覧と詳細

- 同様のメールを受信した端末の一覧と詳細

- 自動調査により評価した項目のログ

- 当インシデントにおいて推奨されるアクション(メールの削除など)

上記自動調査結果に関しては、以後の別のトリガーにおいても同様になります。また、他のMicrosoftセキュリティソリューションである「Microsoft Cloud App Security(MCAS)」や「Microsoft Defender ATP(MDATP)」と連携することで、さらに深い洞察を得ることができます。具体的には、MCAS との連携では、該当ユーザーがクラウド上で異常な挙動をしていないかどうか、MDATP との連携では端末側の自動調査を開始したりすることができるようになります。

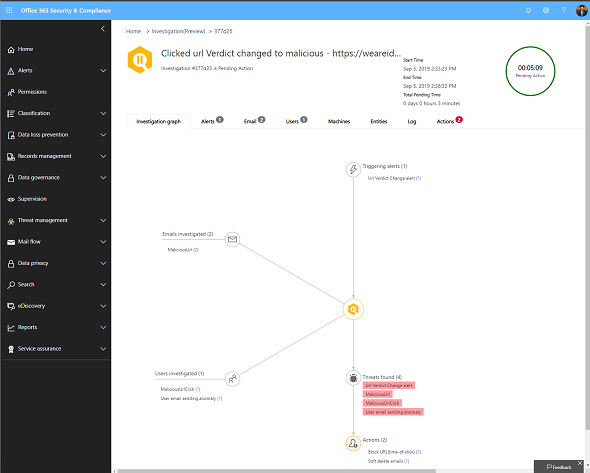

●判定が変更された URL をユーザーがクリック

Office 365 ATP の「安全なリンク」機能では、受信メールに含まれる URL リンクをクリックする際に、危険なサイトではないかどうかをチェックすることができます。これにより、配信後に危険な Web サイトに改ざんされた場合でもユーザーアクセスを予防する効果があります。AIR では、安全なリンク機能と自動連携を行い、ユーザーが危険と判断された Web サイトにアクセスしようとした時点でアラートを発行し、自動調査を開始します。

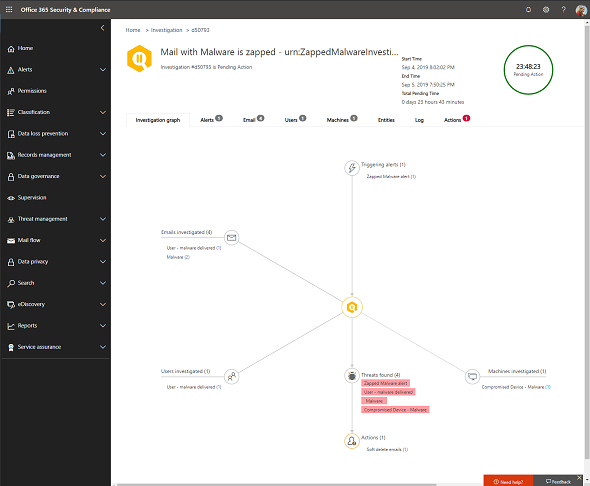

●メール配信後にゼロアワー自動消去(ZAP)機能により検知されたマルウェア(マルウェア ZAP)

「ゼロアワー自動消去(ZAP)」という機能を聞いたことがない方も多いと思います。ZAP は 「Exchange Online Protection」に含まれている機能で、配信後に添付ファイルがマルウェア判定されたり、不審なメールと判定されたりした場合に、自動で適切な対処をする多層防御の1機能になります。

AIR では、ZAP により配信後のメールがマルウェア検知された場合にアラートを発行し、自動調査を開始します。マルウェア関連のインシデントの場合は端末感染も疑う必要がありますので、このような場合にエンドポイントセキュリティソリューションの Microsoft Defender ATP による端末自動調査と連携しておくと効果的です。

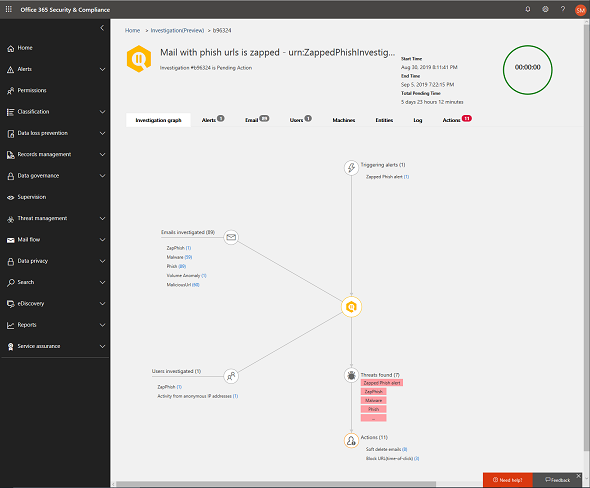

●メール配信後にゼロアワー自動消去(ZAP)機能により検知されたフィッシングメール(フィッシング ZAP)

ZAP により、フィッシングメールが検知された場合にはアラートを発行し、自動調査を開始します。フィッシングメールのみの対処はこれまでもできましたが、同様のメールを受信したユーザーが不審な行動を起こしていないか、メール内のリンクをクリックしていないかなど、範囲を広げた包括的な調査ができることが AIR の大きなポイントとなります。

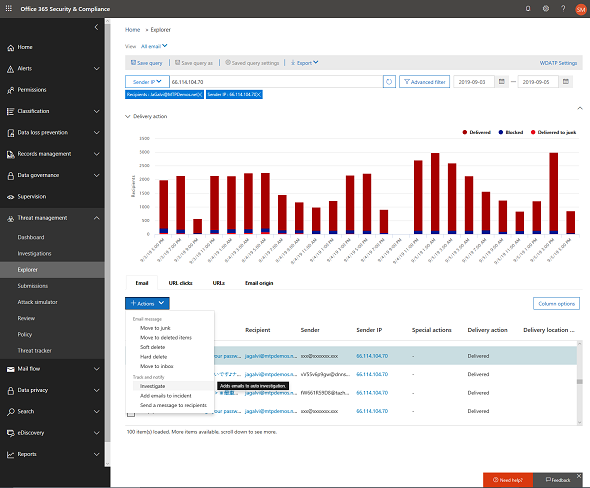

●脅威エクスプローラーから特定のメールの自動調査を開始

Office 365 ATP では、セキュリティチームがメールに関する脅威を調査してリモートからメールの削除などの処理が実行できる GUI ベースの「脅威エクスプローラー」を提供しています。この処理の1つとして、特定のメールをトリガーとして自動調査を開始することができます。これにより、セキュリティチームは個別に時間を割いて手動で調査する必要がなくなります。

自動インシデント対応(AIR)を導入した場合の効果

AIR を活用するとどのような効果があるのでしょうか。先ほど例で挙げたケースを振り返ってみましょう。

「ユーザーから不審なメールが届いているという報告がありました。至急、影響調査を開始してください!」

↓↓↓

「その調査は既に完了しており、該当メールは全て削除処理をしました。また、当メールが起因となったユーザーの異常なアクティビティーや端末感染もありませんでしたので、インシデントはクローズしています」

「本日から急にマルウェア感染のアラートが多く出ているようです。何が起こっているのか全て調べてください!」

↓↓↓

「マルウェアのハッシュ値からメールの特定を行い、メールからの自動調査、端末側の自動調査を開始し、影響があったエンティティの対処と回復を実施しました。全て作業は完了していますのでインシデントはクローズしています」

上記はいずれもセキュリティチームの作業時間としては10分もかからないほどです。AIR を活用することで、セキュリティチームは他の重要なプロアクティブな活動に時間を割くことができるだけではなく、ユーザーも常に安全なメール環境で業務を遂行することができます。

まとめ

本稿は、Office 365 ATP の最新テクノロジーである自動インシデント対応(AIR)の基本機能と効果を紹介しました。Microsoftは、常に何かしらの脅威が企業内に入り込んでくることを想定してセキュリティソリューションを提供しているため、「Protect」だけではなく、「Detection」と「Respond」にも対応することができます。

また、全てのフェーズにおいて人が介在すること自体をリスクと捉えているため、「自動化(Automation)」と「統合管理」に特に注力しています。

Office 365 ATP だけではなく、「Microsoft Defender ATP」「Azure AD Identity Protection」「Microsoft Cloud App Security」を併せて導入することにより、端末、認証、ユーザーの異常行動の検知から対処までを一元化できるので、セキュリティチームは一部の調査をクラウドに任せつつ、統合された管理画面でインシデント対応をすることができるようになります。

このようにセキュリティを包括的にカバーすることは、セキュリティチームの運用負荷を軽減できるだけではなく、企業の信頼性やビジネス成長にもつながってきますので、ぜひ Microsoft 365(Microsoft Threat Protection)の導入をご検討いただければ幸いです。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- Office 365 攻撃シミュレーターの使い方――インシデントに強い組織を作る

- Windows 10の基本設定を「Autopilot」で展開しよう

- ここで使える Azure Sentinel――クラウド時代のセキュリティ管理のハブに!

- Windows Information Protection を正しく知る 〜設定編〜

- Windows Information Protection を正しく知る

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境 〜応用編〜

- 社給端末制限の緩和でコストをかけずに、安全かつ柔軟性のあるリモートワーク環境の提供を!

- 知っていましたか? Microsoft 365で簡単に実現できるブラウザでの安全なリモートワーク環境

- Windows 10のデータ管理 データ保護はMicrosoft 365の連携技におまかせ

- Windows 10のメンテナンス 更新プログラムの管理もMicrosoft 365におまかせ

- Windows 10の展開はMicrosoft 365におまかせ

- Desktop App Assure サービスが Windows 10 と Office 365 へのアプリ互換性問題を支援

- Windows 10への全面移行を後押しする「Desktop App Assureサービス」とは

関連リンク

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2019年10月30日