モノ作りとコト作りが融合する現在、セキュリティ含め、プライバシー侵害、アクセシビリティー低下、人権侵害など、広がる「ビジネスリスク」への対抗手段はあるのか:自動車業界では義務化

新型コロナウイルス感染症(COVID-19)の感染拡大はもちろん、それ以前から進む産業そのものの大変革に伴って、企業を取り巻くビジネスリスクは大きく変化、変質しつつある。企業は一連のビジネスリスクにどのように向き合い、排除したり、対処したりすべきなのだろうか。2020年9月7〜11日にオンラインで開催されたセミナー「ITmedia Security Week秋」の「ビジネスリスクとセキュリティ・バイ・デザイン」ゾーンでは、単にセキュリティを確保するだけではなく、それを企業の信頼や価値につなげるためのヒントが紹介された。

モノ作りとコト作りが融合する中、セキュリティ対策はどうあるべきか

工場で生産計画に沿って、形のあるモノを大量に効率的に生産する――20世紀の間主流だったやり方が、今、大きく変わろうとしている。

White MotionのCEO、蔵本雄一氏は「セキュリティ対策の進路 〜義務化とカバー範囲〜」と題した特別講演に登壇。MaaS(Mobility as a Service)やコネクテッドカー、自動運転といった自動車業界における大変動を例に挙げながら、「セキュリティ面で、どのような対策が必要か」を紹介した。

現在は、有形資産ベースのビジネスから、拡張容易性や埋没性、模倣性、そしてシナジーといった特徴を持つ無形資産メインのビジネスが勃興(ぼっこう)。有形資産と融合しながら価値を高めるビジネスが広がっている。その一例が、増加の一途をたどるIoT機器だ。

「モノ作りとコト作りの融合は単なる技術の融合を意味するだけではない。開発手法やプロセスも、働き方も、その背後にある文化も混ざり合うことになる。それには、ハードウェアとソフトウェア両方のテクノロジーを知らないといけないし、ウオーターフォールから予想されるリスクと、アジャイルから予測されるリスク、両方を知らないといけない。それも、『デベロップメント』(開発)、『プロダクション』(生産)、そして出荷後の『ポストプロダクション』の全ての範囲にまたがり、非常に広い範囲をカバーしなければならない」(蔵本氏)

開発では、「特にハードウェアが関連する場合、無形資産のソフトウェアに比べて手戻りが困難」という課題がある。ソフトウェアでももちろん、開発の早い段階からセキュリティを考慮することが重要だが、ハードウェアと融合する場合は特に「前工程からセキュリティを入れ込むことが、コスト面などからも非常に重要になる」と蔵本氏は強調する。

次に、生産工程。昨今では「スマートファクトリー」と呼ばれる通り、工場自体がネットワークでつながっている。万一、生産過程でマルウェアが混入したり、不正アクセスを受けたりすれば、影響は大きい。このため、産業制御システムのサイバーセキュリティを考慮し、「完全性」を維持した生産環境が必要だ。

そしてモノが出来上がって出荷した後も、脆弱(ぜいじゃく)性が放置された「野良デバイス化」しないよう、ちょうどWindows Updateのようにメンテナンスできる機能をきちんと実装しておくことが必要になるという。それを支えるネットワークの設計やPSIRT(Product Security Incident Response Team)のような組織の整備も視野に入れる必要がある。

これほど広い範囲をサプライチェーンも含めてどのようにカバーし、適切に対策していくか――この課題について、自動車業界ではUNECE WP29 Cybersecurity RegulationやISO21434といった規定や標準を定め、一部は義務化することで、解決に向かおうとしている。蔵本氏は最後に、「こうした規定は、後から対応するのはかなり困難だ。設計段階の最初からいろいろ考え、出荷後もちゃんとケアできる体制や仕組みをあらかじめ組み込んでおくことが非常に重要になる」と述べ、講演を締めくくった。

セキュリティ・バイ・デザインの限界? 広がるビジネスリスクへの対応が急務に

続いて、NECでサイバーセキュリティ戦略本部 本部長代理を務める淵上真一氏が「企業価値をまもるセキュリティ・バイ・デザイン」と題して、拡大するビジネスリスクへの備えを呼び掛けた。

COVID-19の影響で社会は大きく変化した。「予想しなかった形ではあるが、急速なデジタル化を多くの方が体感しているだろう」と淵上氏。感染防止の観点からテレワークが広がり、紙や押印を前提とした業務フローがオンラインに切り替わるなど、ビジネスの在り方も変化しつつあるし、ビジネスの対象となる消費者の行動も変化した。その中で、「事業継続性」が大きなテーマになっている。

こうした変化が進む上に、事業を取り巻くリスクは拡大している。具体的には情報漏えいをはじめとするセキュリティリスクに加え、プライバシー、アクセシビリティー、その背景にある法規制といったように考慮すべき事柄がどんどん増えており、時にはビジネスを脅かす可能性があることを、淵上氏は事例を挙げながら紹介した。

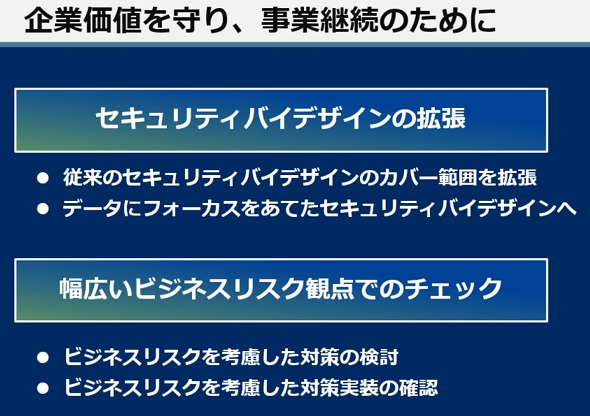

セキュリティの世界では、設計段階からセキュリティを考慮する「セキュリティ・バイ・デザイン」という考え方があるが、「プライバシーや人権への配慮といった事柄までもがセキュリティの延長で議論されるようになり、そういった事柄まで設計時に考慮しなければいけない流れになってきている。これは、既存のセキュリティ・バイ・デザインの限界といえる。加えて、ただ設計段階からセキュリティを考慮し、実装するだけではなく、もう一歩踏み込んで、『ちゃんとできている』と説明責任を果たすことが強く求められている」(淵上氏)

では、そのような中で企業価値を守り、事業を継続するためにどうすべきなのか。淵上氏は「『われわれはサイバーセキュリティの担当、そちらは人権の担当』という具合にセグメント化してしまうと、ともすれば“お見合い”になってしまう。これを避けるためには、セキュリティ・バイ・デザインという取り組みを拡張し、他の領域に広げることがポイントになる。企業価値を守るためには、幅広いビジネスリスクを考慮した対策を実施していることを保証するために、チェックと、それに基づいて説明責任を果たすことが重要だ」とした。

さまざまな得意分野を持つエンジニアが広くビジネスに関わるリスクを指摘

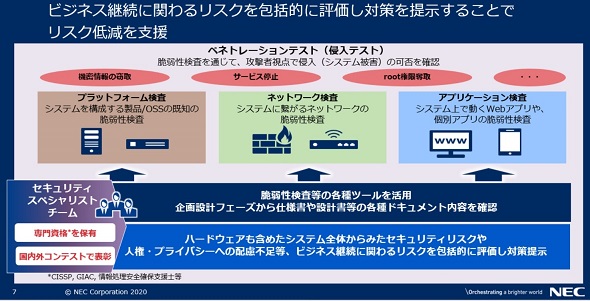

システムの脆弱性を洗い出し安全にするために、「脆弱性診断」「ペネトレーションテスト」といったサービスを利用する企業が増えてきた。だが淵上氏の講演にもあったように、プライバシーやアクセシビリティーなど、セキュリティの延長線上で考慮すべきさまざまなビジネスリスクが浮上している。そうした新たなリスクも含めて洗い出し、対策を提示するのが、NECの「Risk Hunting Team」が提供するリスクハンティングサービスだ。

セキュリティ人材育成を進め、Risk Hunting Teamのマネージャとして企画、立ち上げに関わった園田健太郎氏と、社会人CTFチーム「noraneco」を立ち上げ、社内外のCTFやHack The Boxを通して仲間と共に腕を磨いている、同じくマネージャの木津由也氏、新卒4年目でRisk Hunting Teamに加わっている大家政胤氏が、トライコーダの代表取締役、上野宣氏のモデレーションによるパネルディスカッションにおいてサービスへの思いを語った。

園田氏によると、Risk Hunting Teamを立ち上げた背景には、「セキュリティ技術を極めたい」という技術者としての思いに加え、官公庁や幅広い業種の顧客を対象にシステムインテグレーション(SI)を行ってきたNECとして、「安全なシステムを作りたい」思いが強くあったという。

「お客さまにとって大事なのは、事業を継続し、より良いものにすること。そう考えると、『自分たちはセキュリティだけやっていればそれでいいのか』と疑問が湧いてきた。自分たちにできることは何かを考え、最近増えてきたプライバシーの問題やアクセシビリティー、使い勝手といった事柄も、システムを検査する観点で一緒にできるんじゃないか。その意味で、『レッドチーム』という名前だとやや範囲が狭いと考え、広くビジネスに関わるリスクを見つける思いを込めてRisk Hunting Teamを立ち上げ、活動している」(園田氏)

Risk Hunting Teamの主軸となるサービスは、攻撃者目線でセキュリティリスクを洗い出して対策を提示するペネトレーションテストだ。高いスキルを持つメンバーを中心に、通常ならば見つけられないような問題も含めてリスクを洗い出すことが特徴だ。加えて、企画検討フェーズから加わり、仕様書やソースコードも含めて検査し、安全なシステム作りを支援する。さらに、ハードウェアも含めたシステム全体のリスクや、プライバシー侵害や人権侵害といった事業継続に関わるリスクを洗い出すサービスも提供し始めている。

リスクハンティングサービスを支えているのは、さまざまな得意領域を持ったメンバーたちだ。「官公庁向け、あるいは民間企業のSIに長年携わってきたメンバーの他、セキュリティ製品を開発してきたメンバー、研究所に所属して活動してきたメンバー、ハードウェアやOT(Operational Technology)が得意なメンバーなど、幅広いバックグラウンドを持つ多様性のある面々で構成されている」(大家氏)。しかも若手が非常に多く、入社5年目までのメンバーがほぼ半数を占めるそうだ。

こうした多様なメンバーたちが、社外の研修やカンファレンスに参加するのはもちろん、社内でも定期的に勉強会を開催し、最新の攻撃手法や傾向について学び、知見を共有している。

では、この多彩なメンバーをどうやって集めたのだろうか。上野氏のそんな問いに対する答えは、「社内CTF」だ。NECでは5年前から社内CTFを開催しており、毎年約1000人が参加している。「セキュリティ以外のバックグラウンドを持ちながら優秀な成績を収める人もいる。『セキュリティに興味があるんだったら一緒に仕事しないか』と声を掛け、リクルーティングしている」(園田氏)。大きな企業では人材があちこちに分散しがちだが、スキルを競い合うCTFという場を通してうまく発掘につなげている。

中には、「SECCON CTF」をはじめとする社外のCTFに参加したり、「Hardening」にベンダー側の立場で参加したりするなど積極的にスキルを磨いているメンバーも少なくない。実は木津氏は、初めて参加したCTFで問題が思うように解けず、挫折感を経験。その体験をバネに「セキュリティ技術を極めよう」と奮起し、メンバーを集め、今に至るという。

こうした活動は、ともすれば会社からは「趣味」や「遊んでいるだけ」と捉えられがちだ。だがNECの場合、「理解ある上司に恵まれている」と園田氏は言う。さらに「お客さまのシステムをより安全にしていく」という目的につながるものと位置付け、どのような観点から会社として評価すべきか検討を進めているという。

上司の理解もあって展開しているもう一つの活動が、Risk Hunting Teamのメンバーを含むNECセキュリティ技術センターのエンジニアが得意分野や日々学んだ知見を紹介するセキュリティブログだ。「自分たちが学んだことを記事にまとめて発信すると、自分自身の理解を深めることにもつながる。これからも継続していきたい」(園田氏)

リスクハンティングサービスを展開する中で、「いろいろ調べてくれてありがとう」と感謝されたり、検査し、対策を提示した後にリピーターとして再び検査を依頼されたりするケースも増えてきたそうだ。それをモチベーションにしつつ、「セキュリティはもちろん主戦場だが、プライバシーやアクセシビリティーといった幅広い領域も含めた対策を強みにしていきたい」と園田氏。大家氏も「ただ脆弱性を提示して終わりではなく、お客さまのビジネスを理解した改善案を提示できることが特徴だ。これからも多様なメンバーが切磋琢磨(せっさたくま)しながら業務を続けていく」とした。

左から、トライコーダ 代表取締役 上野宣氏、NEC サイバーセキュリティ戦略本部 セキュリティ技術センター Risk Hunting Team マネージャ 園田健太郎氏、マネージャ 木津由也氏、大家政胤氏

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本電気株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2020年11月18日