オンライン公開中の危険な「マルウェアソースコードリポジトリ」、特定ツールを米大学が開発:GitHubの3200万リポジトリから特定

カリフォルニア大学リバーサイド校のコンピュータサイエンスの研究チームが、サイバーセキュリティ向上に役立つツールを開発した。オンラインで公開されている危険なマルウェアソースコードリポジトリを特定できる。

カリフォルニア大学は2020年11月16日、同大学リバーサイド校のコンピュータサイエンスの研究チームが、オンラインで公開されているマルウェアソースコードリポジトリを89%の精度で特定するツール「SourceFinder」を開発したと発表した。

この開発プロジェクトの発案者で、博士号を最近同校で取得したアーマド・ダーキ氏によると、IoTマルウェアの急増についてチームで調査していたことがツール開発のきっかけとなったという。マルウェアの基になっているソースコードが公開されていることを発見し、それをきっかけにプロジェクトが始まった。

マルウェア作者がその種のコミュニティーで信頼を獲得したり、他の作者のマルウェア開発をサポートしたりする目的で、マルウェアのソースコードを公開、共有しているとは誰も想像しておらず、これは驚きだったという。

研究チームが2020年10月に開催された仮想カンファレンス「RAID 2020」(23rd International Symposium on Research in Attacks, Intrusions and Defenses)で発表した論文によると、マルウェア作者は合法的なソフトウェアの開発者と同様に、開発したソフトウェアをGitHubのような公開アーカイブで共有することがしばしばあるという。

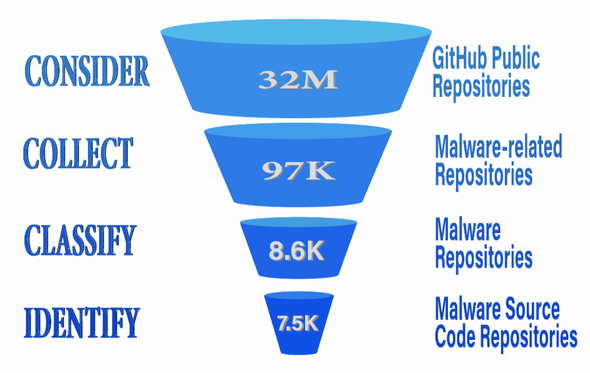

論文によれば、報告教師あり学習のアプローチを用いて9万7000のマルウェア関連ソフトウェアリポジトリをスキャンし、7504のマルウェアソースコードリポジトリを特定した。

研究チームはGitHubに対してマルウェア関連の137のキーワードで検索して3200万のリポジトリを絞り込み、9万7000のマルウェアに関連したリポジトリを見つけた。最終的に7500以上のマルウェアのソースコードリポジトリを特定した(出典:カリフォルニア大学)

プロジェクトをリードした同校の博士課程の学生オマー・ファルク・ロコン氏は、「この発表から数日で、さまざまな研究グループからわれわれのデータセットに関する問い合わせがあった。われわれの取り組みが他の研究者に役立つことが分かり、喜んでいる」と語った。

どうやって特定したのか

論文の第2著者である同校博士課程の学生リスル・イスラム氏は、「マルウェア作者は大抵の場合、さまざまなオンラインフォーラムに張り付いて自分の攻撃ツールを売り込んでいる悪名高いハッカーだと考えられる」と指摘した。

研究チームはまず、GitHubでマルウェア関連のキーワードを使って検索し、1000のリポジトリをダウンロードした。続いて各リポジトリを徹底調査し、チーム全員が悪意ありと認定したリポジトリにラベルを付け、それらをサブセットに分類した。次に1つのサブセットに属するリポジトリのコンポーネント(文言や機能など)を特定し、それらを使って、教師あり機械学習アルゴリズムをサブセットの1つについて、高い精度でトレーニングした。

「この膨大なソースコードデータベースで、一般化可能なパターンを観察するのは面白かった。これらのパターンは説明がつくものであり、それらがマルウェアの要素であることを明確に示している」(同校のコンピュータサイエンスおよびエンジニアリングの助教バゲリス・パパレザキス氏)

研究チームはマルウェアリポジトリから次のような傾向も発見した。

- 2010年以来、新しいマルウェアリポジトリの年間開設数は4年ごとに3倍以上に増えている

- ランサムウェアのリポジトリは2014年に登場し、2017年に本格的に増え始めた

- ほとんどのマルウェアはWindowsやLinuxを標的にしているが、最近では、macOSやIoTデバイスを狙ったマルウェアのリポジトリが目立って増えている

- 研究チームが特定したリポジトリでは、マルウェアとしてキーロガーが最も広く見つかった

「このツールの開発は大きな意味を持つ。これだけの大規模なマルウェアデータベースは、セキュリティ研究者が防御を強化するのに役立つ。これらの研究者とハッカーの戦いはいたちごっこだ。悪意のあるハッカーが新しいマルウェアを作れば、先行者利益が得られる。われわれは先回りをして準備を整えられるように、あらゆる情報を必要としている」(同校のコンピュータサイエンスおよびエンジニアリング教授ミカリス・ファルーツォス氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

GitHub、機械学習を用いてソースコードから言語を検出/分類するツール「OctoLingua」を開発

GitHub、機械学習を用いてソースコードから言語を検出/分類するツール「OctoLingua」を開発

GitHubは、GitHub上のソースコードがどのような言語で記述されているのかを特定するツール「OctoLingua」を開発した。50種類の主要な言語に対応しており、今後はソースコードの一部分だけが与えられた場合でも判定できるように改良を続ける。 C++やPython向けのコード可視化ツール「Sourcetrail」がオープンソースに

C++やPython向けのコード可視化ツール「Sourcetrail」がオープンソースに

Coati Softwareは、クロスプラットフォームのインタラクティブなコード可視化ツール「Sourcetrail」を、無料のオープンソースソフトウェアとして公開した。CやC++、Java、Pythonなどに対応している。コードを読むことにほとんどの時間を費やす開発者に役立つツールだ。 君のコンパイラや開発環境は侵害されていないか?――開発者が「サプライチェーン攻撃」に加担しないためにすべきこと

君のコンパイラや開発環境は侵害されていないか?――開発者が「サプライチェーン攻撃」に加担しないためにすべきこと

セキュアな開発やコードスキャンに取り組むだけでは防ぎ切れないリスクとして「サプライチェーン攻撃」がある。Kaspersky Labは、2019年4月9〜10日に開催した「Security Analyst Summit 2019」で、その実態を紹介した。