ハニーポットの実験で1分当たり70件の攻撃を受ける――Comparitech.com:SSH攻撃が最も多い

比較サイトComparitech.comが、ハニーポットを使ったサイバー攻撃の調査結果を発表した。ハニーポットに対して24時間で10万1545件、1分当り70件の攻撃が加えられたという。

比較サイトComparitech.comは2021年4月26日(英国時間)、ハニーポットを使った調査の結果を発表した。ハニーポットは、サイバー攻撃者をおびき寄せ、その挙動を記録するために、無防備なままインターネットに接続して放置したダミーのコンピュータシステム。

Comparitechの研究者は、インターネットからアクセス可能なさまざまなサービスをエミュレートし、RDP(Remote Desktop Protocol)やSSH(Secure Shell)、MySQL、VNC(Virtual Network Computing)など幅広いプロトコルをサポートするハニーポットデバイスを設置した。セキュリティ対策が一切施されておらず、認証なしでアクセスでき、攻撃が可能な状態とした。どんな手口の攻撃がどれくらいの頻度で発生するか、攻撃はどこから仕掛けられるかなどを調べる狙いだ。

今回の調査ではオープンソースのハニーポットモニタリングツールスイート「T-Pot」を主に使って、約20のハニーポットサービスとプロトコルをモニタリングした。

調査の結果、このハニーポットには24時間で10万1545件の攻撃があった。1分当たり70件の割合だ。メリーランド大学が2007年に行った同様の調査では、1日当たりの攻撃発生件数は2244件だった。今回と比べると微々たる数字だ。

SSH攻撃が最も多かった

ハニーポットに対する攻撃の中で断然多かったのが、SSHブルートフォース(総当たり)攻撃だ。これはうなずける結果だという。ほぼ全てのデバイスが何らかの形で、リモート通信プロトコルのSSHをサポートしているからだ。

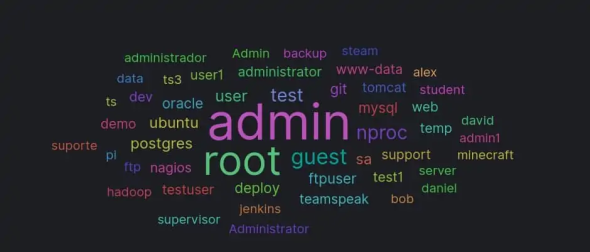

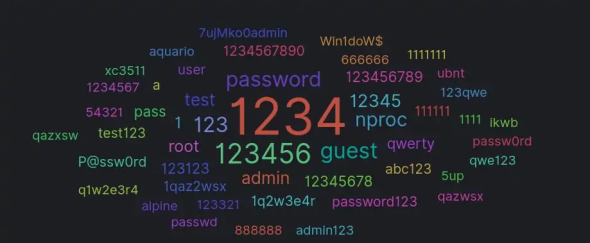

SSHブルートフォース攻撃は、サーバへのSSHアクセスのユーザー名とパスワードを推測しようとするものだ。

Comparitechのハニーポットで記録された攻撃の内訳は次の通り(カッコ内は発生件数)。

- SSHブルートフォース

サーバアクセスのためのパスフレーズを推測しようとする攻撃(7万3325件) - TCP/UDP攻撃

TCP/UDPプロトコルとパケットを使用するサービスに対する攻撃(1万2927件) - クレデンシャルスティーラー

マルウェアがパスワードや認証トークンを狙って、標的のデバイスをスキャンする攻撃(6523件) - RDPハイジャック

MicrosoftのRDPを侵害し、Windowsデバイスをリモートから乗っ取る攻撃(5797件) - シェルコード攻撃

標的のデバイスで攻撃コードをリモートから実行しようとする。一般的に、ソフトウェアの脆弱(ぜいじゃく)性を悪用する狙いがある(2263件) - ADB攻撃

Androidデバイスのコマンドラインツール「Android Debug Bridges」を利用した攻撃(487件) - Cisco ASAの脆弱性悪用やDoS

パッチの適用が不十分なCisco Systems製のデバイスを狙う特定の攻撃(53件) - Web攻撃

大抵の場合、Webページから認証情報を盗む(139件) - SMTP攻撃

電子メールサーバやクライアントに対する攻撃(31件)

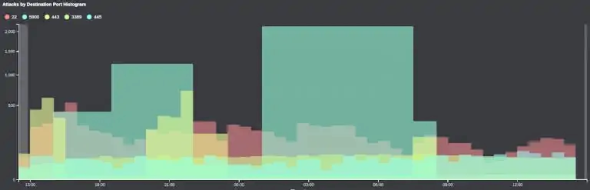

最も攻撃されたポートの1〜3位は、5900(VNC)、22(SSH)、443(HTTPS)だった。

攻撃者は何を狙ったか

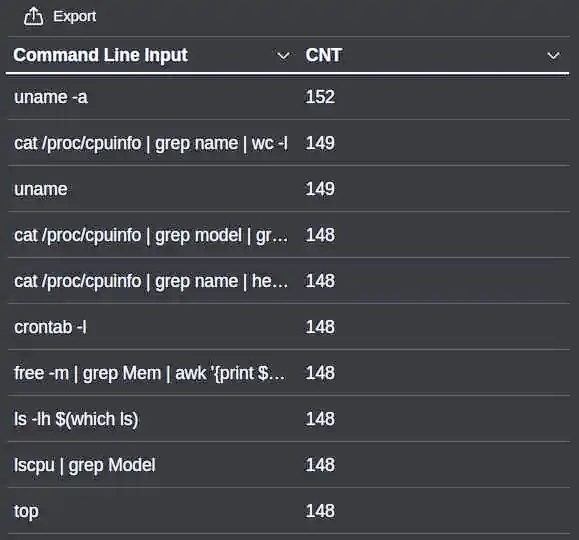

攻撃者はSSHでハニーポットにアクセスすると、大抵の場合、まずシステムの基本情報を把握しようとした。攻撃者がハニーポットで試用したコマンドのトップ10は次の通り。

攻撃者はコマンドを実行して分かったことを基に、さらに次の段階の攻撃を仕掛けると考えられる。例えば、脆弱性があるソフトウェアの未パッチのバージョンを見つけたら、それを悪用するための手順を踏むといった具合だ。データベースを見つけたら、データを抜き取り始めるだろう。あるいは、ランサムウェアやクリプトマイナーなどの各種マルウェアを仕込むかもしれない。

Comparitechの研究者は、攻撃者がUNIXシステムのタスクスケジューリングシステム「crontab」を調べようとすることにも気付いた。こうした攻撃者は、バックアップディレクトリやシステムユーティリティー、インストール済みのソフトウェアを探す場合が多かった。また、ハニーポットに何がインストールされているのかを調べるため、CPU統計や実行中のプロセスに注目した攻撃者もいた。

攻撃者の特徴は?

攻撃者の発信元IPアドレスの約98%は、公開されているブラックリストに記載済みのものだった。

ハニーポットでは、さまざまな手段を介した不正アクセスが記録された。これらの手段には、botやクローラー、大規模スキャナー、Tor出口ノード、モニタリングツールで検知された不審なIPアドレスなどが含まれる。

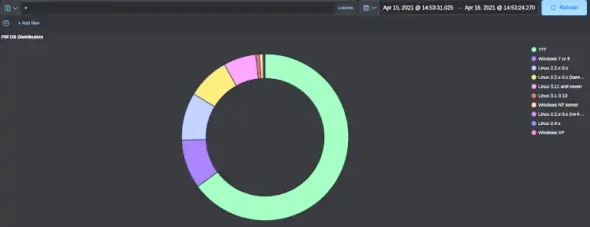

3分の2近くの攻撃は、使用OSが不明なデバイスから行われた。なお、攻撃の9.5%はWindowsデバイスから、17.5%はLinuxデバイスから行われていた。

一方、攻撃がどの国から行われたかについては、正確に追跡するのが難しい。多くの攻撃者がプロキシを使って、発信元を隠そうとするからだ。ハニーポットで記録された結果では、攻撃者の発信元IPアドレスを国別で見ると、次のようになる。

- 中国 32%

- ロシア 19%

- 米国 15%

- フランス 7%

- シンガポール 5.5%

- アイルランド 5.5%

- ブラジル 4%

- ウクライナ 4%

- インド 4%

- 韓国 3%

攻撃者は特定のOSを標的にするのか

Comparitechの研究者はこの問いに答えを出すため、ハニーポットにWindowsやmacOS、Linuxなど、各種OSで稼働しているかのように偽装させた。

だが、OSの種類による攻撃件数の大きな違いは見られなかった。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

コロナ禍で世界は、サイバー攻撃はどう変わったか、ゼロトラストセキュリティのポイントは?

コロナ禍で世界は、サイバー攻撃はどう変わったか、ゼロトラストセキュリティのポイントは?

COVID-19によりテレワークが広まり、デジタル化の必要性が高まっている。この大変動に伴って、サイバーセキュリティの世界はどのように変わり、何に備えるべきなのだろうか。 偽の文書を大量に自動生成して知財を保護するAIシステムを設計、ダートマス大

偽の文書を大量に自動生成して知財を保護するAIシステムを設計、ダートマス大

ダートマス大学の研究チームは、AIを用いて偽の文書を大量に自動生成し、医薬品設計や軍事技術のような知的財産を保護するシステム「WE-FORGE」を設計した。人手を借りることなく、本物と見分けることが難しい文書を大量生成することで、攻撃者にコストを強いることが目的だ。 ハニーポットとは

ハニーポットとは

ハニーポットとは、“おとり”として、あえてクラッカーからの攻撃を受けることに価値を持つシステムである。