企業のセキュリティ、リスクが高いのはネットワークよりもアプリケーション:DevSecOpsへの取り組みが不適切

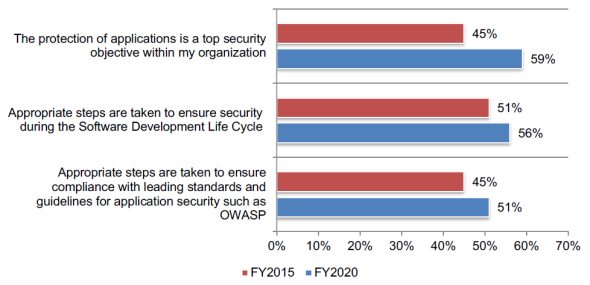

WhiteSourceは調査会社のPonemon Instituteと協力して行ったエンタープライズアプリケーションのセキュリティリスク軽減に向けた調査結果を紹介した。セキュア開発ライフサイクルを徹底することと、開発チームとセキュリティチームの連携が重要だという。

オープンソースセキュリティとライセンスコンプライアンス管理プラットフォームを手掛けるWhiteSourceは2021年5月13日(米国時間)、調査会社のPonemon Instituteと協力して2020年に実施した調査のレポート「Reducing Enterprise Application Security Risks: More Work Needs to Be Done」(エンタープライズアプリケーションのセキュリティリスク軽減:求められる対策強化)の要点を紹介した。

この調査は多くの企業が「アプリケーション層は最もセキュリティリスクが高く脆弱(ぜいじゃく)だ」と考える理由を明らかにするために実施された。

IT担当者とITセキュリティ担当者を対象に、どんなアプローチでアプリケーションのセキュリティ確保に取り組んでいるのかを尋ねたもので、634人から回答を得た。この調査では、外部からの攻撃や権限の悪用、データ窃盗からアプリケーションを保護すること、これをエンタープライズアプリケーションセキュリティと定義している。

アプリケーションは攻撃に対して脆弱だと回答

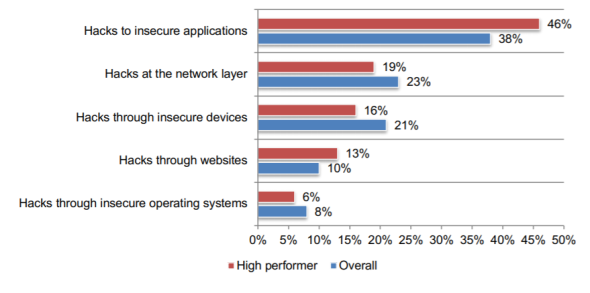

企業の間で、アプリケーションセキュリティに関する懸念がこれまで以上に高まっている。レポートによると、「安全ではないアプリケーションに対するハッキング」への懸念が最も大きい。

レポートでは、アプリケーションのセキュリティリスクを軽減する取り組みに関する特定の基準を満たした企業を“ハイパフォーマー”と呼び、ハイパフォーマーと回答企業全体の回答傾向を比較した。

ハイパフォーマーからの回答では「安全ではないアプリケーションに対するハッキング」を最大の懸念として挙げている回答者が46%に達した(回答全体では38%)。

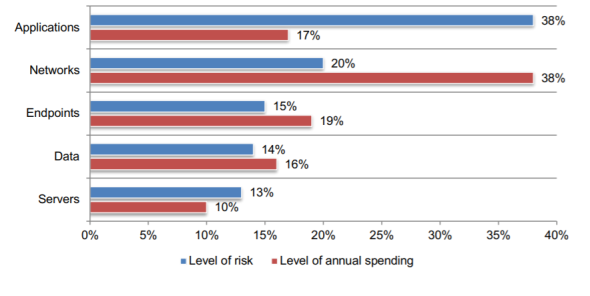

アプリケーションセキュリティに対する企業の予算配分が適正ではない可能性あり

調査対象となった組織内には平均2672のビジネスアプリケーションが展開されており、そのうち30%がビジネスクリティカルだと見なされていた。

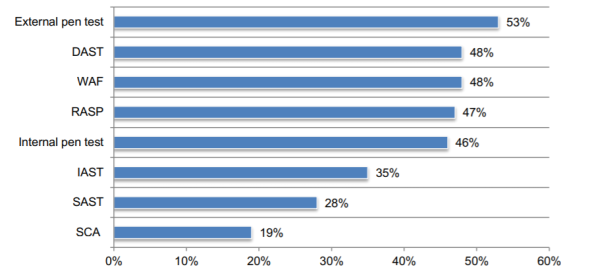

下図にあるように、幅広いアプリケーションセキュリティテスト(AST)ツールが採用されていることは、多くの企業がアプリケーションセキュリティを優先課題と位置付けるようになっていることを示している。

どのようにアプリケーション保護に取り組んでいるか External pen test(外部ペネトレーションテスト)、DAST(Dynamic Application Security Testing)、WAF(Web Application Firewall)、RASP(Runtime Security Self-Protection)、Internal pen test(内部ペネトレーションテスト)、IAST(Interactive Application Security Testing)、SAST(Static Application Security Testing)、SCA(Software Composition Analysis)。SASTとDAST、IAST、SCAはセキュリティスキャニングツール。WAFとRASPはランタイムプロテクションツール(出典:WhiteSource)

問題はこうだ。データ保護予算やセキュリティ予算は増えているものの、分野別のセキュリティリスクに関する担当者の認識と、予算の分野別の配分にはずれがある。

各分野について、セキュリティリスクが高いと答えた回答者の割合では、アプリケーション(38%)の方がネットワーク(20%)よりもはるかに高いが、データ保護予算とセキュリティ予算の配分割合は、アプリケーション(17%)の方がネットワーク(38%)よりもはるかに低い。

エンタープライズアプリケーションの脆弱性への対処

アプリケーションの脆弱性がなぜ修正しにくいかといえば、現在のソリューションでは、脆弱なアプリケーションを迅速に修正できず、誤検知の割合が高いこと、脅威を迅速に検知できないためだ。

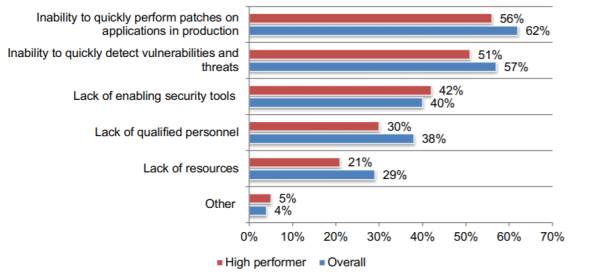

アプリケーションの脆弱性の修正はなぜ難しいか 運用中のアプリケーションに迅速にパッチを適用できない(56%)、脆弱性や脅威を迅速に検知できない(51%)、有効なセキュリティツールの不足(42%)、有能な人材の不足(30%)、リソース不足(21%)(出典:WhiteSource)

ビジネスクリティカルなアプリケーションが依然としてリスクにさらされており、対策を強化する必要がある幾つかの理由について、レポートでは次のようにまとめている。

- 本番アプリケーションの修正に時間がかかる

脆弱性の検出後、本番アプリケーションの修正に数日、数週間、数カ月かかると答えた回答者が5割以上に及ぶ。 - アプリケーション開発チームとセキュリティチームの協力が限られている

このように答えた回答者が65%に達した。 - セキュリティに対する適切な重み付けがない

新しいアプリケーションを開発する際、セキュリティに適切な重点が置かれておらず、開発者とセキュリティチームが後手の対応を強いられている。 - セキュリティ投資が不適切

アプリケーションセキュリティ投資がネットワークセキュリティ投資と比べて見劣りしており、増やす必要がある。 - 設計段階でアプリケーションにセキュリティ機能を組み込む企業が少なくなっている

2020年の調査では、設計段階で取り組んでいると答えた回答者が21%にとどまった。2015年調査の32%に対して、11ポイント低下している。 - 開発段階での認識不足

新しいアプリケーションの開発中、セキュリティが強調されていない

アプリケーションセキュリティリスクを効果的に軽減する3つの方法

レポートでは“ハイパフォーマー”がアプリケーションのセキュリティリスク軽減のために実施している効果的な方策として、次の3点を挙げている。

- 確立された構造化アプローチでセキュアソフトウェア開発ライフサイクル(SSDLC)を構築し、全社的に一貫して適用する

- SSDLCを通じて、設計段階と開発段階でアプリケーションにセキュリティ機能を組み込む

- 開発チームとセキュリティチームが、アプリケーションのセキュリティリスク軽減に向けて密接に協力して業務に当たる

WhiteSourceは今回の調査を次のようにまとめた。

企画と開発の最初期から本番のアプリケーションに至るまで、ソフトウェア開発ライフサイクル(SDLC)全体を通してアプリケーションセキュリティを優先している企業が成功する。

アプリケーションセキュリティのリスクを低減するには、組織がリソースを投資する意思があるかどうかに大きく左右される。最も成功している企業は、堅牢(けんろう)なASTツールを使用して継続的に脆弱性を検出、修復しており、開発チームとセキュリティチームが常に協力して企業のセキュリティを確保している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

狙われるWebアプリケーション、何が起こるのか

狙われるWebアプリケーション、何が起こるのか

当連載ではWebアプリケーションのセキュリティがどのような状況にあり、どのような攻撃や防御策があるのかを紹介していく。第1回はWebアプリケーションがどのように狙われているのか、概要を紹介する。Webアプリケーションに向けた攻撃は数多く、規模も大きい。主に4つの部分が攻撃にさらされており、被害の内容は異なる。 DevOpsの邪魔にならないセキュリティをどう実現するか――CI/CDに統合可能な「IAST」とは

DevOpsの邪魔にならないセキュリティをどう実現するか――CI/CDに統合可能な「IAST」とは

デジタルトランスフォーメーションの加速と同時に、セキュリティ品質に対するユーザーの目の厳しさが増す中、DevOpsのプロセスにいかにセキュリティを取り組むかは大きな課題だ。このような中、「IAST(Interactive Application Security Testing)」というカテゴリーのツールに注目が集まっている。 本当に攻撃されたら何するの?――クラウド環境での脆弱性検査とサイバー攻撃の検知・確認に関する基礎知識

本当に攻撃されたら何するの?――クラウド環境での脆弱性検査とサイバー攻撃の検知・確認に関する基礎知識

親子の会話で出てくるような素朴な疑問点から、クラウド環境における情報セキュリティの技術を学習する連載。今回は、クラウド環境での脆弱性検査と、サイバー攻撃を受けた場合の検知・確認方法に関する基礎知識について。