有識者対談で見えた「泥臭い、けれども着実に前に進む」ゼロトラストの進め方:なぜ必要? 何から手を付ける?

@ITが実施した意識調査によると「ゼロトラスト」の注目が高まっていることが分かった。企業はどのようにゼロトラストに向き合うべきなのか。アイティメディアの内野宏信とソフトバンクの澤入俊和氏の対談からその答えを探る。

新しい働き方に伴い、それを支えるITインフラにも変化が求められている。

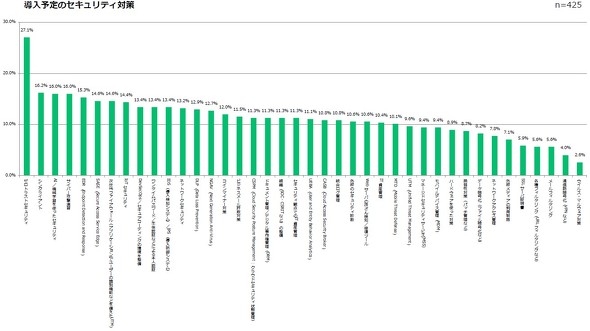

2021年2月に@ITが実施した意識調査「@IT意識調査 2021 セキュリティ編」では、今後導入予定のセキュリティ対策として「ゼロトラストセキュリティ」(以下、ゼロトラスト)を挙げる人が最も多かった。

この背景には何があるのか。企業はどのようにゼロトラストに向き合うべきなのか。アイティメディアの内野宏信(統括編集長)とソフトバンクの澤入俊和氏(法人プロダクト&事業戦略本部 セキュリティ事業統括部 セキュリティエバンジェリスト)の対談からその答えを探る。

今はコロナ禍で始まったさまざまな変化を見直すべき時

内野宏信(以下、内野) これまで社内を前提としていた働き方が、社内にとらわれないテレワークという働き方に変化し、デジタルシフトが進んでいます。こうした変化をどのように見ていますか。

澤入俊和氏(以下、澤入氏) 当初のテレワーク環境を整備する動きは一段落し、今は「テレワークを続けるとして、ITインフラはどうあるべきか」と検討する段階に移っています。

内野 テレワークの普及によって、クラウドの利用が当たり前となり、社外から社内のイントラネットに接続することも増えました。コロナ禍をきっかけに、それまで漠然としていた不安が顕在化したのではないでしょうか。

澤入氏 そうですね。実際、さまざまなセキュリティ事故が起こりました。ただ、攻撃手法がこの一年間で高度に進化したのではなく、テレワークに伴って変化したインフラ構成の脆弱(ぜいじゃく)性を突かれたと捉えています。

内野 従来のセキュリティ対策では何が問題なのでしょうか。

澤入氏 従来は「境界の中を守る」という考え方に基づいていました。ファイアウォールなどのゲートウェイセキュリティで入り口と出口の通信を制御し、その内側にある社内ネットワークは安全だという考え方です。ですが、テレワークによって「境界の外側」にいることが当たり前となり、「外に出た端末(エンドポイント)をどう守るか」を考えなくてはならなくなりました。

内野 利便性を確保するため「ローカルブレークアウト」(データセンターなどを経由せずに直接インターネットに接続する方法)や「SD-WAN」(Software Defined-Wide Area Network)を積極的に導入する流れもありますが、セキュリティを心配する企業もあるのではないでしょうか。

澤入氏 はい。特に「従来と同等のセキュリティを保ちながらローカルブレークアウトを実現するにはどうすればいいか」と悩む企業は多いですね。

内野 従来のように全ての通信をVPN(Virtual Private Network)など社内のセキュリティ機器に集約すればいいのかもしれませんが、今度はセキュリティ機器が通信のボトルネックになってしまいます。

澤入氏 コロナ禍が始まって1年以上たち、企業のセキュリティは「全体最適に向けて何をすべきか」というフェーズに移りつつあると思います。テレワークユーザーやローカルブレークアウトのトラフィックに対してどのようなセキュリティ対策が有効なのか。その理想型としてゼロトラストや「SASE」(Secure Access Service Edge)といった考え方に注目が集まっているのではないでしょうか。

ゼロトラストの第一歩は「現状を把握すること」から

内野 @ITの読者アンケートを見ると、今後導入したいセキュリティ対策としてゼロトラストが第1位となっています。一方で、「自社が攻撃を受けているか分からない」とする企業が大半です。こうした結果を見ると「バズワードに飛びついているだけではないか」という見方もできます。

澤入氏 まだ「十分に理解されている」とはいえないかもしれません。ただ、少なくとも情報システムやセキュリティ担当の間では「そのうちやらなきゃ」という漠然とした段階から、少しずつ理解が進み、目線が上向いてきているように思います。

内野 ゼロトラストを実現する上での難しさとは何でしょうか。

澤入氏 現状をどれだけ正確に把握できるかという点です。「今建っている家を全部壊して、そこにマンションを建てる」というわけにはいかないので、部分的に修繕しながら移行する必要があります。そのためには正確な現状把握が不可欠です。その上で、ゼロトラスト実現に向けてどのようにステップを踏んでいくか、対応の優先度を決めることが重要です。

内野 ソフトバンクはどんな形でプロジェクトを支援していくのでしょうか。

澤入氏 セキュリティとネットワークインフラの両面で支援していきます。

セキュリティについては繰り返しになりますが現状把握から始めます。米国国立標準研究所(NIST)のサイバーセキュリティフレームワークをベースにして現状のセキュリティ対策の棚卸しをします。ゼロトラストやSASEで重要なネットワークについては、通信事業者である強みを生かし、モバイルと固定回線も含めた「ネットワーク全体をどのように移行するか」という部分から支援します。

内野 現状把握が重要ということですが、他に重要なポイントはありますか。

澤入氏 ポリシーの適用範囲の見直しです。最近のセキュリティ事故は海外の子会社から侵入されるケースが目立っています。「ネットワークはグローバルにつながっているけれど、セキュリティ対策は縦割り」といったケースが少なくありません。そのため、グループ会社も含めた全社のセキュリティポリシーを見直すことが重要です。

専門家の知見を活用しながら現状の洗い出しと優先順位付けを

内野 現状把握が重要ということから考えても、ゼロトラストはかなり「泥臭い」イメージがあります。

澤入氏 そうですね。企業に「どんな対策をしていますか」と尋ねても全容が分からないケースがほとんどで、しっかり掘り下げる必要があります。

SASE導入も同様です。幾つものネットワークを使い分けている企業の場合、それぞれのネットワークをどんな順番でどのようにSASEへ移行するのかを考えなくてはなりません。

ゼロトラストに向けた道のりは平たんではありません。ですが、そこを目指して計画を作っていく作業自体は、今すぐにでも着手しなければいけないと考えています。

内野 ゼロトラストを実現するためにはエンドポイントの対策も重要です。どのように守るべきでしょうか。

澤入氏 SASEで「どんな場所でも安全に使える」状態を確保しつつ、エンドポイントにもセキュリティ対策を導入して多層防御にすることが重要です。エンドポイントは「最後の砦」ですから、「EDR」(Endpoint Detection and Response)などを活用し、もし感染した場合でも適切に封じ込めできる仕組みが必要になります。

内野 問題はEDRを導入しても運用しきれないケースです。

澤入氏 確かにEDRの運用には知見が必要です。そのため、使いこなすのが難しい場合は専門業者に頼むことも必要になってくるでしょう。こうした声に応えるため、ソフトバンクはEDRの「サイバーリーズン」を運用監視サービスと組み合わせて提供しています。

内野 なるほど。しかし、いつまでも外部に丸投げというわけにはいきませんよね。社内にいるリーダー的な存在やキーパーソンがIT部門とともに企業のITインフラを引っ張っていくことも必要です。

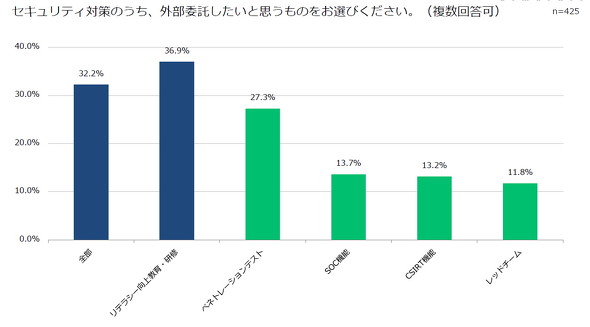

澤入氏 自社が力を入れるべきところと外部に頼っていい部分を明確にすることが重要だと思います。「ペネトレーションテスト」や「SOC」(Security Operation Center)、「CSIRT」(Computer Security Incident Response Team)といったセキュリティの専門的な知見が必要な領域はアウトソースすることでメリットが生まれると思います。

テレワーク移行が落ち着いた今だからこそ根本的な見直しを

内野 IT部門はどのような心掛けでゼロトラストに取り組むべきでしょうか。

澤入氏 「セキュリティは利益を生まないため、予算が取りにくい」という話をあちこちで聞きます。だからこそ「どの部分のセキュリティに注力すべきなのか」「どこから手を付けるのか」など対策の優先順位を付けて、戦略的に予算を振り分けることが必要です。

ゼロトラストは「移行したらそれで終わり」ではありません。単に対策製品を積み上げるだけではなく、運用管理もしっかりやっていく必要があります。セキュリティ対策が取れていないからデジタル化が進まないのでは本末転倒です。「デジタルトランスフォーメーション」(DX)のアクセルを踏むためにセキュリティに価値を見いだしてほしいと思います。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ソフトバンク株式会社

アイティメディア営業企画/制作:@IT 編集部/掲載内容有効期限:2021年9月14日